Como: |

Administradores podem utilizar o COnsole Administrativo para definir os nós do Servidor de Relatório, que contêm todas as informações necessárias para que o WebFOCUS se conecte com o Servidor de Relatório e o utilize. Um nó pode permitir acesso a um servidor ou a múltiplos servidores. Se especificar múltiplos servidores, isso é designado de nó de cluster. Os nós são adicionados ao arquivo ibi/WebFOCUS81/client/wfc/etc/odin.cfg.

Dica: Mais funcionalidades avançadas de cluster podem ser configuradas usando o Console da Web do Reporting Server. Para obter mais informações, consulte a Nota Técnica 4641: Como Distribuir a Carga de Trabalho nos Servidores de Relatório WebFOCUS em Cluster.

- Clique em Servidores de Relatórios e, em seguida, em Serviços Remotos.

- Clique emNovo.

-

No campo NODE, especifique o nome pelo qual você se referirá ao servidor.

O nome não pode ser o mesmo de nenhum outro nó. Deve começar com uma letra e não pode ter mais de oito caracteres. Quando o cliente acessar este servidor, usará este nome.

-

Especifique a classe do Nó.

As opções de classe são:

- Ciente. O nó funcionará como um servidor autônomo. Ele também pode ser usado como um servidor alternativo dentro de uma configuração de cluster.

- Cluster. Este é o nó primário que será usado para distribuir a carga de trabalho para os servidores alternativos.

- Processamento CLM. O nó Gerenciador de Cluster monitora a estatística de desempenho do servidor e envia a solicitação de processamento para o melhor servidor disponível.

-

Clique em Avançar.

- Se você selecionou Cliente na etapa 4, avance para a etapa 6.

- Se você selecionou Cluster na etapa 4, avance para a etapa 7.

- Se você selecionou Processamento CLM na etapa 4, avance para a etapa 8.

-

A janela Novo Nó Cliente se abre. Insira os seguintes parâmetros necessários:

- HOST. Nome do host ou endereço IP do servidor.

- PORT. Número da porta para o listener TCP. A porta padrão é 8120.

- HTTP_PORT. Número da porta para o listener HTTP. Esta é normalmente a segunda porta consecutiva que o servidor usa. Digite o mesmo número de porta que foi especificado durante a instalação. A porta HTTP padrão é 8121.

- CLASS. Se este for um servidor z/OS, você deve incluir um qualificador.

-

SEGURANÇA. Determina como o DB2 Web QueryWebFOCUS Reporting Server. A seguir estão possíveis valores de SECURITY:

Padrão. É o valor inicial para novos nós e representa o comportamento tradicional, onde o arquivo odin.cfg não contém uma palavra-chave de SECURITY. Neste caso, o WebFOCUS faz uma conexão explícita com o Reporting Server com o ID de usuário e senha que ele tenha disponível para o pedido.

HTTP Básico. Configura o WebFOCUS para extrair a ID de usuário e a senha do cabeçalho de Autorização. Estas credenciais são então usadas para fazer uma conexão explícita com o Reporting Server. Você deve selecionar esta opção apenas quando seu nível de web estiver executando a Autenticação Básica.

Para verificar se o cabeçalho de Autorização está disponível para o DB2 Web QueryDiagnóstico no Console Administrativo do WebFOCUS e selecione Informação de Pedido HTTP.

Kerberos. Configura o DB2 QueryWebFOCUS Reporting Server. Esta opção possibilita uma solução de conexão única ponta a ponta do desktop para o WebFOCUSDB2 Web QueryWebFOCUSDB2 Web Query Ao usar esta opção, o Reporting Server deve ser executado no modo de segurança OPSYS. O Kerberos deve ser especificado no arquivo odin.cfg.

Para obter mais informações sobre os requerimentos adicionais de configuração para o Kerberos, consulte Como Configurar o Kerberos para Conexão Única.

Tíquete SAP. Possibilita que os clientes que usam o Open Portal Services no SAP Enterprise Portal consigam a conexão única através do WebFOCUSDB2 Web Query com um Reporting Server configurado com o Adaptador de Dados para o SAP. O WebFOCUS passa o cookie MYAPSSO do usuário, criado no SAP Enterprise Portal, para o Servidor de Relatório. O Servidor de Relatório o valida através do APi de segurança da SAP.

Conta de Serviço. Permite que você especifique um ID e senha de usuário a serem usados para todas as conexões do Reporting Server.

As credenciais da conta de serviços são criptografadas e armazenadas na palavra-chave de SECURITY do arquivo odin.cfg. Quando definida, a conta de serviço substitui qualquer outra credencial que pode ser apresentada ao WebFOCUS por este nó do Servidor de Relatório, e todos os usuários conectados ao servidor utilizando as mesmas credenciais. Esta abordagem não possibilita a identificação do usuário que está executando uma certa solicitação no Servidor de Relatório em implantações do Managed Reporting e, portanto, não é recomendada para este tipo de implantação.

Confiável. Permite que você conecte ao Reporting Server com apenas um ID de usuário. Esta opção é útil quando não há senha disponível para o usuário e os controles podem ser posicionados no servidor para garantir que as conexões de clientes não autorizados sejam rejeitadas. Por exemplo, utilizar a definição RESTRICT_TO_IP do Servidor de Relatório ou configurar uma firewall para que um cliente em particular possa se conectar ao servidor.

Observação: Para completar a configuração de uma conexão confiável, você deve ativar o Servidor de Relatório para aceitar conexões confiáveis. A etapa 10 possui instruções sobre como configurar o Servidor de Relatório após a conclusão da configuração do Cliente WebFOCUS.

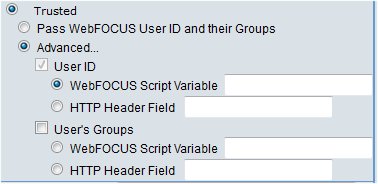

Quando você seleciona Confiável, as opções Passar ID de Usuário do WebFOCUS e Seus Grupos e Avançado se tornam disponíveis, como ilustrado na imagem a seguir.

Caso selecione Avançado, você pode inserir as configurações das variáveis de script e do servidor HTTP da web para o ID de usuário e Grupos de usuário.

Você também pode especificar os seguintes parâmetros opcionais:

-

SECURITY OBJECT. Para qualquer opção de segurança, um administrador pode especificar um ou mais nomes de Cabeçalhos HTTP e/ou nomes de Cookie, como se segue:

-

COOKIE. Especifique cada nome de Cookie HTTP separado por uma vírgula (,). Por exemplo:

cookie_name1, cookie_name2

-

HEADER. Especifique cada nome de Cabeçalho HTTP separado por uma vírgula (,). Por exemplo:

header_name1, header_name2

Observação: Os nomes de Cookie e Cabeçalho HTTP não podem conter vírgulas (,) ou dois pontos (:), já que estes são delimitadores reservados.

REMOTE_USER não é um valor válido na caixa de entrada do HEADER, já que é um tipo especial de variável de cabeçalho HTTP e seu conteúdo não será enviado para o Reporting Server. Em vez disso, especifique a variável WF_REMOTE_USER.

-

COOKIE. Especifique cada nome de Cookie HTTP separado por uma vírgula (,). Por exemplo:

-

HTTP_SSL. Possibilita a comunicação criptografada entre o Cliente e o listener de Servidor HTTP Reporting Server. Esta opção deve ser selecionada se o listener HTTP do Servidor de Relatório estiver configurado para usar SSL.

Se você estiver usando um certificado autoassinado para ativar comunicações HTTPS com um Reporting Server, o certificado deve estar configurado no ambiente Java, no qual o Cliente WebFOCUS está instalado. Isto possibilita a comunicação HTTPS entre o Reporting Server e as seguintes ferramentas de Cliente WebFOCUS:

- Console Administrativo.

- Ferramentas de metadados do Developer Studio, tais como Editor de Sinônimos e Criador de Sinônimos.

- COMPRESSION. Ativa a compressão de dados. os valores aceitáveis vão de 0 (desativado) a 1 (ativado). O valor padrão é 0.

-

ENCRYPTION. Estabelece a capacidade de criptografia de dados e o método simétrico de criptografia usado.

Selecione uma das seguintes opções a partir da lista suspensa:

- 0. Desativado

-

AES. Padrão de Criptografia Avançada. As seleções AES estão no formato

CIPHER(x)(-MODE)

onde:

- CIPHER

É AES128, AES192, AES256.

- h

É opcional e define um comprimento de chave RSA de 1024 bits.

- MODE

É opcional e é Electronic Code Book (ECB) ou Cipher Block Chaining (CBC).

Por exemplo, AES256x-CBC é o AES cipher, com chaves RSA de 1024 bits e modo CBC. Se o RSA ou o modo não estiverem especificados, os valores padrão são usados. O valor padrão de RSA é 512 bits. O valor padrão de modo é ECB.

- Cifras DES. Estas definições são obsoletas.

- IBCRYPT. Esta configuração foi substituída.

Para mais informações sobre configuração de criptografia, consulte Como Configurar a Comunicação Criptografada para um Servidor de Relatório.

- CONNECT_LIMIT. Especifica o número de segundos em que o cliente mantém a conexão pendente. Isto é útil na implementação de um cluster para evitar um atraso prolongado da resposta de failover. Outros valores possíveis são 0 (sem espera) e -1 (espera infinita). O valor padrão é -1.

- MAXWAIT. Especifica o tempo, em segundos, que o cliente espera antes de ser desconectado. Você pode, opcionalmente, especificar tempos de retorno diferentes para a primeira linha e as seguintes. Um número único indica que o tempo de retorno é válido para qualquer linha. Se dois números forem separados por uma vírgula, o primeiro especifica o tempo de retorno da primeira linha e o segundo, o tempo de retorno das demais. O valor padrão é -1, o que indica um tempo de espera infinito.

- DESCRIÇÃO. Descrição para o nó Reporting Server. Esta descrição é exibida para usuário finais.

Devido ter especificado Cliente na Etapa 4, avance para a Etapa 9 (e pule a Etapa 7, a qual é usada quando Cluster é especificado).

-

SECURITY OBJECT. Para qualquer opção de segurança, um administrador pode especificar um ou mais nomes de Cabeçalhos HTTP e/ou nomes de Cookie, como se segue:

-

A janela Novo Nó do Cluster se abre. Insira os seguintes parâmetros necessários:

- ALTERNAR. Seleciona os servidores a serem incluídos no cluster.

- DESCRIÇÃO. Descrição para o cluster.

Vá para a etapa 9.

-

A janela Novo Nó de Processamento CLM se abre. Insira os seguintes parâmetros necessários:

- HOST. Nome do host ou endereço IP do servidor.

- PORT. Número da porta para o listener TCP. A porta padrão é 8120.

- HTTP_PORT. Número da porta para o listener HTTP. Esta é normalmente a segunda porta consecutiva que o servidor usa. Digite o mesmo número de porta que foi especificado durante a instalação. A porta HTTP padrão é 8121.

- CLASS. Se este for um servidor z/OS, você deve incluir um qualificador.

-

SEGURANÇA. Determina como o DB2 Web QueryWebFOCUS Reporting Server. A seguir estão possíveis valores de SECURITY:

Padrão. É o valor inicial para novos nós e representa o comportamento tradicional, onde o arquivo odin.cfg não contém uma palavra-chave de SECURITY. Neste caso, o WebFOCUS faz uma conexão explícita com o Reporting Server com o ID de usuário e senha que ele tenha disponível para o pedido.

HTTP Básico. Configura o WebFOCUS para extrair a ID de usuário e a senha do cabeçalho de Autorização. Estas credenciais são então usadas para fazer uma conexão explícita com o Reporting Server. Você deve selecionar esta opção apenas quando seu nível de web estiver executando a Autenticação Básica.

Para verificar se o cabeçalho de Autorização está disponível para o DB2 Web QueryDiagnóstico no Console Administrativo do WebFOCUS e selecione Informação de Pedido HTTP.

Kerberos. Configura o DB2 QueryWebFOCUS Reporting Server. Esta opção possibilita uma solução de conexão única ponta a ponta do desktop para o WebFOCUSDB2 Web QueryWebFOCUSDB2 Web Query Ao usar esta opção, o Reporting Server deve ser executado no modo de segurança OPSYS. O Kerberos deve ser especificado no arquivo odin.cfg.

Para obter mais informações sobre os requerimentos adicionais de configuração para o Kerberos, consulte Como Configurar o Kerberos para Conexão Única.

Tíquete SAP. Possibilita que os clientes que usam o Open Portal Services no SAP Enterprise Portal consigam a conexão única através do WebFOCUSDB2 Web Query com um Reporting Server configurado com o Adaptador de Dados para o SAP. O WebFOCUS passa o cookie MYAPSSO do usuário, criado no SAP Enterprise Portal, para o Servidor de Relatório. O Servidor de Relatório o valida através do APi de segurança da SAP.

Conta de Serviço. Permite que você especifique um ID e senha de usuário a serem usados para todas as conexões do Reporting Server.

As credenciais da conta de serviços são criptografadas e armazenadas na palavra-chave de SECURITY do arquivo odin.cfg. Quando definida, a conta de serviço substitui qualquer outra credencial que pode ser apresentada ao WebFOCUS por este nó do Servidor de Relatório, e todos os usuários conectados ao servidor utilizando as mesmas credenciais. Esta abordagem não possibilita a identificação do usuário que está executando uma certa solicitação no Servidor de Relatório em implantações do Managed Reporting e, portanto, não é recomendada para este tipo de implantação.

Confiável. Permite que você conecte ao Reporting Server com apenas um ID de usuário. Esta opção é útil quando não há senha disponível para o usuário e os controles podem ser posicionados no servidor para garantir que as conexões de clientes não autorizados sejam rejeitadas. Por exemplo, utilizar a definição RESTRICT_TO_IP do Servidor de Relatório ou configurar uma firewall para que um cliente em particular possa se conectar ao servidor.

Observação: Para completar a configuração de uma conexão confiável, você deve ativar o Servidor de Relatório para aceitar conexões confiáveis. A etapa 10 possui instruções sobre como configurar o Servidor de Relatório após a conclusão da configuração do Cliente WebFOCUS.

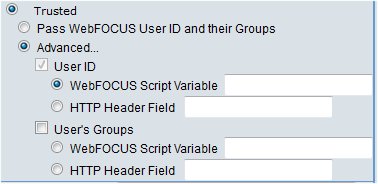

Quando você seleciona Confiável, as opções Passar ID de Usuário do WebFOCUS e Seus Grupos e Avançado se tornam disponíveis, como ilustrado na imagem a seguir.

Caso selecione Avançado, você pode inserir as configurações das variáveis de script e do servidor HTTP da web para o ID de usuário e Grupos de usuário.

Você também pode especificar os seguintes parâmetros opcionais:

-

SECURITY OBJECT. Para qualquer opção de segurança, um administrador pode especificar um ou mais nomes de Cabeçalhos HTTP e/ou nomes de Cookie, como se segue:

-

COOKIE. Especifique cada nome de Cookie HTTP separado por uma vírgula (,). Por exemplo:

cookie_name1, cookie_name2

-

HEADER. Especifique cada nome de Cabeçalho HTTP separado por uma vírgula (,). Por exemplo:

header_name1, header_name2

Observação: Os nomes de Cookie e Cabeçalho HTTP não podem conter vírgulas (,) ou dois pontos (:), já que estes são delimitadores reservados.

REMOTE_USER não é um valor válido na caixa de entrada do HEADER, já que é um tipo especial de variável de cabeçalho HTTP e seu conteúdo não será enviado para o Reporting Server. Em vez disso, especifique a variável WF_REMOTE_USER.

-

COOKIE. Especifique cada nome de Cookie HTTP separado por uma vírgula (,). Por exemplo:

-

HTTP_SSL. Possibilita a comunicação criptografada entre o Cliente e o listener de Servidor HTTP Reporting Server. Esta opção deve ser selecionada se o listener HTTP do Servidor de Relatório estiver configurado para usar SSL.

Se você estiver usando um certificado autoassinado para ativar comunicações HTTPS com um Reporting Server, o certificado deve estar configurado no ambiente Java, no qual o Cliente WebFOCUS está instalado. Isto possibilita a comunicação HTTPS entre o Reporting Server e as seguintes ferramentas de Cliente WebFOCUS:

- Console Administrativo.

- Ferramentas de metadados do Developer Studio, tais como Editor de Sinônimos e Criador de Sinônimos.

- COMPRESSION. Ativa a compressão de dados. os valores aceitáveis vão de 0 (desativado) a 1 (ativado). O valor padrão é 0.

-

ENCRYPTION. Estabelece a capacidade de criptografia de dados e o método simétrico de criptografia usado.

Selecione uma das seguintes opções a partir da lista suspensa:

- 0. Desativado

-

AES. Padrão de Criptografia Avançada. As seleções AES estão no formato

CIPHER(x)(-MODE)

onde:

- CIPHER

É AES128, AES192, AES256.

- h

É opcional e define um comprimento de chave RSA de 1024 bits.

- MODE

É opcional e é Electronic Code Book (ECB) ou Cipher Block Chaining (CBC).

Por exemplo, AES256x-CBC é o AES cipher, com chaves RSA de 1024 bits e modo CBC. Se o RSA ou o modo não estiverem especificados, os valores padrão são usados. O valor padrão de RSA é 512 bits. O valor padrão de modo é ECB.

- Cifras DES. Estas definições são obsoletas.

- IBCRYPT. Esta configuração foi substituída.

Para mais informações sobre configuração de criptografia, consulte Como Configurar a Comunicação Criptografada para um Servidor de Relatório.

- CONNECT_LIMIT. Especifica o número de segundos em que o cliente mantém a conexão pendente. Isto é útil na implementação de um cluster para evitar um atraso prolongado da resposta de failover. Outros valores possíveis são 0 (sem espera) e -1 (espera infinita). O valor padrão é -1.

- MAXWAIT. Especifica o tempo, em segundos, que o cliente espera antes de ser desconectado. Você pode, opcionalmente, especificar tempos de retorno diferentes para a primeira linha e as seguintes. Um número único indica que o tempo de retorno é válido para qualquer linha. Se dois números forem separados por uma vírgula, o primeiro especifica o tempo de retorno da primeira linha e o segundo, o tempo de retorno das demais. O valor padrão é -1, o que indica um tempo de espera infinito.

- DESCRIÇÃO. Descrição para o nó Reporting Server. Esta descrição é exibida para usuário finais.

Devido ter especificado Cliente na Etapa 4, avance para a Etapa 9 (e pule a Etapa 7, a qual é usada quando Cluster é especificado).

-

SECURITY OBJECT. Para qualquer opção de segurança, um administrador pode especificar um ou mais nomes de Cabeçalhos HTTP e/ou nomes de Cookie, como se segue:

Observação: O nome do nó fornecido no Console Administrativo do para configurações de CLM deve corresponder ao nome de Cluster do Servidor do Gerenciador de Cluster.

- Clique em Salvar.

-

Caso você tenha configurado a Segurança do nó do Cliente para Confiável no passo 6, também é necessário configurar o Reporting Server para aceitar conexões confiáveis. Para obter mais informações, consulte Como Configurar um Provedor de Segurança no Reporting Server do WebFOCUS.

Para acessar o ID de usuário em uma solicitação de relatório, utilize a variável protegida do Servidor de Relatório &FOCSECUSER. Esta variável contém o ID de usuário para conexão, exceto quando a segurança do Servidor de Relatório está marcada como OFF. A variável &FOCSECUSER é recomendada em abordagens anteriores, como as subrotinas GETUSER e CNCTUSR.

Comunicado:

- Os controles devem ser posicionados no servidor para garantir que as conexões de clientes não autorizados sejam rejeitadas. Por exemplo, utilizar a definição RESTRICT_TO_IP do Servidor de Relatório ou configurar uma firewall para que um cliente em particular possa se conectar ao servidor.

- Conexões confiáveis não possuem suporte de servidores sendo executados no modo de segurança DBMS ou por servidor no Windows sendo executados com segurança OPSYS. Todos os outros modos de segurança do Windows e todas as plataformas podem aceitar conexões confiáveis.

Dica: Mais funcionalidades avançadas de cluster podem ser configuradas usando o Console da Web do Reporting Server. Para obter detalhes, consulte o Nota Técnica 4665: Como Distribuir a Carga de Trabalho nos Servidores de Relatório WebFOCUS em Cluster.

- Selecione Servidores de Relatório e, em seguida, Serviços Remotos.

- Selecione o nó que você deseja mudar.

-

Clique em um dos seguintes botões:

-

Modificar. Exibe as configurações para o nó selecionado, permitindo que você faça alterações.

Você também pode clicar em Salvar Como para salvar estas configurações para outro nó especificado que será adicionado ao arquivo ibi/WebFOCUS81/client/wfc/etc/odin.cfg.

- Remover. Exclui o nó selecionado. Você receberá uma mensagem solicitando a confirmação da exclusão. Este botão apenas aparece se você possuir mais de um nó definido.

- Perfil. Permite que você substitua as configurações padrão por um nó específico co Reporting Server. Estas definições são gravadas no arquivo ibi/WebFOCUS81/client/wfc/etc/node.prf arquivo ibi\DevStudio81\srv81\wfs\etc\edasprof.prf , onde 'nó' é o nó que você selecionou na etapa 2.

- Console do Servidor de Relatório. Exibe o Console da Web do Servidor de Relatório, que permite que você gerencie de forma remota seu ambiente de servidor. Para obter mais informações sobre JSCOM, consulte o manual Administração de Servidor para UNIX, Windows, OpenVMS, IBM i e z/OS.

-

Configurar como Nó do Servidor Padrão. Esta caixa de seleção especifica que o nó é o Servidor de Relatório padrão. O nó será gravado como o valor de parâmetro IBI_REPORT_SERVER no arquivo cgivars.wfs. Observe que mesmo que você marque a opção Definir como Nó de Servidor Padrão, elepode ser substituído se um IBIC_server for configurado no arquivo site.wfs ou um perfil de nó.

Se o arquivo site.wfs ou a URL da solicitação contiver uma definição IBIC_server, o parâmetro IBI_REPORT_SERVER será substituído. Neste caso, o Console Administrativo ainda indicará que o IBI_REPORT_SERVER é o nó padrão, mesmo não sendo mais.

-

Modificar. Exibe as configurações para o nó selecionado, permitindo que você faça alterações.

Este procedimento presume que você já instalou e configurou com sucesso a implementação do WFServlet do WebFOCUS.

-

Se você estiver utilizando a JVM da Sun com uma chave de cifra de criptografia acima de 128 bits, certifique-se de instalar o Java Cryptography Extension (JCE). Você pode obter o JCE a partir do site para downloads da Oracle.

Observação: O JCE deve ser instalado no diretório JVM que seu aplicativo está usando. Para obter informações adicionais, consulte a documentação do JCE.

- Reinstale webfocus.war se for necessário apontar para o arquivo .war. Caso não seja, aponte para o diretório de aplicativo da web.

- No Console Administrativo, selecione Servidores de Relatório e, em seguida, Serviços Remotos.

-

Selecione o nó do Reporting Server (por exemplo, EDASERVE) que você deseja configurar para a criptografia e, em seguida, clique em Modificar.

A janela Serviços Remotos - Modificar Configurações se abre.

-

Selecione a cifra de criptografia que deseja utilizar a partir da lista de parâmetros ENCRYPTION . Este parâmetro está disponível quando você modifica um servidor nos Servidores de Relatório, painel Serviços Remotos.

Observação: Ao utilizar qualquer uma das cifras de criptografia AES, o cliente gera aleatoriamente um par de chaves RSA (chaves públicas e privadas de comprimento especificado) e envia a chave pública para o servidor. Ao receber a chave pública, o servidor gera uma chave secreta aleatória. O comprimento da chave secreta depende da força da cifra escolhida. A chave secreta é criptografada com a chave RSA pública e enviada de volta para o cliente, que a decodifica com sua chave RSA privada. Após a troca, o cliente e o servidor compartilham a mesma chave secreta e a usam para criptografar e decodificar toda a comunicação entre eles.

- Clique em Salvar.