O WebFOCUS oferece suporte de conexão única (SSO) entre um navegador da web, o WebFOCUS Client e o WebFOCUS Reporting Server para Windows. Isto inclui o suporte de imitação no Reporting Server, que significa que o recurso SSO pode ser extendido através de adaptadores RDBMS que suportam conexões confiáveis, incluindo o Microsoft SQL Server. Este tópico explica como configurar o ambiente SSO, que utiliza o suporte nativo do Kerberos no Active Directory.

O recurso SSO necessita de um domínioActive Directory m um nível funcional do Windows 2000 ou mais alto:

- Apache Tomcat 6 ou mais recente, no modo independente ou por trás do Microsoft Internet Information Server. Permitir Anônimo deve ser a única opção configurada no IIS.

- WebFOCUS CLient Release 8.0 Versão 02 ou mais recente.

- WebFOCUS Reporting Server para Windows Release 8.0 Versão 02 ou mais recente, configurado com OPSYS de segurança.

- ReportCaster. É possível utilizar o ReportCaster em um ambiente Kerberos. Para obter detalhes sobre a configuração e requerimentos adicionais de release, consulte Como Configurar o Suporte para o ReportCaster.

- WebFOCUS Client e Reporting Server na mesma máquina. Quando ambosos componentes se encontrarem na mesma máquina, deve-se especificar a palavra-chave HOST para o nó no formato de nome do computador. A utilização de um localhost ou nome de domínio totalmente qualificado resulta em diversos erros de execução. Se os componentes estiverem em máquinas diferentes, é possível utilizar o formato do nome do computador ou o formato do nome do domínio totalmente qualificado. A palavra-chave HOST é especificada na seção Serviços Remotos do Console Administrativo. Para obter mais informações, consulte Configurações do Reporting Server .

- Navegador da Web. O Kerberos não possui suporte entre um navegador da web e o WebFOCUS quando os dois se encontram na mesma máquina com o sistema operacional Windows.

- Usuários que pertencem a muitos grupos. A implementação do Kerberos armazena cada grupo ao qual um usuário pertence dentro do bilhete do Kerberos. Isto pode resultar em tamanhos grandes de bilhetes quando os usuários pertecerem a centenas de grupos. Para obter detalhes sobre a configuração, consulte Como Configurar o Suporte a Bilhetes Grandes.

-

Formato de ID de usuário. Ao utilizar o Kerberos, deve-se criar o ID de usuário utilizando o formato

user_ID@domain.com

onde:

- user_ID

-

É o ID de usuário adequado.

- domínio.com

-

É um domínio ou extensão disponível.

-

Sufixo de domínio. Normalmente, o Kerberos anexa o domínio do Windows do usuário ao ID passado para o WebFOCUS no formato ID do usuário@domínio.com Por padrão, o WebFOCUS remove o domínio do valor, deixando apenas o ID de usuário. O ID de usuário, em seguida, é utilizado para concluir o processo de conexão. Para anexar o domínio, altere a definição stripDomainSuffix para falso na seção kerberosPreference do arquivo securitysettings.xml.

Um administrador de rede com privilégios de Administrador de Domínio deve desempenhar os seguintes passos de pré-instalação. As imagens de exemplo se aplicam a um ambiente Windows 2003 ou Windows 2008.

Observação: Se você estiver executando o Windows 2008, pode ser necessário instalar o seguinte patch da Microsoft para o seu controlador de domínio para oferecer suporte ao uso de um arquivo keytab do Kerberos:

-

Crie uma conta de serviço no Active Directory para o recurso WebFOCUS SSO.

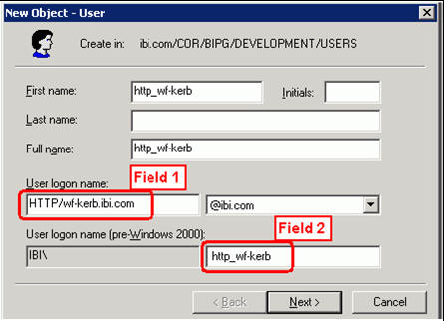

O valor especificado para Campo 1 deve começar com HTTP em maiúsculas. O formato do é

HTTP/computername.domain.ext

onde:

- nomedocomputador.domínio.ext

-

É o nome de domínio totalmente qualificado da máquina na qual o WebFOCUS Client será instalado.

O valor especificado para Campo 2 se torna o atributo sAMAccountName para a conta de serviço. O formato do é

http_computernameonde:

- nomedocomputador

-

É o nome da máquina na qual o WebFOCUS será instalado.

A imagem a seguir é um exemplo da caixa de diálogo Novo Objeto - Usuário. Mostra campos que são definidos no formato recomendado, indicando que o WEBFOCUS Client será instalado em uma máquina de nome wf-kerb.

-

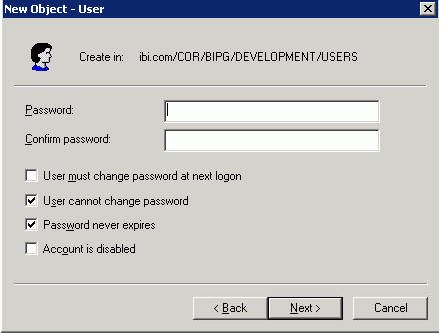

Na caixa de diálogo Novo Objeto - Usuário, clique em Próximo. A caixa de diálogo solicita a senha, como ilustrado na imagem a seguir.

- Nos campos Senha e Confirmar senha, digite uma senha.

-

Marque as caixas de seleção Usuário não pode alterar a senha e Senha nunca vence. Em seguida, clique em Próximo.

Uma caixa de diálogo de confirmação se abre, indicando que o usuário será criado com as propriedades exibidas.

- Clique em Concluir para ir para as propriedades de serviço de conta.

-

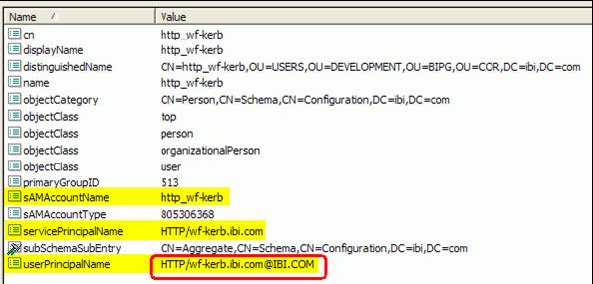

Revise as propriedades para a conta de serviço, como mostrado na imagem a seguir.

Observação: A guia Delegação não é exibida na caixa de diálogo Propriedades. A guia Delegação não será exibida até que você execute o comando ktpass, como descrito na etapa 5.

-

Execute o comando ktpass para definir o atributo servicePrincipalName (SPN na sua conta de serviço e gerar o arquivo keytab do Kerberos para o WebFOCUS.

Deve-se executar o ktpass a partir da linha de comando no controlador de domínio em uma linha. Substitua seus valores no exemplo como a seguir. Mantenha uma cópia da sintaxe de comando que você utiliza. Pode ser necessário para resolução de problemas no futuro.

O formato do comando ktpass é

ktpass /out filename /mapuser user_ID /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

onde:

- Nome do arquivo

-

É o nome que o ktpass irá utilizar para criar o arquivo keytab do Kerberos. O valor recomendado é http_nomedocomputador.keytab.

- user_ID

-

É o valor sAMAccountName fornecido na etapa 1.

- principal

-

É especificado através da concatenação do valor do nome de conexão do usuário fornecido na etapa 1 com @REALM, onde REALM é o domínio Kerberos. O domínio do Kerberos é normalmente o mesmo do sufixo Active Directory DNS, mas deve estar em maiúsculas.

- criptografia

-

É a opção de criptografia que será utilizada na criação do arquivo keytab. Você pode precisar baixar as mais recentes ferramentas de suporte da Microsoft para uma versão do comando ktpass que suporta o valor recomendado de RC4-HMAC-NT.

Observação: Se qualquer uma das máquinas na sua rede estiver executando o Windows 2008 R2, Windows 7 ou mais recente, você deve escolher RC4-HMAC-NT para que estas máquinas funcionem adequadamente com o Kerberos. A Microsoft removeu todo o suporte para DES das versões mais recentes do Windows.

- password

-

É a senha do Windows associada à conta de serviço em texto simples.

Um comando ktpass formatado corretamente que se aplica aos exemplos fornecidos anteriormente nesta seção é:

C:\>ktpass /out http_wf-kerb.keytab /mapuser http_wf-kerb /princ HTTP/wf-kerb.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

O Windows responde com as seguintes mensagens:

Targeting domain controller: ibidca.ibi.com Successfully mapped HTTP/wf-kerb.ibi.com to http_wf-kerb. Key created. Output keytab to http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x0df97e7355555817c828671454137af0)

O comando ktpass adiciona um atributo chamado serviceprincipalName (SPN) e modifica o atributo userPrincipalName, como ilustrado na imagem a seguir.

-

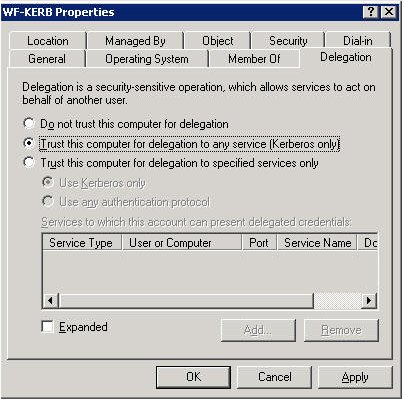

Localize a conta do computador onde você irá instalar o WebFOCUS Client e selecione a opção Confiar neste computador para delegação para qualquer serviço (apenas Kerberos), como ilustrado na imagem a seguir.

-

Selecione a conta de serviço.

Agora, a guia Delegação é exibida na caixa de diálogo Propriedades, como ilustrado na imagem a seguir.

Observação: Antes da execução do comando ktpass, a guia Delegação não será exibida. Após a execução do comando ktpass, a opção Delegação se tornará disponível.

- Se você não estiver utilizando cabeçalhos de host, copie o arquivo keytab resultante (por exemplo, http_kerb.keytab) na máquina na qual você irá instalar o WebFOCUS. Se você estiver utilizando cabeçalhos de host, consulte Etapas de Pré-Instalação para Windows 2003 e Windows 2008.

Se estiver utilizando um ou mais cabeçalhos de host, você deve desempenhar as seguintes etapas.

O procedimento a seguir presume que há dois nomes de cabeçalho de host, wf-kerb1 e wf-kerb2.

-

Adicione registros A para cada cabeçalho de host no DNS, apontando para o mesmo endereço de IP que o nome do NetBIOS.

Observação: Não crie registros C.

-

Execute um comando ktpass para cada cabeçalho de host utilizando o formato a seguir:

ktpass /in filename /out filename /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

-

Para wf-kerb1, execute o comando ktpass a seguir:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb1.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

A saída resulante é:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb1.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) -

Para wf-kerb2, execute o comando ktpass a seguir:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb2.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

A saída resulante é:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb2.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef)

-

Para wf-kerb1, execute o comando ktpass a seguir:

-

Execute os comandos setspn a seguir.

Observação: É possível se referir a cada cabeçalho de host de duas formas: utilizando o nome do domínio totalmente qualificado ou o nome com uma parte. Por exemplo, você pode se referir ao primeiro cabeçalho de host como wf-kerb1.ibi.com (nome de domínio totalmente qualificado) ou como wf-kerb1 (nome com uma parte). Como resultado, quando você executa os comandos setspn neste passo, há quatro entradas.

-

Executar:

setspn -A HTTP/wf-kerb1.ibi.com ibi\http_wf-kerb

A saída resulante é:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1.ibi.com Updated object -

Executar:

setspn -A HTTP/wf-kerb1 ibi\http_wf-kerb

A saída resulante é:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1 Updated object -

Executar:

setspn -A HTTP/wf-kerb2.ibi.com ibi\http_wf-kerb

A saída resulante é:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2.ibi.com Updated object -

Executar:

setspn -A HTTP/wf-kerb2 ibi\http_wf-kerb

A saída resulante é:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2 Updated object

-

Executar:

O procedimento a seguir descreve os passos para a configuração do WebFOCUS Client.

- Conecte-se ao WebFOCUS como um administrador e selecione Central de Segurança no menu Administração.

-

Adicione um ID de usuário administrativo ao grupo Administradores. O formato deste ID de usuário dependerá da definição kerkerosPreference do stripDomainSuffix. O valor padrão recomendado está definido como verdadeiro, o que significa que o ID de usuário não conterá informações do sufixo do domínio.

Se as informações do sufixo do domínio forem necessárias:

<property name="stripDomainSuffix" value="false" />

O ID de usuário será criado no seguinte formato:

user_ID@mydomain.extension

-

No drive:\ibi\WebFOCUS81\config\securitysettings.xml file, faça as seguintes alterações:

-

Na seção <bean id="filterPreference">, defina os valores para anonymousAuthEnabled e formAuthEnabled como falso, e spnegoAuthEnabled como verdadeiro.

A seção agora contém o seguinte código:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="false"/> <property name="stripDomainSuffix" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

Na seção <bean id="kerberosPreference">, faça as seguintes alterações:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com" /> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab" />

-

Na seção <bean id="filterPreference">, defina os valores para anonymousAuthEnabled e formAuthEnabled como falso, e spnegoAuthEnabled como verdadeiro.

- No Console Administrativo, selecione Configuração, em seguida Servidores de Relatórios e Serviços Remotos.

- Selecione o modo Servidor de Relatórios para autenticação Kerberos e clique em Modificar.

- Selecione Kerberos e clique em Salvar.

- Configure o seu navegador da web antes de testar a configuração de conexão única do seu Kerberos.

Observação:Se você deseja estender o recurso SSO para um RDBMS, como o Microsoft SQL Server, defina a opção de segurança do adaptador do Servidor de Relatórios como Confiável.

- Conecte-se ao WebFOCUS como um administrador e selecione Central de Segurança no menu Administração.

-

Adicione um ID de usuário administrativo ao grupo Administradores. O formato deste ID de usuário dependerá da definição kerkerosPreference do stripDomainSuffix. O valor padrão recomendado está definido como verdadeiro, o que significa que o ID de usuário não conterá informações do sufixo do domínio.

Se as informações do sufixo do domínio forem necessárias:

<property name="stripDomainSuffix" value="false"/>

O ID de usuário será criado no seguinte formato:

user_ID@mydomain.extension

-

No drive:\ibi\WebFOCUS81\config\securitysettings.xml file, faça as seguintes alterações:

-

Na seção <bean id="filterPreference">, defina os valores para anonymousAuthEnabled e formAuthEnabled como falso, e spnegoAuthEnabled como verdadeiro.

A seção agora contém o seguinte código:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="true"/> <property name="stripDomainSuffix" value="true"/> <property name="formAuthenticationFallbackEnabled" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

Na seção <bean id="kerberosPreference">, faça as seguintes alterações:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com"/> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab"/>

-

Na seção <bean id="filterPreference">, defina os valores para anonymousAuthEnabled e formAuthEnabled como falso, e spnegoAuthEnabled como verdadeiro.

- No Console Administrativo, selecione Configuração, em seguida Servidores de Relatórios e Serviços Remotos.

- Selecione o modo Servidor de Relatórios para autenticação Kerberos e clique em Modificar.

- Selecione Kerberos e clique em Salvar.

-

Configure o seu navegador da web antes de testar a configuração de conexão única do seu Kerberos.

Comunicado:

- O formulário de Autenticação para a inserção de credenciais pode ser interno, utilizando o WebFOCUS Repository, ou externo, utilizando o Reporting Server. Isto depende da definição IBI_Authentication_Type.

- Se você deseja estender o recurso SSO para um RDBMS, como o Microsoft SQL Server, defina a opção de segurança do adaptador do Servidor de Relatórios como Confiável.

O recurso SSO necessita de um domínioActive Directory m um nível funcional do Windows 2000 ou mais alto. Os navegadores a seguir possuem suporte:

- Microsoft Internet Explorer 8 ou posterior.

- Google Chrome™ 25.0.1364.152m (versões anteriores podem funcionar).

- Mozilla Firefox® 19.02 ou maisrecente (versões anteriores podem funcionar).

- Selecione Opções da Internet a partir do menu Ferramentas.

- Na guia Segurança, selecione a zona Intranet local e clique em Sites.

- Clique em Avançado.

-

Digite um curinga para todos os nomes de host no seu DNS que serão considerados parte da intranet local ou digite o nome de apenas uma máquina da qual o WebFOCUS será executado e clique em Adicionar, como ilustrado na imagem a seguir.

- Clique em Fechar, em seguida, em OK e novamente em OK para salvar a alteração.

- Selecione a guia Avançado das Opções da Internet e certifique-se de que Habilitar a Autenticação Integrada do Windows esteja selecionada na seção Segurança.

- Digite about:config no campo de endereço e pressione a tecla Enter.

- Digite network.negotiate no campo Pesquisar para localizar as duas definições confiáveis. Você adicionará o seu domínio a estas duas definições.

- Clique duas vezes em network.negotiate-auth.trusted-uris, adicione as informações de domínio para o servidor que executa o WebFOCUS e, em seguida, clique em OK.

-

Clique duas vezes em network.negotiate-auth.delegation-uris, como ilustrado na imagem a seguir.

-

Adicione as informações de domínio e clique em OK.

Na maioria dos casos, não é necessária configuração especial para o Google Chrome em ambientes do Microsoft Windows. Ambas as autenticações NTLM e Kerberos podem ser normalmente concluídas sem qualquer alteração na política do Chrome ou parâmetro de linha de comando especial. Se necessário, as definições podem ser configuradas com os parâmetros da linha de comando.

Por exemplo, para definir o parâmetro auth-server-whitelist, inicie o Chrome a partir da linha de comando da seguinte forma:

"C:\Users\user\AppData\Local\Google\Chrome\Application\chrome.exe"

--auth-server-whitelist="example.com"

-

Teste a sua configuração de conexão única do Kerberos acessando o Business Intelligence Portal (BIP) por um dos navegadores previamente configurados.

A sintaxe é:

http://server.url.domain:port/contextSe o Kerberos estiver configurado corretamente e o seu ID de usuário tiver sido adicionado ao Managed Reporting como indicado anteriormente, a conexão ao BIP será efetuada utilizando as suas credenciais do Kerberos.

-

Certifique-se de que o WebFOCUS Client pode delegar a autenticação parao Reporting Server tentando executar um relatório no nó configurado pelo Kerberos.

O arquivo de log edaprint do Reporting Server irá registrar solicitação de cmrpip0000xx para que o Kerberos se conecte ao agente e refletirá o seu ID de conexão do Windows no formato UPN.

A autenticação do Kerberos necessita de uma conexão sincrônica entre o Reporting Server e a sessão do navegador do usuário, mas o ReportCaster não utilizar uma sessão do navegador enquanto executa relatórios agendados. Portanto, o ReportCaster deve fornecer ao Kerberos um ID e uma senha de usuário para habilitar os relatórios.

Na ferramenta Configuração de Servidor do ReportCaster, configure cada um dos servidores de dados com os quais o ReportCaster está configurado para se comunicar. Utilize Usuário em Tipo de ID de Execução para garantir que IDs e senhas sejam solicitados uma vez aos usuário finais para cada nó.

De forma alternativa, defina Tipo de ID de Execução como Estático e forneça o ID e a senha do usuário que serão utilizados para todos os agendamentos para este Servidor de Relatórios.

- Conecte-se ao WebFOCUS como um administrador e selecione Console do ReportCaster no menu Ferramentas.

- Selecione a guia Configuração e abra a pasta Servidores de Dados.

-

Selecione o nó desejado e altere as seguintes definições.

- A partir da lista suspensa Tipo de Segurança, selecione Usuário ou Estático.

- Se você selecionar Estático, clique no botão à direita do campo Usuário.

- Na caixa de diálogo Usuário, digite o ID de usuário e sua senha e clique em OK.

- Clique no botão Salvar para salvar as suas alterações.

A implementação do Microsoft Windows do Kerberos coloca todos os identificadores de grupo do Windows no bilhete do Kerberos de cada usuário, o que pode resultar em um bilhete grande para um usuário que pertence a muitos grupos. O bilhete do Kerberos é transportado em um cabeçalho HTTP, o que gera diversos problemas técnicos se o bilhete for grande. Se um usuário possuir mais de 100 grupos, pode ser necessário desempenhar algumas ou todas as tarefas de configuração especiais a seguir:

- Expanda o tamanho do buffer do seu cabeçalho HTTP do Tomcat Server. Faça isto adicionando a definição maxHttpHeaderSixe="xx", onde xx é o número de bytes em múltiplos de 4096. Pode ser necessário que esta definição possua até 65.536 bytes. Adicione esta definição ao bloqueio de conector 8080 e 8009 no arquivo server.xml para o Tomcat, dependendo de qual bloqueio você estiver utilizando.

- Em cada área de trabalho acessada por usuários que pertencem a muitos grupos:

- Configure o Windows para utilizar o TCP para a autenticação do Kerberos (em vez do UDP). Isto é feito no registro definindo MaxPacketSize como 1. Para obter mais informações, consulte Artigo 24474 do Microsoft Knowledge Base.

- Utilize o valor 65535 para MaxTokenSize. Para obter mais informações, consulte Artigo 269643do Microsoft Knowledge Base.

Também deve-se definir MaxTokenSize para os controladores de domínio.

Este tópico descreve os passos adicionais necessários para que o Kerberos funcione corretamente em um ambiente multidomínio ou de subdomínio.

Por exemplo, se você possuir usuários que são membros do SUBA.MYDOMAIN.COM, SUBB.MYDOMAIN.COM e MYDOMAIN.COM, e todos estes usuários necessitarem de acesso ao ambiente Kerberos, você deve seguir as instruções neste tópico.

Para lidar com as configurações adicionais necessárias para que o Kerberos funcione corretamente em um ambiente multidomínio, deve-se criar um arquivo de configuração do Kerberos chamado krb5.ini. Este arquivo contém todas as informações adicionais necessárias para que o Kerberos funcione corretamente quando se utiliza mais de um domínio.

Diversas versões do Java possuem um bug que não permite que diversos domínios funcionem adequadamente mesmo com a configuração krb5.ini. Como resultado, pode ser necessário atualizar a versão do Java. Para obter detalhes sobre o bug do Java, vá para o seguinte relatório de bugs do Java:

-

Crie um arquivo de texto novo com o nome krb5.ini.

É possível criar este arquivo em qualquer lugar do sistema de arquivos, já que você irá se referir ao seu local explicitamente no futuro. Para os fins deste exemplo, crie o arquivo em:

C:\ibi\WebFOCUS81\config\krb5.ini

-

No início do arquivo krb5.ini, insira as seguintes linhas de código para a seção [libdefaults].

Substitua o nome default_realm, MYDOMAIN.COM, na última linha do exemplo, pelo nome DNS totalmente qualificado para o domínio da máquina a qual o WebFOCUS Client se uniu.

Digite o nome para default_realm em maiúsculas, já que este campo faz diferenciação entre maiúsculas e minúsculas.

[libdefaults] ticket_lifetime = 600 default_tgt_enctypes = rc4-hmac default_tgs_enctypes = rc4-hmac default_checksum = rsa-md5 forwardable = true default_realm = MYDOMAIN.COM -

Após a seção [libdefaults], insira as seguintes linhas de código para a seção [realms]. Inclua umaentrada para cada domínio e subdomínio que você usará, como ilustrado na imagem a seguir.

Se os domínios e subdomínios compartilharem controladores de domínios, você pode criar uma seção [realms] aqui e criar referências para as relações na próxima seção, [domain_realm]. A seção [domain_realm] está descrita na etapa 4.

[realms] MYDOMAIN.COM = { kdc = dc1.mydomain.com:88 kdc = dc2.mydomain.com:88 kdc = dc3.mydomain.com:88 default_domain = mydomain.com } SUBA.MYDOMAIN.COM = { kdc = dc1.suba.mydomain.com:88 kdc = dc2.suba.mydomain.com:88 default_domain = suba.ibi.com } SUBB.MYDOMAIN.COM = { kdc = dc1.subb.mydomain.com:88 kdc = dc2.subb.mydomain.com:88 default_domain = subb.ibi.com }Com na seção [libdefaults], os valores na seção [realms] possuem diferenciação entre minúsculas e maiúsculas. Por exemplo, o primeiro nome de referência (como MYDOMAIN.COM no primeiro bloco do exemplo) deve estar em maiúsculas e o valor para default_domain, em minúsculas.

Cadaentrada para kdc deve ser referir ao nome do DNS de um controlador de domínio para o domínio aplicável. Apenas uma entrada kdc é necessária por domínio listado, mas diversas entradas kdc permitem redundância.

-

Esta etapa é opcional. Para mapear domínios adicionais ou nomes de host para um domínio em específico, insira as linhas de código a seguir na seção [domain_realm] opcional.

Um domínio direciona para o domínio de mesmo nome, mas em letras maiúsculas. Como resultado, as seguintes entradas são redundantes:

[domain_realm] .suba.mydomain.com = SUBA.MYDOMAIN.COM .subb.mydomain.com = SUBB.MYDOMAIN.COM .mydomain.com = MYDOMAIN.COM

Para obter mais informações sobre a seção [domain_realm], consulte as especificações do MIT Kerberos no website a seguir:

http://web.mit.edu/kerberos/krb5-1.4/krb5-1.4.1/doc/krb5-admin/domain_realm.html

-

Esta etapa é opcional. Se aplicável ao seu site, insira as linhas de código a seguir na seção [capaths] opcional.

A seção [capaths] é necessária apenas em ambientes nos quais o domínio pai não possui relações de confiança unilaterais com os domínios filho ou em ambientes nos quais diversas hierarquias de domínio são utilizadas.

Nestas situações, o protocolo do Kerberos não pode determinar como autenticar um usuário de um domínio para um recurso em outro domínio. Como resultado, as relações necessárias para completar a autenticação necessitam ser mapeadas para que o Kerberos saiba qual caminho seguir para autenticar um usuário. As relações de confiança a seguir se aplicam:

- O Domínio SUBA.MYDOMAIN.COM confia unilaretalmente em SUBB.MYDOMAIN.COM.

- O Domínio SUBB.MYDOMAIN.COM confia unilaretalmente em MYDOMAIN.COM.

- O Domínio SUBA.MYDOMAIN.COM não confia em MYDOMAIN.COM.

Neste exemplo, o Kerberos pode autenticar diretamente qualquer usuário a partir de SUBA.DOMAIN.COM, para qualquer recurso em SUBB.DOMAIN.COM. Para autenticar um usuário no SUBA.MYDOMAIN.COM com o MYDOMAIN.COM, deve-se autenticá-lo pelo SUBB.MYDOMAIN.COM, já que SUBA.MYDOMAIN.COM não possui uma relação de confiança direta com MYDOMAIN.COM.

[capaths] SUBA.MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . MYDOMAIN.COM = SUBB.MYDOMAIN.COM } SUBB.MYDOMAIN.COM { SUBA.MYDOMAIN.COM = . MYDOMAIN.COM = . } MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM }No primeiro bloco, há informações para a autenticação de um usuário a partir de SUBA.DOMAIN.COM. O Kerberos pode autenticar um usuário diretamente a partir de SUBA.MYDOMAIN.COM em SUBB.MYDOMAIN.COM, como representado por um ponto final (.). Para autenticar um usuário de SUBA.MYDOMAIN.COM no MYDOMAIN.COM, o Kerberos deve passar pelo SUBB.MYDOMAIN.COM. É por isso que o código exibe MYDOMAIN.COM =SUBB.MYDOMAIN.COM.

No segundo bloco, há informações para a autenticação de um usuário a partir do SUBB.MYDOMAIN.COM. O Kerberos pode autenticar um usuário diretamente de SUBB.MYDOMAIN.COM em SUBA.MYDOMAIN.COM e MYDOMAIN.COM, portanto, um ponto final (.) é incluído nas duas colunas.

No terceiro bloco, há informações para a autenticação de um usuário a partir do MYDOMAIN.COM. O Kerberos pode autenticar um usuário diretamente a partir de MYDOMAIN.COM para recursos em SUBB.MYDOMAIN.COM, como representado por um ponto final (.). O Kerberos deve autenticar um usuário de SUBA.MYDOMAIN.COM passando primeiramente por SUBB.MYDOMAIN.COM.

Para obter mais informações sobre a utilização da seção [capaths] com o protocolo Kerberos, consulte o documento a seguir da MIT:

http://web.mit.edu/kerberos/krb5-1.5/krb5-1.5.4/doc/krb5-admin/capaths.html

Após a conclusão, o seu arquivo krb5.ini terá uma aparência similar à imagem abaixo:

[libdefaults]

ticket_lifetime = 600

default_tgt_enctypes = rc4-hmac

default_tgs_enctypes = rc4-hmac

default_checksum = rsa-md5

forwardable = true

default_realm = MYDOMAIN.COM

[realms]

MYDOMAIN.COM = {

kdc = dc1.mydomain.com:88

kdc = dc2.mydomain.com:88

kdc = dc3.mydomain.com:88

default_domain = mydomain.com

}

SUBA.MYDOMAIN.COM = {

kdc = dc1.suba.mydomain.com:88

kdc = dc2.suba.mydomain.com:88

default_domain = suba.ibi.com

}

SUBB.MYDOMAIN.COM = {

kdc = dc1.subb.mydomain.com:88

kdc = dc2.subb.mydomain.com:88

default_domain = subb.ibi.com

}

[domain_realm]

.suba.mydomain.com = SUBA.MYDOMAIN.COM

.subb.mydomain.com = SUBB.MYDOMAIN.COM

.mydomain.com = MYDOMAIN.COM

[capaths]

SUBA.MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

SUBB.MYDOMAIN.COM {

SUBA.MYDOMAIN.COM = .

MYDOMAIN.COM = .

}

MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

Para que o Kerberos utilize o arquivo krb5.ini no WebFOCUS, deve-se referir ao local do arquivo utilizando a seguinte opção Java™. É possível especificar a opção -Djava.security.krb5.conf no Tomcat, como descrito no procedimento a seguir.

-

Vá para o diretório bin do Tomcat.

Normalmente, o diretório bin se encontra no local a seguir:

C:\ibi\tomcat\bin\

- Clique duas vezes em tomcat7WFw.exe para abrir a caixa de diálogo de configuração do Tomcat.

-

Selecione a guia Java e adicione a entrada a seguir ao final da lista das Opções de Java.

-Djava.security.krb5.conf=C:\ibi\WebFOCUS81\config\krb5.ini

Se você escolher outro local para armazenar o seu arquivo krb5.ini, você deve se referir a este local, e não ao local no exemplo anterior.

- Clique em Aplicar para salvar a definição.

- Pare o tomcat e reinicie-o para que a definição entre em vigor.