Nesta seção: Como: |

A configuração da autorização externa necessita de uma conta de administrador do WebFOCUS, uma conta separada com acesso de superusuário ao WebFOCUS e uma conexão confiável entra o Cliente WebFOCUS e o Reporting Server do WebFOCUS. Já que estes requerimentos também servem para a pré-autenticação e a autenticação externa, esteja preparado para configurar a autorização externa imediatamente. Para obter mais informações sobre qualquer etapa que você precise repetir, consulte Pré-requisitos para Pré-Autenticação ou Autenticação Externa.

Observação: O ID de usuário do administrador do WebFOCUS não precisa existir na fonte de autorização externa caso a conta seja um membro do grupo não mapeado de Administradores do WebFOCUS.

Após atender aos pré-quesitiso para a autorização externa, siga as etapas abaixo:

- Configure um provedor(es) de segurança no Reporting Server do WebFOCUS para a fonte externa que você usará para a autenticação. O provedor de segurança pode ser LDAP, Diretório Ativo ou personalizado, como provedores que autorizam usuários a entrarem em um sistema de gerenciamento de banco de dados relacionais (RDBMS) ou em um serviço da web.

- Configure o WebFOCUS para utilizar o Reporting Server do WebFOCUS para autorização externa.

- Reinicie o aplicativo da web WebFOCUS.

- Mapeie os grupos do WebFOCUS para dados de autorização externa.

Você deve configurar um provedor(es) de segurança no Reporting Server do WebFOCUS para a fonte externa que você usará para a autenticação. O provedor de segurança pode ser LDAP, Diretório Ativo ou personalizado, como provedores que autorizam usuários a entrarem em um sistema de gerenciamento de banco de dados relacionais (RDBMS) ou em um serviço da web.

Para autorizar usuários com base em grupos, funções ou valores de atributos de perfil de usuário obtidos de um diretório LDAP ou do Microsoft Active Directory, configure um provedor de segurança LDAP no Reporting Server do WebFOCUS. Em seguida, o Reporting Server obtém as informações sobre usuários, grupos, funções ou atributos de perfil de usuário do diretório de usuário externo e as passa para o Cliente WebFOCUS. Este provedor de segurança LDAP também pode ser utilizado para autenticar as credenciais de usuário para o Cliente WebFOCUS.

Normalmente, os diretórios de usuário LDAP e AD mantêm informações de associação de grupos, que são disponibilizadas a outros aplicativos para autorizar usuários. No entanto, algumas empresas dependem de outras informações armazenadas no diretório, como funções ou atributos de perfil de usuário, preenchendo o atributo com as informações de autorização necessárias. Estes atributos podem possuir valores únicos ou múltiplos, e não é necessário que tenham qualquer relação com outros objetos no diretório externo. O WebFOCUS suporta cada um destes métodos de autorização.

Observação: Dependendo do fornecedor e da versão, o diretório LDAP pode necessitar de um plug-in de associação de usuário para suportar o conjunto total de recursos de autorização externa no WebFOUCS. O Active Directory suporta a associação de usuário de forma nativa. Para obter mais informações, entre em contato com o seu administrador de LDAP.

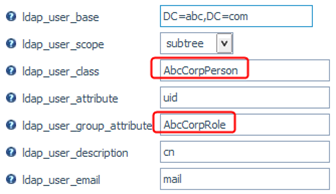

O provedor LDAP pode ser configurado para obter os dados de autorização a partir de um atributo de perfil de usuário e passá-las de volta para o WebFOCUS para autorização, como ilustrado na imagem a seguir.

Já que não há um objeto de diretório correspondente para o atributo personalizado como acontece com grupos LDAP, as seguintes limitações se aplicam:

-

A Central de Segurança do WebFOCUS não irá exibir quais usuários pertencem aos grupos do WebFOCUS mapeados para atributos personalizados.

-

Na Central de Segurança, o botão Navegar na caixa de diálogo Editar Grupo não permite que você pesquise valores de atributos personalizados. No entanto, vocêpode inserir manualmente os valores de atributos.

Para obter mais informações sobre a configuração dos provedores de segurança do WebFOCUS Reporting Server, consulte o manual Administração de Servidor para UNIX, Windows, OpenVMS, IBM I e z/OS.

- Conecte-se ao Console da Web do Reporting Server como administrador do servidor.

-

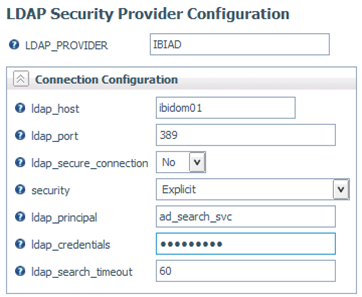

Na guia Controle de Acesso, crie um novo provedor LDAP. Especifique valores para LDAP_PROVIDER, ldap_host, and ldap_port.

- Para o Active Directory, o parâmetro de segurança recomendado é Explícito. Se você selecionar esta opção, especifique uma conta de serviço com uma senha sem vencimento no campo ldap_credentials, como ilustrado na imagem a seguir.

- Para a maioria dos diretórios LDAP, defina o parâmetro de segurança como Anônimo.

- Para o Active Directory, o parâmetro de segurança recomendado é Explícito. Se você selecionar esta opção, especifique uma conta de serviço com uma senha sem vencimento no campo ldap_credentials, como ilustrado na imagem a seguir.

-

Clique em Avançar.

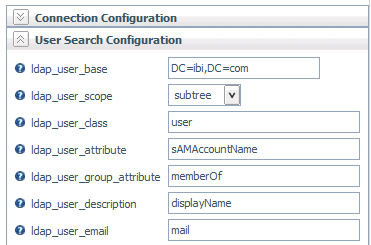

O Reporting Server se conecta ao diretório de usuário especificado e determina seu fornecedor e o número da versão. Em seguida, ele preenche os padrões apropriados para as propriedades Configuração de Pesquisa de Usuário, como ilustrado na imagem a seguir.

Os padrões estão normalmente corretos quando os grupos LDAP ou Active Directory são utilizado para autorização, mas você pode desejar revisar as definições com o seu administrador de LDAP ou AD.

-

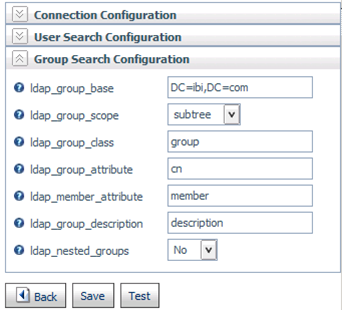

Configure as propriedades de Configuração de Pesquisa de Grupo para o seu provedor LDAP ou Active Directory.

Estas propriedades são preenchidas previamente com os padrões apropriados para o seu diretório, como ilustrado na imagem a seguir.

Observação: Dependendo da sua versão do Reporting Server, os campos ldap_group_base e ldap_group_scope podem não ser preenchidos automaticamente. Normalmente, você pode utilizar para estas propriedades os mesmos valores que você utilizou para ldap_group_base e ldap_group_scope na etapa 3, mas você também pode consultar o seu administrador de diretório.

-

Altere os valores padrão, caso necessário, e clique em Teste.

A caixa de diálogo Testar Segurança LDAP aparece.

-

Digite o ID e senha de usuário para qualquer conta no diretório externo e, em seguida, clique em Continuar.

Se as credenciais forem autenticadas com sucesso, o Reporting Server exibirá a lista de grupos LDAP ou AD encontrada para o usuário. Se você estiver utilizando um atributo personalizado, o Reporting Server exibirá os valores de atributo para este usuário.

Observação: O teste normalmente termina dentro de um segundo. Se os resultados demorarem para aparecer, verifique com os seus administradores de diretório e rede para garantir que as definições de configuração de conexão, usuário e grupo estejam corretas para o seu ambiente.

- Clique em Salvar para salvar o provedor testado e, em seguida, clique em Alterar Provedor.

-

Selecione o novo provedor LDAP ou AD a partir da lista Provedor Primário de Segurança e, em seguida, selecione um provedor secundário.

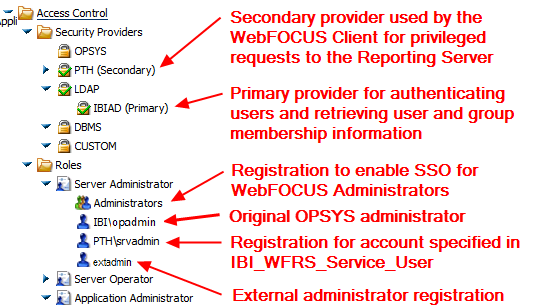

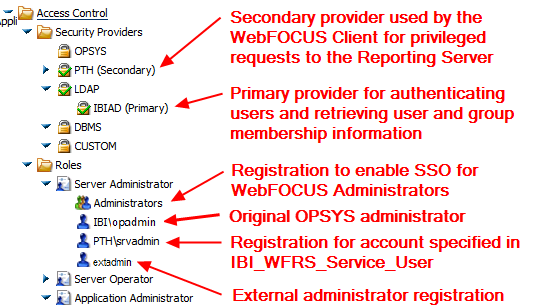

PTH é recomendado como um provedor secundário. Para obter mais informações sobre como utilizar PTH como provedor secundário, consulte Provedores de Segurança.

-

Clique em Avançar.

O painel Alterar Provedor aparece.

-

Especifique a conta que será utilizada como administrador do Reporting Server para efetuar uma conexão confiável.

- No campo ID de Administrador de Servidor, digite o nome da conta externa LDAP ou AD que você deseja utilizar como administrador de Reporting Server.

-

Clique em Salvar e Reiniciar o Servidor.

A conta que você especificou acima será registrada automaticamente na função Administrador do WebFOCUS Reporting Server.

-

Conecte-se ao Console da Web do Reporting Server com a conta especificada na etapa 10. Deixe a lista suspensa de provedores definida como o seu provedor primário LDAP ou AD.

Observação: Sob algumas circunstâncias, o navegador da web retorna uma falha ao reconectar automaticamente ao Reporting Server após uma alteração em sua provedor. Se o navegador da web exibir a mensagem Reiniciando a área de trabalho por mais de 30 segundos, feche e reabra o navegador da web. Agora, é possível se conectar ao Console da Web.

-

Na página de Controle de Acesso, clique no botão Definições da faixa. Altere trust_ext para y e clique em Aplicar e Reiniciar o Servidor.

Observação: Isto permite que os usuários WebFOCUS se conectem de forma confiável ao servidor sem que seja solicitado que o servidor consulte as credenciais do usuário na fonte externa. Deve-se tomar precauções para garantir que instalações não autorizadas do WebFOCUS não façam conexões confiáveis com o seu Reporting Server, que pode incluir a configuração de firewalls de rede ou o uso dos recursos IP_RESTRICT do Reporting Server.

O seu navegador da web reconecta automaticamente ao Reporting Server. Isto pode levar até um minuto.

-

Registre uma conta de Reporting Server na função Administrador de Servidor para uso como conta de serviço WFRS no WebFOCUS.

Isto pode ser uma conta LDAP ou AD com uma senha sem vencimento, mas é recomendado que se use uma conta PTH.

Para registrar uma conta PTH na conta de função Administrador de Servidor:

- Conecte-se ao WebFOCUS Reporting Server como administrador.

- Na página de Controle de Acesso, clique com o botão direito na função Administrador de Servidor e selecione Registrar Usuário.

- Clique no botão Registro de Usuário Simples e selecione PTH na lista de provedores de segurança.

-

Digite o novo ID de usuário PTH no campo Usuário, por exemplo, srvadmin.

Os campos Descrição e E-mail são opcionais.

- Digite a senha nos campos Senha e Confirmar Senha.

-

Clique em Adicionar e Registrar e clique em OK.

Agora, o novo usuário PTH está registrado na função Administrador de Servidor, como ilustrado na imagem a seguir.

O Reporting Server deve ser mantido em execução, já que está sendo usado agora para autorizar usuários que se conectam ao WebFOCUS. Agora, é possível proceder com a configuração do WebFOCUS para autorização externa.

O WebFOCUS pode obter as informações de usuário a partir de um sistema de gerenciamento de banco de dados relacionais (RDBMS). Por exemplo, e-mail, descrição e autorizações de usuário. As informações podem ser obtidas com os procedimentos SQL ou com os procedimentos armazenados SQL. Em ambos os casos, cria-se os procedimentos personalizados FOCUS para obter as informações.

A autorização externa a partir de uma tabela RDBMS necessita de dois procedimentos FOCUS. Um terceiro procedimento é necessário caso você esteja autenticando usuários com informações também no RDBMS. Se o RDBMS não contiver informações de autenticação de usuário, configure o Cliente do WebFOCUS para pré-autenticar usuários para sua identificação para autorização externa. Para obter mais informações sobre a pré-autenticação, consulte Como Configurar a Pré-Autenticação.

Os arquivos necessários para a configuração de um provedor de segurança SQL de exemplo no Reporting Server estão disponíveis em:

techsupport.informationbuilders.com/tech/wbf/v8templates/wbf_8_server_custom_provider.html

Para obter mais informações sobre a configuração dos provedores de segurança do WebFOCUS Reporting Server, consulte o manual Administração de Servidor para UNIX, Windows, OpenVMS, IBM I e z/OS.

- Conecte-se ao Console da Web do Reporting Server como administrador de servidor e selecione a guia Controle de Acesso.

- Na árvore Controle de Acesso, expanda Provedores de Segurança, selecione o nó PERSONALIZADO e, em seguida, selecione Novo.

-

Digite o nome do provedor de segurança RDBMS personalizado e, em seguida, especifique os procedimentos que o WEBFOUCS utilizará para obter as informações de usuário.

Observação: Estes procedimentos devem suportar diversos tipos de chamadas e retornar informações em um formato específico. Para obter mais informações sobre procedimentos personalizados, consulte techsupport.informationbuilders.com/tech/wbf/v8templates/wbf_8_server_custom_provider.html.

- Se o seu provedor personalizado suportar a autenticação, digite o nome totalmente qualificado do procedimento que irá autenticar usuários no campo cust_authenticateuser (por exemplo, _edaconf/catalog/custom/wfsqlauthn). Se o WebFOCUS for pré-autenticar usuários, deixe este campo em branco.

- Digite o nome totalmente qualificado de um procedimento que irá retornar informações sobre usuários no campo cust_usersbygroup (por exemplo, _edaconf/catalog/custom/wfsqlusers).

- Digite o nome totalmente qualificado de um procedimento que irá retornar informações sobre grupos no campo cust_usersbyuser (por exemplo, _edaconf/catalog/custom/wfsqlgroups).

- Revise suas laterações e clique em Salvar.

-

Selecione o novo provedor de segurança a partir da lista Provedor Primário de Segurança e, em seguida, selecione um provedor secundário.

PTH é recomendado como um provedor secundário. Para obter mais informações sobre como utilizar PTH como provedor secundário, consulte Provedores de Segurança.

-

Clique em Avançar.

O painel Alterar Provedor aparece.

-

Especifique a conta que será utilizada como administrador do Reporting Server para efetuar uma conexão confiável.

-

No campo ID do Administrador de Servidor, digite o nome de uma conta de administrador.

Se o provedor de segurança personalizado suportar a autenticação, é possível especificar uma conta de administrador a partir da fonte externa associada ao provedor. Caso contrário, especifique outra conta de administrador, como PTH\srvadmin.

-

Clique em Salvar e Reiniciar o Servidor.

A conta que você especificou acima será registrada automaticamente na função Administrador do WebFOCUS Reporting Server.

-

No campo ID do Administrador de Servidor, digite o nome de uma conta de administrador.

-

Conecte-se ao Console da Web do Reporting Server com a conta especificada na etapa 7. Deixe a lista suspensa de provedores definida como o seu provedor primário de segurança caso ele suporte autenticação. Caso contrário, selecione outro provedor de segurança, como PTH.

Observação: Sob algumas circunstâncias, o navegador da web retorna uma falha ao reconectar automaticamente ao Reporting Server após uma alteração em sua provedor. Se o navegador da web exibir a mensagem Reiniciando a área de trabalho por mais de 30 segundos, feche e reabra o navegador da web. Agora, é possível se conectar ao Console da Web.

-

Na página de Controle de Acesso, clique no botão Definições da faixa. Altere trust_ext para y e clique em Aplicar e Reiniciar o Servidor.

Observação: Isto permite que os usuários WebFOCUS se conectem de forma confiável ao servidor sem que seja solicitado que o servidor consulte as credenciais do usuário na fonte externa. Deve-se tomar precauções para garantir que instalações não autorizadas do WebFOCUS não façam conexões confiáveis com o seu Reporting Server, que pode incluir a configuração de firewalls de rede ou o uso dos recursos IP_RESTRICT do Reporting Server.

O seu navegador da web reconecta automaticamente ao Reporting Server. Isto pode levar até um minuto.

-

Registre uma conta de Reporting Server na função Administrador de Servidor para uso como conta de serviço WFRS no WebFOCUS.

Isto pode ser uma conta na fonte externa com uma senha sem vencimento, mas é recomendado que se use uma conta PTH.

Para registrar uma conta PTH na conta de função Administrador de Servidor:

- Conecte-se ao WebFOCUS Reporting Server como administrador.

- Na página de Controle de Acesso, clique com o botão direito na função Administrador de Servidor e selecione Registrar Usuário.

- Clique no botão Registro de Usuário Simples e selecione PTH na lista de provedores de segurança.

-

Digite o novo ID de usuário PTH no campo Usuário, por exemplo, srvadmin.

Os campos Descrição e E-mail são opcionais.

- Digite a senha nos campos Senha e Confirmar Senha.

-

Clique em Adicionar e Registrar e clique em OK.

Agora, o novo usuário PTH está registrado na função Administrador de Servidor, como ilustrado na imagem a seguir.

O Reporting Server deve ser mantido em execução, já que está sendo usado agora para autorizar usuários que se conectam ao WebFOCUS. Agora, é possível proceder com a configuração do WebFOCUS para autorização externa.

Antes de se configurar o WebFOCUS para autorização externa, deve-se já ter configurado a fonte de autorização externa como um provedor de segurança no Reporting Server. É altamente recomendado que também se configure uma conexão confiável entre o Cliente e o Reporting Server.

Para obter mais informações sobre como configurar os provedores de segurança, consulte Como Configurar um Provedor de Segurança no Reporting Server do WebFOCUS. Para obter mais informações sobre como configurar conexões confiáveis, consulte Como Configurar o WebFOCUS Client para Efetuar uma Conexão Confiável com o WebFOCUS Reporting Server.

- Conecte-se ao WebFOCUS como um administrador e selecione Console Administrativo no menu Administração.

- Selecione Configuração, Definições de Aplicativo e, em seguida, Segurança.

-

Faça as seguintes alterações nas Definições de Segurança:

-

Se você estiver configurando a autenticação externa com autorização externa, defina IBI_Authentication_Type como WFRS. Caso você esteja configurando a pré-autenticação com autorização externa, a definição IBI_Authentication_Type determinará como os usuários serão autenticados caso ainda não estejam pré-autenticados.

Por exemplo, se os administradores estiverem utilizando a conexão com base em formulários para a zona de segurança alternativa, usuários que ainda não estão pré-autenticados serão autenticados através do método especificado por IBI_Authentication_Type, que pode ser INTERNAl ou WFRS.

Para obter mais informações sobre a utilização de diversos formulários de autenticação, consulte Zonas de Segurança.

-

Se você desejar que o WebFOCUS atualize o endereço de e-mail de usuário e a descrição no momento em que se conecta, defina IBI_Update_User_Info como Verdadeiro.

Observação: O provedor de segurança do Reporting Server deve estar configurado para obter endereços de e-mail de usuário e descrições da fonte externa para que você utilize este recurso.

-

Se você estiver configurando a autenticação externa com autorização externa, defina IBI_User_Group_Membership_ExtAuthN como EXTERNAL ou EXTERNALONLY. Se você estiver configurando a pré-autenticação com autorização externa, defina IBI_User_Group_Membership_PreAuthN como EXTERNAL ou EXTERNALONLY.

Observação: Em ambos os casos, a definição recomendada é EXTERNAL.

Para obter mais informações sobre estas opções, consulte Opções EXTERNAL e EXTERNALONLY.

- Defina IBI_External_Group_Type como WFRS.

-

Defina IBI_WFRS_Service_User como uma conta válida de Reporting Server do WebFOCUS com direitos de Administrador de Servidor e IBI_WFRS_Service_Pass para a senha da conta.

Isto pode ser uma conta na fonte externa com uma senha sem vencimento, mas é recomendado que se use uma conta PTH. Se você estiver utilizando uma conta de um provedor de segurança secundário, o nome da conta deve ter o prefixo do nome do provedor de segurança, por exemplo, PTH\srvadmin.

-

Defina IBI_Allow_Login_External_Groups como o valor apropriado para o seu ambiente.

Para obter mais informações sobre a definição IBI_Allow_Login_External_Groups, consulte Configurações de Segurança.

- Defina IBI_WFRS_Authentication_Node como o nó de Reporting Server confiável configurado com o seu provedor de segurança.

- Salve suas mudanças.

-

Se você estiver configurando a autenticação externa com autorização externa, defina IBI_Authentication_Type como WFRS. Caso você esteja configurando a pré-autenticação com autorização externa, a definição IBI_Authentication_Type determinará como os usuários serão autenticados caso ainda não estejam pré-autenticados.

-

Opcionalmente, habilite o rastreamento de segurança para ajudar a solucionar quaisquer problemas com a nova configuração.

- Se você instalou o Apache Tomcat com o WebFOCUS, faça um backup do arquivo drive:/ibi/WebFOCUS81/webapps/webfocus/WEB-INF/classes/log4j.xml e, em seguida, edite este arquivo para alterar o valor de nível de com.ibilog de info para trace.

- Se você desenvolveu o aplicativo da web do WebFOCUS a partir do arquivo da web utilizando o arquivo webfocus.war, é possível editar o arquivo log4j.xml no seu local de origem e, em seguida, recriar o arquivo webofucs.war.

- Como alternativa, se você desenvolveu o aplicativo da web do WebFOCUS a partir do arquivo da web utilizando o arquivo webfocus.war, é possível editar o arquivo log4j.xml no seu local de implantação dentro do diretório expandido. Verifique com o seu administrador de aplicativos Java caso não esteja certo deste local o se você não possuir direitos de acesso para modificar o arquivo log4j.xml.

-

Interrompa e reinicie o aplicativo da web.

Observação: Antes de reiniciar, você pode excluir ou renomear o arquivo drive:/ibi/WebFOCUS81/logs/event.log para obter um arquivo de log limpo quando o WebFOCUS reiniciar no modo de autorização externa.

-

Conecte-se ao WebFOCUS utilizando a conta de usuário criado por você anteriormente.

Dica: O arquivo event.log exibe as informações de autorização externa obtidas pelo WebFOCUS a partir do provedor de segurança do Reporting Server.

Se você habilitou o rastreamento de segurança na etapa 2, o arquivo event.log terá a aparência a seguir:

-WFRS.authenticate userName:userName - EDA.authConnect node:EDASERVE User:userID security:EXPLICIT-DYNAMIC - EDA.authConnect node() provider:null reqName:userID - edaAuth for node:EDASERVE user:userID returned:1000 - edaAuth for user:userID returned email:userEmail - edaAuth for user:userID returned description:userDescription userID - EDA.getGroupsForUser() node:EDASERVE userName:userID - EDA.getGroupsForUser() provider:null reqName:userID userID - group 1=#WF-ALL description=WF-ALL MAILING LIST userID - group 2=#SharePointSiteAdmins description=SharePoint AdminsuserID - group 3=#Summit_Lab_Staff description=#Summit_Lab Mailing List userID - group 4=CORP-WF-DEV description=WF Product Team userID - EDA.getGroupsForUser() from provider:null group count:4 userID - User:userID has 4 external groups

Se você não conseguiu se conectar, tente a conta especificada na definição IBI_Admin_Name.

Agora, é possível mapear os grupos do WebFOCUS para dados de autorização externa.

O mapeamento é o processo de associação de um grupo do WebFOCUS com dados de autorização externa, incluindo associações a grupos externos, dados de perfil de usuário externo ou informações de usuários armazenadas em um RDBMS. A autorização externa pode ter como base:

- Grupos, funções e valores de atributos de perfil de usuário obtidos de qualquer diretório que suporte o Lightweight Directory Access Protocol (LDAP), incluindo o Microsoft Active Directory (AD).

- Dados obtidos de um sistema de gerenciamento de banco de dados relacionais (RDBMS).

- Dados obtidos de qualquer adaptador de dados do Reporting Server do WebFOCUS, incluindo informações de um serviço a web ou de um sistema ERP.

Quando o WebFOCUS estiver configurado para autorização externa, seus grupos individuais podem ser mapeados ou não mapeados.

Observação: O mapeamento de grupos do WebFOCUS para dados de autorização externa requer o privilégio de Mapeamento de Grupo (opExternalGroupMapping). Por padrão, este privilégio é atribuído apenas a membros do grupo Administradores.

É possível configurar os dados de autorização utilizados no mapeamento através da Central de Segurança. Também é possível definir os atributos de autorização externa de forma programática através de um serviço da web. Para obter mais informações sobre como utilizar um serviço da web, consulte o Guia do Desenvolvedor de Serviços da Web RESTful do WebFOCUS.

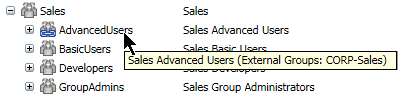

O mapeamento é uma propriedade de um grupo do WebFOCUS. O valor da propriedade é uma string de texto especificando o atributo de dados de autorização no diretório externo. Para mapear um grupo do WebFOCUS para diversos grupos externos ou valor de atributos de função, é possível delimitar os valores com ponto e vírgula (;) ou utilizar um símbolo curinga para corresponder a diversos grupos externos. Por exemplo, o mapeamento de um grupo do WebFOCUS para SALES-* irá mapear o grupo do WebFOCUS para qualquer grupo externo que comece com SALES-. A string de texto pode ter até 2.000 caracteres, incluindo pontos e vírgulas (;).

A Central de Segurança indica os grupos mapeados com um ícone de corrente azul próximo ao nome do grupo. O tooltip para o nome do grupo exibe os dados externos ou o atributo de usuário para o qual está mapeado. A imagem a seguir exibe uma configuração onde um grupo do WebFOCUS, Sales/AdvancedUsers, é mapeado para um grupo externo chamado CORP-Sales, mas os outros subgrupos Sales não se estão mapeados.

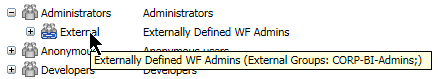

Se membros de um grupo do WebFOCUS devem ser definidos interna e externamente (pelo WebFOCUS e por um provedor de segurança, respectivamente), é possível utilizar um grupo não mapeado para os membros autorizados internamente e um subgrupo mapeado para os membro autorizados de forma externa. A imagem a seguir mostra um exemplo onde o grupo Administradores do WebFOCUS possui um subgrupo chamado Externo, que é mapeado para o grupo externo de nome CORP-BI-Admins.

Membros de ambos os grupos compartilham a política de segurança do grupo pai não mapeado, enquanto suas associações podem ser gerenciadas separadamente.

Há duas opções para a configuração de como os grupos do WebFOCUS são mapeados para dados de autorização em um diretório externo.

- EXTERNAL

-

Especifica que alguns grupos do WebFOCUS podem ser mapeados e outros não. Usuários são autorizados se:

- São membros de um grupo externo mapeados para um grupo WebFOCUS.

- Eles são explicitamente posicionados em um grupo WebFOCUS não mapeado.

Esta é a configuração recomendada se IBI_Authentication_Type estiver definido para WFRS.

- EXTERNALONLY

-

Especifica que usuários possuem autorização somente se forem membros de um grupo externo mapeado para um grupo WebFOCUS.

Tenha cautela ao selecionar esta opção. Se você não possuir autorização externa que tenha sido mapeada para o grupo de Administradores do WebFOCUS, você pode não conseguir acessar o WebFOCUS.

Para obter direitos administrativos sobre o WebFOCUS ao especificar a autorização EXTERNALONLY, deve-se escolher uma das alternativas abaixo:

- Após configurar a opção EXTERNALONLY, conecte-se ao WebFOCUS com a conta de superusuário, mapeie o grupo Administradores para um grupo externo e, em seguida, conecte-se ao WebFOCUS com um usuário pertencente ao grupo externo.

- Após configurar inicialmente a opção EXTERNAL, conecte-se ao WebFOCUS com a conta de administrador, mapeie o grupo Administradores para um grupo externo configure a opção EXTERNALONLY e, em seguida, conecte-se ao WebFOCUS com um usuário pertencente ao grupo externo.

Observação: Quando um grupo pai do WebFOCUS possuir um mapeamento externo, um usuário deve ser um membro do grupo pai para ser considerado um membro dos seus grupos filho independentemente da associação no filho ser mapeada ou atribuída diretamente.

- Conecte-se ao WebFOCUS como um administrador e selecione Central de Segurança no menu Administração.

-

Selecione o grupo do WebFOCUS que você deseja mapear para um grupo externo e clique em Editar Grupo.

A caixa de diálogo Editar Grupo aparece, como mostrado na imagem a seguir.

Dica: Se o botão Navegar não estiver visível, o WebFOCUS não foi configurado para autorização externa. Para obter mais informações sobre como configurar a autorização externa, consulte Como Configurar o WebFOCUS para Autorização Externa.

-

Se você souber o valor do atributo a ser utilizado para autorização externa, é possível inseri-lo manualmente. Caso contrário, clique em Navegar.

Observação: Caso você deseje utilizar um atributo de perfil de usuário para a autorização, insira o valor manualmente.

A caixa de diálogo Navegar Grupos Externos se abre, como mostrado na imagem seguinte.

-

Insira o termo de pesquisa e clique em Pesquisar.

Observação: Por padrão, o WebFOCUS pesquisa apenas no provedor primário de segurança. Para pesquisar dados utilizando um provedor secundário de segurança, é necessário incluir o nome do provedor na sua consulta. Por exemplo, para encontrar os grupos Sales para um provedor secundário PTH, deve-se pesquisar por PTH\*Sales. para encontrar todos os grupos para todos os provedores de segurança, utilize *\*.

-

Selecione os valores para os quais o grupo do WebFOCUS será mapeado e clique em OK.

Observação: É possível selecionar diversos valores.

- Quando você retorna à caixa de diálogo Editar Grupo, os grupos externos que você selecionou aparecem no campo Grupos Externos. Clique em OK para salvar as alterações.

Quando você retorna à Central de Segurança, o grupo mapeado aparece com um ícone de link, como ilustrado na imagem a seguir.

![]()

Quando você passa o cursor do mouse sobre o grupo, o tooltip exibe os dados de autorização externo mapeados em parênteses após o nome do grupo do WebFOCUS.