WebFOCUS supporta l'accesso singolo (SSO) tra un browser web, WebFOCUS Client e WebFOCUS Reporting Server per Windows. Questo include il supporto di impersonificazione sul Reporting Server, ovvero la capacità SSO può essere estesa tramite adattatori RDBMS che supporta connessioni protette, incluso Microsoft SQL Server. Questo argomento spiega come configurare l'ambiente SSO, che usa il supporto Kerberos nativo in Active Directory.

La capacità SSO richiede un dominio Active Directory in un livello funzionale Windows 2000 o superiore:

- Apache Tomcat 6 superiore, in modalità indipendente o dietro a Microsoft Internet Information Server. Consenti Anonimo deve essere la sola opzione configurata su IIS.

- WebFOCUS Client Release 8.0 Versione 02 o superiore.

- WebFOCUS Reporting Server per Windows Release 8.0 Versione 02 o superiore, configurato con sicurezza OPSYS.

- ReportCaster. È possibile usare ReportCaster in un ambiente Kerberos. Per dettagli di configurazione e ulteriori requisiti di release, consultare Configurazione del supporto per ReportCaster.

- WebFOCUS Client e Reporting Server sullo stesso computer. Quando entrambi i componenti sono sullo stesso computer, è necessario specificare la parola chiave HOST per il nodo nel formato nome computer. L'uso del localhost o di un nome dominio completamente qualificato risulta in errori nel run-time. Se i componenti si trovano su computer diversi, è possibile usare o il formato nome computer o il formato nome dominio qualificato. La parola chiave HOST si specifica nella sezione Servizi Remoti della console di gestione. Per ulteriori informazioni, consultare Impostazioni del Reporting Server.

- Browser web. Kerberos non è supportato tra un browser web e WebFOCUS quando i due si trovano sullo stesso computer Windows.

- Gli utenti che appartengono a molti gruppi. L'implementazione Kerberos memorizza ogni gruppo a cui un utente appartiene all'interno del proprio ticket Kerberos. Questa situazione potrebbe risultare in dimensioni di ticket superiori, quando gli utenti appartengono a centinaia di gruppi. Per dettagli di configurazione, consultare Configurazione del supporto di ticket di grandi dimensioni.

-

Formato ID Utente. Quando si usa Kerberos, è necessario creare l'ID utente usando il formato

user_ID@domain.com

dove:

- user_ID

-

ID utente appropriato.

- domain.com

-

Un dominio e estensione disponibili.

-

Suffisso Dominio. In via generale, Kerberos sospende il dominio Windows dell'utente all'ID utente inoltrato a WebFOCUS, nel formato utente ID@domain.com. Per impostazione predefinita, WebFOCUS estrae il dominio dal valore, lasciando solo l'ID utente. L'ID utente quindi si usa per completare il processo di accesso. Per accodare il dominio, cambiare l'impostazione stripDomainSuffix su false, nella sezione kerberosPreference del file securitysettings.xml.

Un amministratore di rete con i privilegi di gestione dominio deve eseguire i seguenti passaggi pre-installazione. Le immagini campione si applicano ad ambienti Windows 2003 o Windows 2008.

Nota: Se si sta eseguendo Windows 2008, potrebbe risultare necessario installare il seguente patch Microsoft per il proprio controller dominio, per supportare l'uso di un file keytab Kerberos:

-

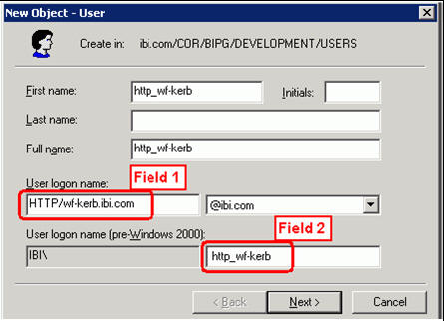

Creare un account di servizio in Active Directory per la funzione WebFOCUS SSO.

Il valore specificato per Field 1 deve iniziare con HTTP in caratteri maiuscoli. Il formato è

HTTP/computername.domain.ext

dove:

- computername.dominio.ext

-

Il nome dominio completamente qualificato del computer su cui si installerà WebFOCUS Client.

Il valore specificato per Field 2 diventa l'attributo sAMAccountName per l'account di servizio. Il formato è

http_computernamedove:

- computername

-

Il nome del computer su cui si installerà WebFOCUS Client.

La seguente immagine è un esempio della finestra di dialogo Nuovo Oggetto - Utente. Mostra campi impostati nel formato consigliato, indicante che WebFOCUS Client sarà installato su un computer chiamato wf-kerb.

-

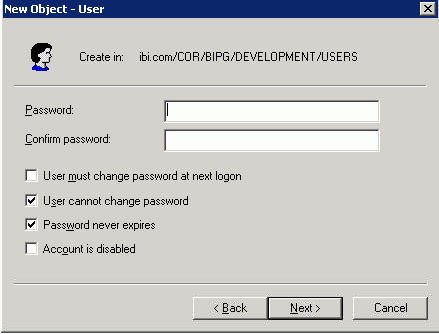

Sulla finestra di dialogo Nuovo Oggetto - Utente, fare clic su Avanti. La casella di dialogo richiede la propria password, come illustrato nella seguente immagine.

- Nei campi Password e Conferma Password, immettere una password.

-

Selezionare le caselle di spunta per Utente non in grado di modificare la password e Password non scade mai, quindi fare clic su Avanti.

Si visualizza una finestra di dialogo di conferma, indicante che l'utente sarà creato con le proprietà visualizzate.

- Fare clic su Fine per andare alle proprietà di account servizio.

-

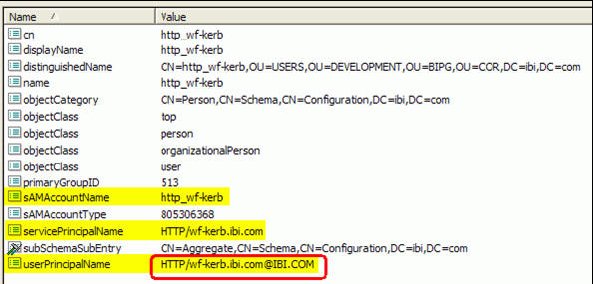

Revisionare le proprietà per l'account di servizio, come illustrato nella seguente immagine.

Nota: La scheda Delega non si visualizza nella finestra di dialogo Proprietà. La scheda Delega non si visualizzerà fino all'esecuzione del comando ktpass, come descritto nel passaggio 5.

-

Eseguire il comando ktpass per impostare l'attributo servicePrincipalName (SPN) sul proprio account di servizio e per generare il file keytab Kerberos per WebFOCUS.

È necessario eseguire ktpass dalla linea di comando, sul controllore dominio su una linea. Sostituire i propri valori nell'esempio che segue. Mantenere una copia della sintassi di comando che si usa. Questo elemento potrebbe risultare necessario per risolvere problemi, legati agli obiettivi, in futuro.

Il formato del comando ktpass è

ktpass /out filename /mapuser user_ID /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

Dove:

- filename

-

Il nome che ktpass userà per creare il file keytab Kerberos. Il valore consigliato è http_computername.keytab.

- user_ID

-

Il valore sAMAccountName fornito nel passaggio 1.

- principale

-

Specificato concatenando il valore del nome di accesso utente, fornito nel passaggio 1 con @REALM, dove REALM rappresenta il settore Kerberos. Il settore Kerberos è di solito lo stesso del suffisso DNS di Active Directory, tranne che è in caratteri maiuscoli.

- codifica

-

L'opzione di codifica che si userà quando si crea il file keytab. Si potrebbe voler scaricare gli strumenti di supporto Microsoft più recenti, per una versione del comando ktpass che supporta il valore consigliato di RC4-HMAC-NT.

Nota: Se uno qualsiasi dei computer sul proprio network si sta eseguendo su Windows 2008, Windows R2, Windows 7, o successivo, è necessario scegliere RC4-HMAC-NT per questi computer, per funzionare correttamente con Kerberos. Microsoft ha rimosso tutto il supporto per DES in versioni successive di Windows.

- parola d'ordine

-

La password Windows associata con l'account di servizio, in un testo semplice.

Un comando ktpass formattato in modo corretto, che si applica agli esempi, forniti in precedenza in questa sezione, è:

C:\>ktpass /out http_wf-kerb.keytab /mapuser http_wf-kerb /princ HTTP/wf-kerb.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

Windows risponde con i seguenti messaggi:

Targeting domain controller: ibidca.ibi.com Successfully mapped HTTP/wf-kerb.ibi.com to http_wf-kerb. Key created. Output keytab to http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x0df97e7355555817c828671454137af0)

Il commando ktpass aggiunge un attributo chiamato servicePrincipalName (SPN) e modifica l'attributo userPrincipalName (UPN), come illustrato nella seguente immagine.

-

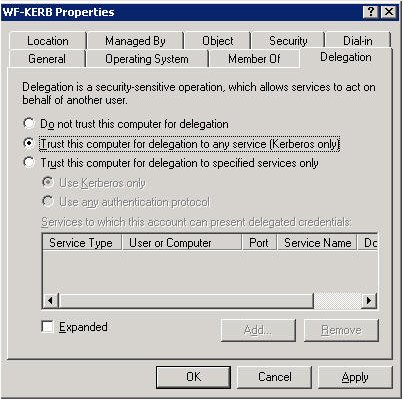

Localizzare l'account del computer dove si installerà WebFOCUS Client e selezionare il pallino Computer attendibile per la delega a qualsiasi servizio (solo Kerberos), come illustrato nella seguente immagine.

-

Selezionare l'account di servizio.

La scheda Delega ora si visualizza nella finestra di dialogo Proprietà, come illustrato nella seguente immagine.

Nota: Prima di eseguire il comando ktpass, la scheda Delega non si visualizza. Dopo aver eseguito il comando ktpass, l'opzione Delega risulta disponibile.

- Se non si stanno usando intestazioni host, copiare il file keytag risultante (per esempio, http_wf-kerb.keytab) sul computer in cui si installerà WebFOCUS. Se si stanno usando intestazioni host, consultare Passaggi per la pre-installazione per Windows 2003 e Windows 2008.

Se si stanno usando una o varie intestazioni host, è necessario eseguire i seguenti passaggi.

La seguente procedura presume che sono presenti due nomi intestazione host, ovvero wf-kerb1 e wf-kerb2.

-

Aggiungere record A per ogni intestazione host in DNS, puntando allo stesso indirizzo IP come nome NetBIOS.

Nota: Non creare record C.

-

Eseguire un comando ktpass per ogni intestazione host, usando il seguente formato:

ktpass /in filename /out filename /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

-

Per wf-kerb1, eseguire il seguente comando ktpass:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb1.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

L'emissione risultante è:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb1.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) -

Per wf-kerb2, eseguire il seguente comando ktpass:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb2.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

L'emissione risultante è:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb2.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef)

-

Per wf-kerb1, eseguire il seguente comando ktpass:

-

Eseguire i seguenti comandi setspn.

Nota: È possibile fare riferimento all'intestazione host in due modi, o usando il nome di dominio completamente qualificato, o usando il nome ad una parte. Per esempio, è possibile fare riferimento alla prima intestazione host come wf-kerb1.ibi.com (nome dominio completamente qualficato) o come wf-kerb1 (come ad una parte). Come risultato, quando si eseguono comando setspn in questo passaggio, ci sono quattro immissioni.

-

Esegui:

setspn -A HTTP/wf-kerb1.ibi.com ibi\http_wf-kerb

L'emissione risultante è:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1.ibi.com Updated object -

Esegui:

setspn -A HTTP/wf-kerb1 ibi\http_wf-kerb

L'emissione risultante è:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1 Updated object -

Esegui:

setspn -A HTTP/wf-kerb2.ibi.com ibi\http_wf-kerb

L'emissione risultante è:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2.ibi.com Updated object -

Esegui:

setspn -A HTTP/wf-kerb2 ibi\http_wf-kerb

L'emissione risultante è:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2 Updated object

-

Esegui:

La seguente procedura descrive i passaggi per la configurazione di WebFOCUS Client.

- Accedere a WebFOCUS come amministratore e selezionare Centro di Sicurezza dal menu Gestione.

-

Aggiungere un ID utente amministrativo al gruppo Amministratori. Il formato di questo ID utente dipenderà dall'impostazione kerberosPreference di stripDomainSuffix. Il valore consigliato predefinito è impostato su true, ovvero l'ID utente non conterrà le informazioni di suffisso dominio.

Se sono necessarie le informazioni di suffisso dominio:

<property name="stripDomainSuffix" value="false" />

L'ID utente verrà creato nel seguente formato:

user_ID@mydomain.extension

-

Nel file drive:\ibi\WebFOCUS81\config\securitysettings.xml, effettuare le seguenti modifiche:

-

Nella sezione <bean id="filterPreference"> , impostare i valori per anonymousAuthEnabled e formAuthEnabled su false e per spnegoAuthEnabled su true.

La sezione ora contiene il seguente codice:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="false"/> <property name="stripDomainSuffix" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

Nella sezione <bean id="kerberosPreference">, eseguire le seguenti modifiche:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com" /> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab" />

-

Nella sezione <bean id="filterPreference"> , impostare i valori per anonymousAuthEnabled e formAuthEnabled su false e per spnegoAuthEnabled su true.

- Dalla console di gestione, selezionare Configurazione, quindi Reporting Server e Servizi Remoti.

- Selezionare la modalità Reporting Server per l'autenticazione Kerberos e fare clic su Modifica.

- Selezionare Kerberos e fare clic su Salva.

- Configurare il proprio browser web prima di verificare la propria configurazione di accesso singolo Kerberos.

Nota: Se si desidera estendere la capacità SSO su un RDBMS, come un server Microsoft SQL, impostare l'opzione di sicurezza adattatore per il Reporting Server su Protetto.

- Accedere a WebFOCUS come amministratore e selezionare Centro di Sicurezza dal menu Gestione.

-

Aggiungere un ID utente amministrativo al gruppo Amministratori. Il formato di questo ID utente dipenderà dall'impostazione kerberosPreference di stripDomainSuffix. Il valore consigliato predefinito è impostato su true, ovvero l'ID utente non conterrà le informazioni di suffisso dominio.

Se sono necessarie le informazioni di suffisso dominio:

<property name="stripDomainSuffix" value="false"/>

L'ID utente verrà creato nel seguente formato:

user_ID@mydomain.extension

-

Nel file drive:\ibi\WebFOCUS81\config\securitysettings.xml, effettuare le seguenti modifiche:

-

Nella sezione <bean id="filterPreference"> , impostare i valori per anonymousAuthEnabled e formAuthEnabled su false e per spnegoAuthEnabled su true.

La sezione ora contiene il seguente codice:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="true"/> <property name="stripDomainSuffix" value="true"/> <property name="formAuthenticationFallbackEnabled" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

Nella sezione <bean id="kerberosPreference">, eseguire le seguenti modifiche:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com"/> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab"/>

-

Nella sezione <bean id="filterPreference"> , impostare i valori per anonymousAuthEnabled e formAuthEnabled su false e per spnegoAuthEnabled su true.

- Dalla console di gestione, selezionare Configurazione, quindi Reporting Server e Servizi Remoti.

- Selezionare la modalità Reporting Server per l'autenticazione Kerberos e fare clic su Modifica.

- Selezionare Kerberos e fare clic su Salva.

-

Configurare il proprio browser web prima di verificare la propria configurazione di accesso singolo Kerberos.

Nota:

- Il modulo Autenticazione per immettere credenziali è in grado di essere interno, usando il contenitore WebFOCUS, o esterno, usando il Reporting Server. Questo dipende dall'impostazione IBI_Authentication_Type.

- Se si desidera estendere la capacità SSO ad un RDBMS, come il server Microsoft SQL, impostare l'opzione di sicurezza dell'adattatore per il Reporting Server su Protetto.

La capacità SSO richiede un dominio Active Directory in un livello funzionale Windows 2000 o superiore: I seguenti browser sono supportati:

- Microsoft Internet Explorer 8 o superiore.

- Google Chrome™ 25.0.1364.152m (sebbene anche le versioni precedenti potrebbero funzionare).

- Mozilla Firefox® 19.02 o successivo (sebbene anche le versioni precedenti potrebbero funzionare).

- Selezionare Opzioni Internet dal menu Strumenti.

- Sulla scheda Sicurezza, selezionare la zona Intranet Locale, quindi fare clic su Siti.

- Fare clic su Avanzato.

-

Immettere o un jolly per tutti i nomi host nel proprio DNS che verrà considerato parte dell'intranet local, o immettere il nome di solo un computer, dove si esegue WebFOCUS e fare clic su Aggiungi, come illustrato nella seguente immagine.

- Fare clic su Chiudi, quindi su OK e ancora OK, per salvare le modifiche.

- Selezionare la scheda Avanzato dalle Opzioni Internet e assicurarsi che Abilitare l'Autenticazione Windows Integrata sia selezionata nella sezione Sicurezza.

- Immettere about:config nel campo dell'indirizzo e premere sul tasto Invio.

- Immettere network.negotiate nel campo Ricerca, per localizzare le due impostazioni di fiducia. Si aggiungerà il proprio dominio a queste due impostazioni.

- Fare doppio clic sull'immissione network.negotiate-auth.trusted-uris, aggiungere le informazioni di dominio per il server che esegue WebFOCUS e quindi fare clic su OK.

-

Fare doppio clic sull'immissione network.negotiate-auth.delegation-uris, come illustrato nella seguente immagine.

-

Aggiungere le informazioni di dominio, quindi fare clic su OK.

In molti casi, non si richiede nessuna configurazione speciale per Google Chrome in un ambiente Microsoft Windows. Sia l'autenticazione NTLM che Kerberos possono di solito essere completate senza nessuna modifica delle norme Chrome o parametri in linea di comando speciali. Se necessario, le impostazioni possono essere configurate con i parametri linea di comando.

Per esempio, per impostare il parametro auth-server-whitelist, avviare Chrome dalla linea di comando come segue:

"C:\Users\user\AppData\Local\Google\Chrome\Application\chrome.exe"

--auth-server-whitelist="example.com"

-

Verificare il proprio accesso singolo Kerberos sulla configurazione, accedendo al portale di Business Intelligence (BIP), tramite uno dei propri browser precedentemente configurati.

La sintassi è:

http://server.url.domain:port/contextSe Kerberos è stato configurato in modo corretto e il proprio ID utente è stato aggiunto a Managed Reporting, come indicato in precedenza, si dovrebbe eseguire l'accesso a BIP, usando le proprie credenziali Kerberos.

-

Assicurarsi che WebFOCUS Client è in grado di delegare l'autenticazione al Reporting Server, tentando di eseguire un prospetto rispetto al nodo configurato Kerberos.

Il file di registrazione edaprint del Reporting Server registrerà richiesta per cmrpip0000xx per Kerberos connessione all'agente e rifletterà il proprio ID di accesso Windows nel formato UPN.

L'autenticazione Kerberos richiede una connessione sincrona tra il Reporting Server e la sessione browser utente, ma ReportCaster non usa una sessione browser mentre esegue prospetti pianificati. Quindi, ReportCaster deve fornire Kerberos una password e ID utente per abilitare i prospetti.

Lo strumento di configurazione del server di ReportCaster, configurare ognuno dei server dati con cui ReportCaster è impostato a comunicare. Impostare Esegui Tipo ID su Utente per assicurarsi che si richiedano agli utenti finali le password e ID utente, una volta per ogni nodo.

In alternativa, impostare Esegui Tipo ID in Statico e fornire l'ID e password utente che si useranno per tutte le pianificazioni per il Reporting Server.

- Accedere a WebFOCUS come amministratore e selezionare Console di ReportCaster dal menu Strumenti.

- Selezionare la scheda Configurazione e aprire la cartella Server Dati.

-

Selezionare il nodo desiderato e modificare le seguenti impostazioni.

- Dall'elenco a discesa Tipo Sicurezza, selezionare Utente o Statico.

- Se si seleziona Statico, fare clic sul pulsante a destra del campo Utente.

- Nella finestra di dialogo Utente, immettere la password e ID utente e fare clic su OK.

- Fare clic sul pulsante Salva per salvare le modifiche.

L'implementazione di Microsoft Windows di Kerberos posiziona tutti gli identificatori gruppo di Windows all'interno del ticket Kerberos di ogni utente, in grado di poter risultare in un ticket di dimensioni maggiori per un utente che appartiene a molti gruppi. Il ticket Kerberos si trasporta in una intestazione HTTP, che comporta vari problemi tecnici, quando la dimensione del ticket diventa grande. Se qualsiasi utente appartiene a più di 100 gruppi, si potrebbe dover eseguire alcune o tutte le seguenti azioni di configurazione speciali:

- Estendere la propria dimensione buffer intestazione HTTP Tomcat Server. Per eseguire questa azione, aggiungere l'impostazione maxHttpHeaderSize=”xx, dove xx rappresenta il numero di byte in multipli di 4096. Questa impostazione potrebbe aver bisogno fino a 65,536 byte. Aggiungere questa impostazione al blocco connettore 8080 o 8009, nel file server.xml per Tomcat, a seconda di quale blocco si sta usando.

- Su ogni stazione di servizio a cui gli utenti accedono, i quali appartengono a molti gruppi:

- Configurare Windows per usare TCP per l'autenticazione Kerberos (invece di UDP). Questa azione si esegue nel registro, impostando MaxPacketSize su 1. Per ulteriori informazioni, consultare Microsoft Knowledge Base Articolo 244474.

- configurare MaxTokenSize in 65535. Per ulteriori informazioni, consultare Microsoft Knowledge Base Articolo 269643.

È inoltre necessario impostare MaxTokenSize per i controllori di dominio.

Questo argomento descrive gli ulteriori passaggi necessari per consentire a Kerberos di funzionare correttamente in un ambiente di multi-domini o sottodomini.

Per esempio, se sono presenti utenti che sono membri di SUBA.MYDOMAIN.COM, SUBB.MYDOMAIN.COM e MYDOMAIN.COM e tutti questi utenti necessitano di accedere all'ambiente Kerberos, è necessario seguire le direzioni in questo argomento.

Per gestire le ulteriori impostazioni di configurazione richieste per Kerberos, per lavorare in modo appropriato su un ambiente multi-domini, è necessario creare un file di configurazione Kerberos, chiamato krb5.ini. Questo file contiene tutte le ulteriori informazioni necessarie per Kerberos, per funzionare quando si stanno usando vari domini.

Varie versioni di Java hanno un bug che non consente a vari domini di funzionare in modo corretto, anche con la configurazione krb5.ini. Come risultato, potrebbe essere necessario aggiornare la propria versione di Java. Per dettagli sul bug Java, andare al seguente prospetto bug Java:

-

Creare un nuovo file di testo chiamato krb5.ini.

È possibile creare questo file ovunque sul sistema file, in quanto, in seguito, si fa riferimento esplicitamente alla posizione. Per lo scopo di questo esempio, creare in file in:

C:\ibi\WebFOCUS81\config\krb5.ini

-

All'inizio del file krb5.ini, inserire le seguenti linee del codice per la sezione [libdefaults].

Sostituire il nome default_realm, MYDOMAIN.COM, nell'ultima riga dell'esempio con il nome DNS completamente qualificato per il dominio del computer che WebFOCUS Client ha aderito.

Immettere il nome default_realm i caratteri maiuscoli, in quanto sensibile alle maiuscole/minuscole.

[libdefaults] ticket_lifetime = 600 default_tgt_enctypes = rc4-hmac default_tgs_enctypes = rc4-hmac default_checksum = rsa-md5 forwardable = true default_realm = MYDOMAIN.COM -

Dopo la sezione [libdefaults], inserire le seguenti linee di codice per la sezione [realms]. Includere una immissione per ogni dominio e sottodominio che si userà, come illustrato nella seguente immagine.

Se i domini e sottodomini condividono controlli di dominio, è possibile creare una sezione [realms] qui e fare riferimento alle relazioni nella prossima sezione, [domain_realm]. La sezione [domain_realm] si trova nella sezione 4.

[realms] MYDOMAIN.COM = { kdc = dc1.mydomain.com:88 kdc = dc2.mydomain.com:88 kdc = dc3.mydomain.com:88 default_domain = mydomain.com } SUBA.MYDOMAIN.COM = { kdc = dc1.suba.mydomain.com:88 kdc = dc2.suba.mydomain.com:88 default_domain = suba.ibi.com } SUBB.MYDOMAIN.COM = { kdc = dc1.subb.mydomain.com:88 kdc = dc2.subb.mydomain.com:88 default_domain = subb.ibi.com }Come nella sezione [libdefaults], i valori nella sezione [realms] sono sensibili alle maiuscole/minuscole. Per esempio, il primo nome di riferimento (come MYDOMAIN.COM nel primo blocco nell'esempio) deve essere in caratteri maiuscoli e il valore per default_domain deve essere in caratteri minuscoli.

Ogni immissione per kdc deve fare riferimento al nome DNS di un controllore di dominio per il dominio applicabile. Si richiede solo una immissione kdc per dominio elencato, ma varie immissioni kdc creano ridondanze.

-

Questo passaggio è facoltativo. Per mappare ulteriori domini o nomi host ad un realm specifico, inserire le seguenti linee di codice nella sezione opzionale [domain_realm].

Un dominio si collega al settore dello stesso nome, ma il nome del settore è in caratteri maiuscoli. Come risultato, le seguenti voci sono ripetitive:

[domain_realm] .suba.mydomain.com = SUBA.MYDOMAIN.COM .subb.mydomain.com = SUBB.MYDOMAIN.COM .mydomain.com = MYDOMAIN.COM

Per ulteriori informazioni sulla sezione [domain_realm], consultare le specificazioni MIT Kerberos nel seguente sito web:

http://web.mit.edu/kerberos/krb5-1.4/krb5-1.4.1/doc/krb5-admin/domain_realm.html

-

Questo passaggio è facoltativo. Se applicabile al proprio sito, inserire le seguenti linee di codice nella sezione [capaths] opzionale.

La sezione [capaths] è necessaria solo in ambienti, il quale dominio principale non ha relazioni di fiducia unilaterali con tutti i domini secondari, o in ambienti, nei quali si usano gerarchie con vari domini.

In quelle situazioni, il protocollo Kerberos non è in grado di determinare come autenticare un utente da un dominio, per una risorsa in un altro dominio. Come risultato, le relazioni richieste per ottenere l'autenticazione devono essere mappate, per consentire a Kerberos di sapere quale percorso intraprendere per autenticare un utente. Le seguenti relazioni di fiducia si applicano:

- Dominio SUBA.MYDOMAIN.COM si affida unilateralmente a SUBB.MYDOMAIN.COM.

- Dominio SUBB.MYDOMAIN.COM si affida unilateralmente a MYDOMAIN.COM.

- Dominio SUBA.MYDOMAIN.COM non si affida a MYDOMAIN.COM.

In questo esempio, Kerberos è in grado di autenticare direttamente qualsiasi utente da SUBA.MYDOMAIN.COM, per qualsiasi risorsa in SUBB.MYDOMAIN.COM. Per autenticare un utente in SUBA.MYDOMAIN.COM con MYDOMAIN.COM, è necessario autenticare quell'utente tramite SUBB.MYDOMAIN.COM, poiché SUBA.DOMAIN.COM non ha una relazione di fiducia diretta con MYDOMAIN.COM.

[capaths] SUBA.MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . MYDOMAIN.COM = SUBB.MYDOMAIN.COM } SUBB.MYDOMAIN.COM { SUBA.MYDOMAIN.COM = . MYDOMAIN.COM = . } MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM }Nel primo blocco si trovano le informazioni per l'autenticazione di un utente da SUBA.MYDOMAIN.COM. Kerberos è in grado di autenticare un utente da SUBA.MYDOMAIN.COM rispetto SUBB.MYDOMAIN.COM, come rappresentato al periodo (.). Per autenticare un utente da SUBA.MYDOMAIN.COM rispetto a MYDOMAIN.COM, Kerberos deve andare al contrario rispetto a SUBB.MYDOMAIN.COM. Questo è il motivo per cui il codice dichiara MYDOMAIN.COM =SUBB.MYDOMAIN.COM.

Nel secondo blocco si trovano le informazioni per l'autenticazione di un utente da SUBB.MYDOMAIN.COM. In quanto Kerberos è in grado di autenticare direttamente un utente da SUBB.MYDOMAIN.COM, rispetto sia a SUBA.MYDOMAIN.COM che MYDOMAIN.COM, un punto (.) è incluso in entrambe queste colonne.

Nel terzo blocco si trovano le informazioni per l'autenticazione di un utente da MYDOMAIN.COM. Kerberos è in grado di autenticare direttamente un utente da MYDOMAIN.COM, per risorse in SUBB.MYDOMAIN.COM, rappresentato da un punto (.). Kerberos deve autenticare un utente da SUBA.MYDOMAIN.COM, passando prima tramite SUBB.MYDOMAIN.COM.

Per ulteriori informazioni sull'uso della sezione [capaths] con il protocollo Kerberos, consultare il seguente documento da MIT:

http://web.mit.edu/kerberos/krb5-1.5/krb5-1.5.4/doc/krb5-admin/capaths.html

Il proprio file krb.ini avrà un aspetto simile al seguente, alla fine dell'operazione:

[libdefaults]

ticket_lifetime = 600

default_tgt_enctypes = rc4-hmac

default_tgs_enctypes = rc4-hmac

default_checksum = rsa-md5

forwardable = true

default_realm = MYDOMAIN.COM

[realms]

MYDOMAIN.COM = {

kdc = dc1.mydomain.com:88

kdc = dc2.mydomain.com:88

kdc = dc3.mydomain.com:88

default_domain = mydomain.com

}

SUBA.MYDOMAIN.COM = {

kdc = dc1.suba.mydomain.com:88

kdc = dc2.suba.mydomain.com:88

default_domain = suba.ibi.com

}

SUBB.MYDOMAIN.COM = {

kdc = dc1.subb.mydomain.com:88

kdc = dc2.subb.mydomain.com:88

default_domain = subb.ibi.com

}

[domain_realm]

.suba.mydomain.com = SUBA.MYDOMAIN.COM

.subb.mydomain.com = SUBB.MYDOMAIN.COM

.mydomain.com = MYDOMAIN.COM

[capaths]

SUBA.MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

SUBB.MYDOMAIN.COM {

SUBA.MYDOMAIN.COM = .

MYDOMAIN.COM = .

}

MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

Per consentire a Kerberos di usare il proprio file krb5.ini in WebFOCUS, è necessario fare riferimento alla posizione del file usando la seguente opzione Java™. È possibile specificare l'opzione -Djava.security.krb5.conf in Tomcat, come descritto nella seguente procedura.

-

Navigare alla bin directory di Tomcat.

Di solito, la bin directory si trova nella seguente posizione:

C:\ibi\tomcat\bin\

- Fare doppio clic su tomcat7WFw.exe per aprire la finestra di dialogo della configurazione Tomcat.

-

Selezionare la scheda Java e aggiungere la seguente immissione alla fine dell'elenco di Opzioni Java.

-Djava.security.krb5.conf=C:\ibi\WebFOCUS81\config\krb5.ini

Se si sceglie una posizione diversa in cui memorizzare il proprio file krb5.ini, è necessario fare riferimento a quella posizione, invece della posizione nell'esempio precedente.

- Fare clic su Applica per salvare l'impostazione.

- Interrompere Tomcat e quindi riavviarlo per applicare l'impostazione.