Quand vous configurez WebFOCUS autorisation externe, il utilise les fournisseurs de sécurité configurés sur le serveur de rapports WebFOCUS (WFRS) pour interroger une source externe pour information sur les utilisateurs quand ils se connectent. L'information peut inclure leurs adresses e-mail, leurs descriptions, et leur appartenance à des groupes externes. Le serveur de rapports renvoie alors cette information à WebFOCUS, où elle est utilisée pour créer ou mettre à jour les comptes utilisateur et pour définir les autorisations utilisateur. Le fournisseur de sécurité renvoie aussi d'autres informations externes sur les utilisateurs et les groupes à WebFOCUS dans des buts d'administration, par exemple l'obtention d'une liste de tous les groupes externes ou la liste des utilisateurs qui appartiennent à un groupe externe.

Remarque : certaines organisations gèrent les données d'autorisation en externe dans des attributs de profil utilisateur LDAP ou des rôles plutôt que d'utiliser les groupes LDAP. WebFOCUS prend aussi en charge cette approche.

Les scénarios d'autorisation externe pris en charge pris WebFOCUS incluent :

- La pré-authentification avec autorisation externe

- L'authentification Windows est utilisée pour identifier les utilisateurs, qui héritent leurs autorisations de leur appartenance à un groupe Active Directory.

- Les utilisateurs sont authentifiés par un système de gestion d'accès Web et sont autorisés en fonction de l'information stockée dans un système de gestion de bases de données relationnelles (RDBMS).

- Une application logicielle en tant que service (ou SaaS) est intégrée à WebFOCUS pour fournir une expérience utilisateur à authentification unique (SSO). Les utilisateurs sont autorisés en fonction de l'information récupérée d'un SGBDR ou d'un service web.

- Authentification et autorisation externes

- Un annuaire LDAP est utillisé pour authentifier les utilisateurs et récupérer l'information de groupe ou de rôle pour autorisation.

- Les utilisateurs sont authentifiés et autorisés via des procédures stockées SQL personnalisées.

x

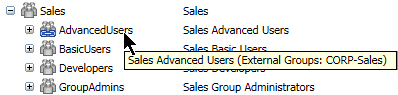

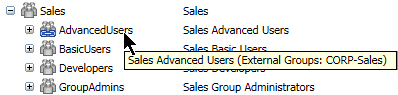

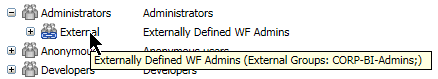

Le mappage est le processus consistant à associer un groupe WebFOCUS à des données d'autorisation externe, ce qui inclut des appartenances à un groupe externe, des données de profil utilisateur externe, ou encore de l'information sur les utilisateurs stockée dans un RDBMS. Quand WebFOCUS est configuré pour autorisation externe, les groupes WebFOCUS individuels peuvent être soient mappées soient non mappés. Le Centre de Sécurité indique les groupes mappés avec une icône en forme de chaîne bleue à côté du nom du groupe. L'info bulle du nom du groupe affiche les données externes ou l'attribut utilisateur avec lequel il est mis en correspondance.

L'image suivante montre une configuration où le groupe WebFOCUS, le groupe utilisateur Sales/AdvancedUsers, et mappé à un groupe externe appelé CORP-Sales, sans que les autres sous-groupes soient mappés.

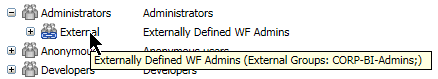

Si les membres d'un groupe WebFOCUS doivent être définis à la fois en interne dans WebFOCUS et en externe via un fournisseur de sécurité, vous pouvez utiliser un groupe non mappé pour les membres autorisés en interne et un sous-groupe mappé pour les membres autorisés en externe. L'image suivante présente un exemple où le groupe WebFOCUS Administrateurs possède un sous-groupe appelé Externe qui est mappé avec le groupe externe nommé CORP-BI-Admins.

Les membres des deux groupes partagent la stratégie de sécurité du groupe parent non-mappé, leurs adhésions respectives pouvant être gérées séparément. Vous pouvez mapper un groupe WebFOCUS à plusieurs valeurs pour le critère d'autorisation externe, soit en spécifiant plusieurs valeurs pour l'attribut d'autorisation externe, délimitant les valeurs avec des points-virgules, ou en utilisant une chaîne avec un symbole générique pour correspondance avec plusieurs valeurs.

x Options EXTERNAL et EXTERNALONLY

Il existe deux options pour configurer la manière dont les groupes WebFOCUS sont mappés aux données d'autorisation dans un annuaire externe :

-

EXTERNE

-

Indique que certains groupes WebFOCUS peuvent être mappés et d'autres pas. Les utilisateurs sont autorisés si :

- Ils sont membres d'un groupe externe mappé à un groupe WebFOCUS.

- Ils sont placés explicitement dans un groupe WebFOCUS non mappé.

C'est le paramètre recommandé si IBI_Authentication_Type a la valeur WFRS.

-

EXTERNALONLY

-

Spécifie que les utilisateurs ne sont autorisés que s'ils sont membres d'un groupe externe mappé à un groupe WebFOCUS.

Soyez prudents quand vous sélectionnez cette option. Si vous n'avez pas d'autorisation externe mappée au groupe des administrateurs WebFOCUS, il se peut que votre accès à WebFOCUS soit verrouillé.

Pour maintenir les droits d'administration dans WebFOCUS lors de la spécification de l'autorisation EXTERNALONLY, vous devez obligatoirement effectuer l'une des tâches suivantes :

- Après avoir configuré l'option EXTERNALONLY, connectez-vous à WebFOCUS avec le compte super utilisateur (superuser), mappez le groupe Administrateurs à un groupe externe, pour ensuite vous connecter à WebFOCUS avec un utilisateur appartenant au groupe externe.

- Après la configuration initiale de l'option EXTERNALONLY, connectez-vous à WebFOCUS avec un compte administrateur, mappez le groupe Administrateurs à un groupe externe, configurer l'option EXTERNALONLY pour ensuite vous connecter à WebFOCUS avec un utilisateur appartenant au groupe externe.

Remarque : quand un groupe parent à un mappage externe, un utilisateur doit être membre du groupe parent pour être considéré comme membres de ces groupes enfants, que cette appartenance à l'enfant soit mappée ou affectée directement.

x

WebFOCUS offre l'option d'ajout automatique des utilisateurs pré-authentifiés et authentifiés en externe à WebFOCUS, dans le cas où les comptes utilisateur existent dans la source externe mais n'existent pas déjà dans WebFOCUS. Les utilisateurs ajoutés automatiquement peuvent se connecter à WebFOCUS avec succès. Les utilisateurs qui existent dans la source externe mais pas dans WebFOCUS, et ne sont pas ajoutés automatiquement, voient leur accès à WebFOCUS refusé.

Dans le Centre Sécurité, les comptes WebFOCUS qui ont été créés automatiquement pendant la connexion ont un statut AUTOADD au lieu de ACTIVE.

Pour plus d'informations sur la méthode de spécification des utilisateurs à ajouter automatiquement, consultez Paramètres de sécurité.

x

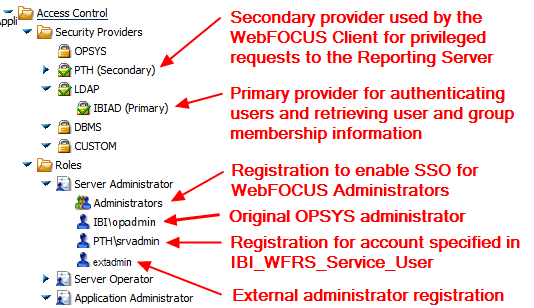

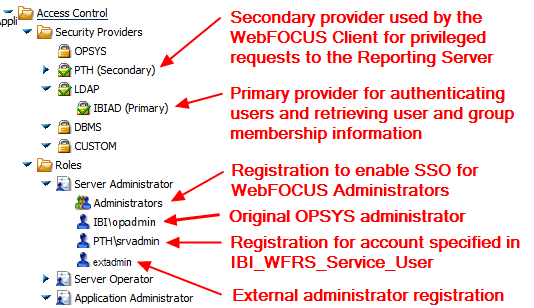

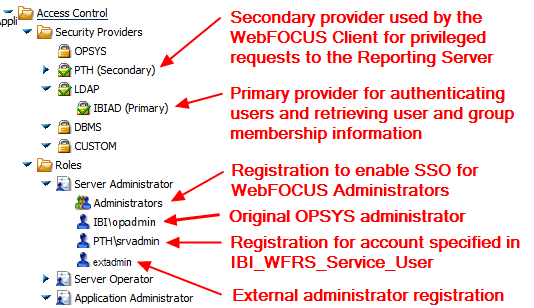

Le serveur de rapports WebFOCUS prend en charge plusieurs fournisseurs de sécurité en même temps. Il y a toujours un fournisseur de sécurité principal et il peut y avoir un ou plusieurs fournisseurs secondaires. Il est recommandé d'autoriser les utilisateurs du référentiel WebFOCUS via le fournisseur principal.

Il est aussi recommandé de configurer PTH en tant que fournisseur de sécurité secondaire sur le serveur de rapports. Ceci garantit que les administrateurs pourront accéder à la console Web du serveur de rapports mêmes si la source externe configurée avec le fournisseur de sécurité principal n'est pas disponible.

De plus, lorsque vous spécifiez un compte de service avec des privilèges Administrateur Serveur pour WebFOCUS, il est préférable d'utiliser un compte qui n'est pas dans la source externe pour le fournisseur de sécurité principale. Les stratégies de gouvernance requièrent la plupart du temps que les mots de passe dans la source externe soit obligatoirement changés régulièrement, et ne soient jamais stockés dans des fichiers de configuration, afin d'empêcher l'utilisation d'un mot de passe sans expiration pour un compte de service appartenant au fournisseur de service principal. Pour éviter ceci, vous pouvez spécifier un compte PTH avec le rôle administrateur serveur, dont le mot de passe est paramétré pour ne jamais expirer.

Les contraintes suivantes s'appliquent lors de la configuration en externe de l'authentification avec autorisation externe :

- Une installation WebFOCUS ne peut prendre en charge qu'un seul nœud de serveurs de rapports pour authentification externe, autorisation externe, ou les deux à la fois.

- Le même fournisseur de sécurité pour Serveur de Rapports doit obligatoirement être utilisé pour l'authentification et pour l'autorisation de tout utilisateur donné.

- Pour utiliser plusieurs fournisseurs de sécurité de Serveur de Rapports pour autorisation , préfixez l'ID utilisateur WebFOCUS avec le fournisseur de sécurité secondaire pour tout individu qui lui est associé. Par exemple, si le Serveur de Rapports possède deux fournisseurs LDAP, un fournisseur principal appelé LDAP1 et un fournisseur principal appelé LDAP2, alors les comptes utilisateurs LDAP1\user1 et LDAP2\user2 doivent obligatoirement être créés dans WebFOCUS en tant que user1 et LDAP2\user2 respectivement.

Pour plus d'informations sur la configuration des fournisseurs de sécurité du serveur de rapports WebFOCUS, consultez le guide Administration du serveur pour UNIX, Windows, OpenVMS, IBM i, et z/OS.

x

Référence : Liste des appels au fournisseur de sécurité

WebFOCUS extrait l'information de sécurité du serveur de rapports en effectuant les requêtes suivantes :

|

Requête WebFOCUS

(affiché dans event.log)

|

Message Serveur Correspondant

(affiché dans edaprint.log)

|

Définition

|

|---|

|

authConnect

|

authentification utilisateur

|

Authentifie les utilisateurs quand WebFOCUS est configuré pour authentification externe.

|

|

getGroupsForUser( userid )

|

obtient les groupes par utilisateur,id= userid

|

Extrait les informations d'autorisation externe pour les utilisateurs qui se connectent à WebFOCUS. Génère aussi les rapports d'appartenance à un groupe dans le Centre de Sécurité.

|

|

getUsersForGroup( authorizationData )

|

obtient les utilisateurs par groupe, id=authorizationData

|

Liste les utilisateurs WebFOCUS qui appartiennent à un groupe WebFOCUS mappé.

|

|

getGroups()

|

obtient tous les groupes, provider=providerName

|

Liste toutes les informations d'autorisation externe quand un administrateur clique sur Naviguer dans la fenêtre de dialogue Modifier Groupe.

|

xConfiguration de l'autorisation externe

Dans cette section : Comment : |

La configuration de l'autorisation externe requière un compte administrateur WebFOCUS, un compte séparé avec accès super utilisateur à WebFOCUS, ainsi qu'une connexion sécurisée entre le client WebFOCUS et le serveur de rapports WebFOCUS. Vu que ceci est aussi requis pour l'authentification externe et la pré-authentification, vous devriez être prêts à configurer l'autorisation externe immédiatement. Pour plus d'informations sur toute étape que vous devez répéter, consultez Prérequis pour Pré-authentification ou Authentification Externe.

Remarque : L'ID utilisateur administrateur WebFOCUS n'a pas besoin d'exister dans la source d'autorisation externe si le compte est un membre du groupe administrateur WebFOCUS nom mappé.

Quand ces conditions sont remplies, la configuration de l'autorisation externe consiste en les étapes suivantes :

- Configurez un fournisseur de sécurité ou des fournisseurs sur le serveur de rapports WebFOCUS pour la source externe que vous allez utiliser pour l'autorisation. Le fournisseur de sécurité peut-être LDAP, Active Directory, ou un fournisseur personnalisé, par exemple un fournisseur autorisant les utilisateurs sur un système de gestion de bases de données relationnelles (RDBMS) ou un service web.

- Configurer WebFOCUS pour utilisation du serveur de rapports WebFOCUS pour autorisation externe.

- Redémarrez l'application web WebFOCUS.

- Mapper les groupes WebFOCUS à des données d'autorisation externe.

x

Configurer un fournisseur de sécurité sur le serveur de rapports WebFOCUS

Vous devez configurer un fournisseur de sécurité ou des fournisseurs sur le serveur de rapports WebFOCUS pour la source externe que vous allez utiliser pour l'autorisation. Le fournisseur de sécurité peut-être LDAP, Active Directory, ou un fournisseur personnalisé, par exemple un fournisseur autorisant les utilisateurs sur un système de gestion de bases de données relationnelles (RDBMS) ou un service web.

x

Configuration d'un fournisseur de sécurité LDAP ou Active Directory sur le serveur de rapports WebFOCUS

Pour autoriser les utilisateurs en fonction des valeurs d'attribut de profil utilisateur, de rôles et de groupes, extraites d'un annuaire LDAP ou de Microsoft Active Directory, vous configurez un fournisseur de sécurité LDAP sur le serveur de rapports WebFOCUS. Le Serveur de rapports extrait ensuite l'information sur les utilisateurs, les groupes, les rôles, ou les attributs de profil utilisateur de l'annuaire utilisateur externe et les transmet au Client WebFOCUS. Ce fournisseur de sécurité LDAP peut aussi être utilisé pour authentifier les informations de connexion utilisateur pour le Client WebFOCUS.

Typiquement, les annuaires utilisateur LDAP et AD maintiennent les informations relatives à l'appartenance de groupe, qui sont mises à disposition pour d'autres applications pour authentifier les utilisateurs. Cependant, certaines organisations s'appuient sur d'autres informations stockées dans l'annuaire, telles que les rôles ou les attributs de profil utilisateur, en remplissant l'attribut avec l'information d'autorisation nécessaire. Ces attributs peuvent contenir une valeur unique, ou plusieurs, et il n'est pas nécessaire d'avoir une relation avec d'autres objets dans l'annuaire externe. WebFOCUS supporte chacune de ces méthodes d'autorisation.

Remarque : en fonction du fournisseur et de sa version, l'annuaire LDAP peut requérir un plugin utilisateurs membres pour prendre en charge le jeu complet des fonctionnalités d'autorisation externe dans webFOCUS. Active Directory prend en charge nativement les utilisateurs membres. Pour en savoir plus, contactez votre administrateur LDAP.

x

Référence : Considérations spéciales lors de l'utilisation des attributs de profil utilisateur pour autorisation

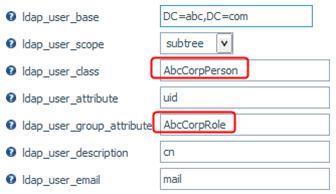

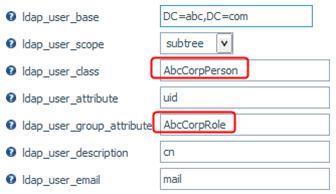

Le fournisseur LDAP peut être configuré pour récupérer les données d'autorisation depuis un attribut de profil utilisateur et pour les retransmettre à WebFOCUS pour autorisation, comme le montre l'image suivante.

Vu qu'il n'y a pas d'objet d'annuaire correspondant pour l'attribut personnalisé, au contraire des groupes LDAP, les limitations suivantes s'appliquent :

-

Le Centre de Sécurité WebFOCUS n'affichera quels sont les utilisateurs qui appartiennent aux groupes WebFOCUS mappés à des attributs personnalisés.

-

Dans le Centre de Sécurité, le bouton Naviguer de la fenêtre de dialogue Modifier Groupe ne vous permet pas de rechercher des valeurs d'attribut personnalisé. Cependant, vous pouvez entrer les valeurs d'attribut manuellement.

x

Comment : Configurer un fournisseur de sécurité LDAP sur le serveur de rapports WebFOCUS

Pour plus d'informations sur la configuration des fournisseurs de sécurité du serveur de rapports WebFOCUS, consultez le guide Administration du serveur pour UNIX, Windows, OpenVMS, IBM i, et z/OS.

-

Connectez-vous à la Console Web Serveur de Rapports en tant qu'administrateur serveur.

-

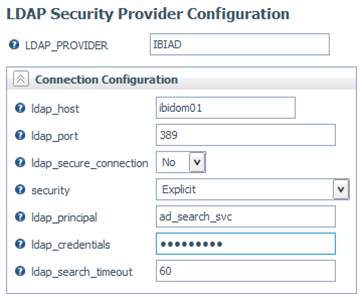

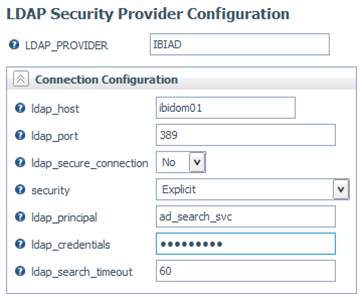

Sur l'onglet Contrôle d'accès, créez un nouveau fournisseur LDAP. Spécifiez les valeurs pour LDAP_PROVIDER, ldap_host, et ldap_port.

- Pour Active Directory, le paramètre de sécurité recommandé est Explicit. Si c'est votre choix, spécifiez un compte de service avec un mot de passe sans expiration dans le champ ldap_credentials, comme le montre l'image suivante.

- Pour la plupart des annuaires LDAP, donnez au paramètre de sécurité la valeur Anonymous.

-

Cliquez sur Suivant.

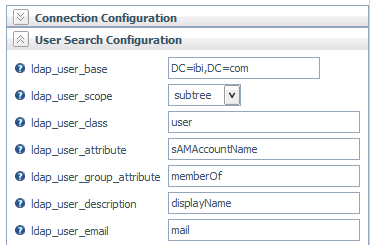

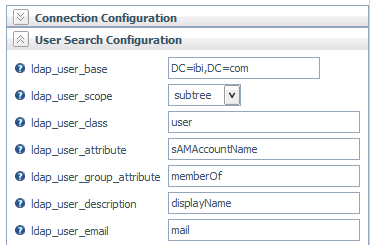

Le serveur de rapports se connecte au répertoire utilisateur spécifié est détermine son fournisseur et son numéro de version. Il renseigne alors les valeurs par défaut appropriées pour les propriétés de configuration de recherche utilisateur, comme le montre l'image suivante.

Les valeurs par défaut sont généralement correctes quand les groupes LDAP ou Active Directory sont utilisés pour autorisation, mais vous souhaiterez peut-être revoir ces paramètres de configuration avec votre administrateur LDAP ou AD.

-

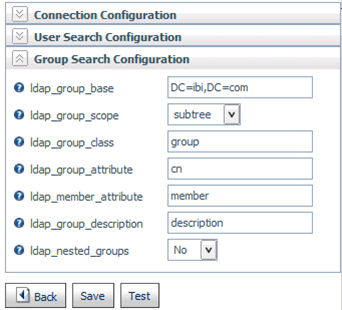

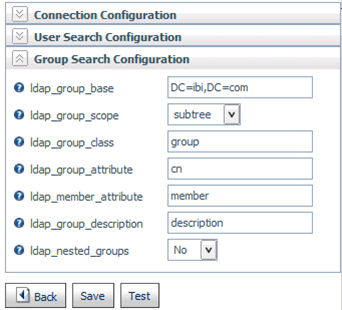

Configurez les propriétés Configuration Recherche Groupe pour votre fournisseur LDAP ou Active Directory.

Ces propriétés sont pré-remplies avec les valeurs par défauts appropriées pour votre répertoire, comme le montre l'image suivante.

Note: suivant la version du serveur de rapports, il se peut que les champs ldap_group_base et ldap_group_scope ne soient pas remplis automatiquement. En général, vous pouvez utiliser les mêmes valeurs que celles utilisées pour ldap_user_base et ldap_user_scope pour ces propriétés, à l'étape 3, mais il peut s'avérer utile de consulter votre administrateur d'annuaire.

-

Modifiez le valeurs par défaut si nécessaires, puis cliquez sur Test.

La fenêtre de dialogue Tester la sécurité LDAP apparaît.

-

Entrez l'identifiant utilisateur et son mot de passe pour tout compte de l'annuaire externe, puis cliquez sur Continuer.

Si les informations de connexion sont authentifiées avec succès, le serveur de rapports affiche la liste des groupes LDAP ou AP trouvés pour l'utilisateur. Si vous utilisez un attribut personnalisé, le serveur de rapports affiche les valeurs d'attribut pour cet utilisateur.

Remarque : typiquement, le test est complété en une seconde. Si les résultats sont relativement longs à s'afficher, vérifiez que les paramètres de configuration du groupe, de l'utilisateur et de la connexion sont optimisés pour votre environnement, avec l'aide de vos administrateurs répertoire et réseau.

-

Cliquez sur Enregistrer pour enregistrer le fournisseur testé, puis cliquez sur Changer fournisseur.

-

Sélectionnez le fournisseur LDAP ou AD dans la liste Fournisseur de sécurité principale, puis sélectionnez un fournisseur de sécurité secondaire.

PTH est recommandé pour le fournisseur secondaire. Pour plus d'informations sur l'utilisation de PTH en tant que fournisseur de sécurité secondaire, consultez Fournisseurs de sécurité.

-

Cliquez sur Suivant.

Le panneau Changer Fournisseur s'affiche.

-

Spécifiez le compte qui sera utilisé pour l'administrateur Serveur de rapports afin d'effectuer une connexion autorisée.

-

Dans le champ ID administrateur serveur, saisissez le nom du compte LDAP ou AD externe que vous souhaitez utiliser en tant qu'administrateur du serveur de rapports.

-

Cliquez sur Appliquer et redémarrer le serveur.

Le compte que vous avez spécifié ci-dessus sera automatiquement affecté au rôle Administrateur Serveur de rapports WebFOCUS.

-

Connectez-vous à la Console Web Serveur de rapports avec le compte spécifié lors de l'étape 10. Laissez la liste déroulante fournisseur fixée sur votre fournisseur LDAP ou AP.

Remarque : sous certaines conditions, le navigateur Web échoue à se reconnecter automatiquement au serveur de rapports après le changement de son fournisseur. Si le navigateur Web affiche le message Espace de travail en cours de redémarrage pendant plus de 30 secondes, fermez puis réouvrez le navigateur. Vous devriez maintenant être capable de vous connecter à la Console Web.

-

Sur la page Contrôle d'accès, cliquez sur le bouton Paramètres dans le ruban. Passez trust_ext sur y, puis cliquez sur Appliquer et Redémarrer le Serveur.

Remarque : ceci permet aux utilisateurs WebFOCUS d'effectuer une connexion autorisée au serveur sans que ce dernier ait à effectuer une requête sur la source externe pour les informations de connexion de l'utilisateur. Vous devriez prendre un certain nombre de mesures pour vous assurer que des installations de WebFOCUS non autorisées ne puissent pas effectuer de connexion approuvée à votre serveur de rapports, ce qui peut inclure la configuration de pare-feux réseau ou encore l'utilisation des fonctionnalités IP_RESTRICT du serveur de rapports.

Votre navigateur se reconnecte automatiquement au serveur de rapports. Ceci devrait prendre une minute.

-

Enregistrez un compte du serveur de rapports dans le rôle Administrateur Serveur pour utilisation en tant que compte de service WFRS dans WebFOCUS.

Ceci peut être un compte LDAP ou AD avec un mot de passe sans expiration, mais il est recommandé d'utiliser un compte PTH.

Pour enregistrer un compte PTH dans le compte du rôle administrateur serveur :

-

Connectez-vous au serveur de rapports WebFOCUS en tant qu'administrateur.

-

Sur la page Contrôle d'accès, faites un clic droit sur le rôle Administrateur Serveur et sélectionnez Inscrire Utilisateur.

-

Cliquez sur le bouton Inscription Utilisateur Unique puis sélectionnez PTH dans la liste des fournisseurs de sécurité.

-

Entrez le nouvel ID utilisateur PTH dans le champ Utilisateur, par exemple srvadmin.

Les champs Description et Email sont optionnels.

-

Entrez le mot de passe dans les champs Mot de passe et Confirmer Mot de passe.

-

Cliquez sur Ajouter et enregistrer, puis cliquez sur OK.

Le nouvel utilisateur PTH est maintenant enregistré sous le rôle Administrateur Serveur, comme le montre l'image suivante.

Le Serveur de rapports étant maintenant utilisé pour autoriser les utilisateurs qui se connectent à WebFOCUS, il doit être obligatoirement en cours d'exécution. Vous pouvez maintenant procéder à la configuration de WebFOCUS pour autorisation externe.

x

Configurer un fournisseur de sécurité SGBDR personnalisé sur le serveur de rapports WebFOCUS

WebFOCUS peut extraire l'information utilisateur d'un système de gestion de base de données relationnelle (SGBDR). Par exemple, adresse e-mail et description, et autorisations utilisateur. L'information peut être extraite avec SQL ou avec des procédure stockées SQL, mais, dans les deux cas, vous avez à créer des procédures FOCUS personnalisées pour obtenir l'information.

L'autorisation externe depuis une table SGBDR relationnelle requière deux procédures FOCUS. Une troisième procédure est requise si vous allez authentifier les utilisateurs par rapport à une information dans un SGBDR aussi. Si le SGBDR ne contient pas l'information d'authentification utilisateur, configurez le client WebFOCUS pour pré-authentifier les utilisateurs afin de les identifier pour autorisation externe. Pour en savoir plus sur la pré-authentification, consultez Configurer la Pré-authentification.

Les fichiers nécessaires pour configurer un exemple de fournisseur de sécurité SQL sur le serveur de rapports sont disponibles à :

techsupport.informationbuilders.com/tech/wbf/v8templates/wbf_8_server_custom_provider.html

x

Comment : Configurer un fournisseur de sécurité SGBDR personnalisé sur le serveur de rapports WebFOCUS

Pour plus d'informations sur la configuration des fournisseurs de sécurité du serveur de rapports WebFOCUS, consultez le guide Administration du serveur pour UNIX, Windows, OpenVMS, IBM i, et z/OS.

-

Connectez-vous à la console Web du serveur de rapports en tant qu'administrateur serveur puis cliquez sur l'onglet Contrôle d'accès.

-

Sur l'arborescence Contrôle d'accès, déployez Fournisseurs de sécurité et sélectionnez noeud CUSTOM, puis Nouveau.

-

Entrez le nom du fournisseur de sécurité SGBDR personnalisé, puis spécifiez les procédures que WebFOCUS va utiliser pour récupérer l'information utilisateur.

Remarque : ces procédures doivent prendre en charge plusieurs types d'appels et renvoyer l'information dans un format spécifique. Pour plus d'informations sur les procédures personnalisées, consultez techsupport.informationbuilders.com/tech/wbf/v8templates/wbf_8_server_custom_provider.html.

-

Si votre fournisseur personnalisé prendra en charge l'authentification, entrez le nom pleinement qualifié de la procédure qui authentifiera les utilisateurs dans le champ cust_authenticateuser, par exemple, _edaconf/catalog/custom/wfsqlauthn. Si WebFOCUS est chargé de pré-authentifier les utilisateurs, laissez ce champ vierge.

-

Entrez le nom pleinement qualifié de la procédure qui récupérera l'information sur les utilisateurs dans le champ cust_usersbygroup, par exemple, _edaconf/catalog/custom/wfsqlusers.

-

Entrez le nom pleinement qualifié de la procédure qui récupérera l'information sur les groupes dans le champ cust_usersbyuser, par exemple, _edaconf/catalog/custom/wfsqlgroups.

-

Révisez vos modifications et cliquez sur Enregistrer.

-

Sélectionnez le nouveau fournisseur de sécurité dans la liste Fournisseur de sécurité principale, puis sélectionnez un fournisseur de sécurité secondaire.

PTH est recommandé pour le fournisseur secondaire. Pour plus d'informations sur l'utilisation de PTH en tant que fournisseur de sécurité secondaire, consultez Fournisseurs de sécurité.

-

Cliquez sur Suivant.

Le panneau Changer Fournisseur s'affiche.

-

Spécifiez le compte qui sera utilisé pour l'administrateur Serveur de rapports afind d'effectuer une connexion autorisée.

-

Dans le champ ID Administrateur Serveur, entrez le nom d'un compte administrateur.

Si le fournisseur de sécurité personnalisé prend en charge l'authentification, vous pouvez spécifier un compte administrateur depuis la source externe associée aux fournisseurs. Sinon, spécifiez un autre compte administrateur, tel que PTH\srvadmin.

-

Cliquez sur Appliquer et redémarrer le serveur.

Le compte que vous avez spécifié ci-dessus sera automatiquement affecté au rôle Administrateur Serveur de rapports WebFOCUS.

-

Connectez-vous à la Console Web Serveur de rapports avec le compte spécifié lors de l'étape 7. Gardez la liste déroulante fournisseur sur fournisseur de sécurité principale s'il prend en charge l'authentification. Sinon, sélectionnez un autre fournisseur de sécurité, tel que PTH.

Remarque : sous certaines conditions, le navigateur Web échoue à se reconnecter automatiquement au serveur de rapports après le changement de son fournisseur. Si le navigateur Web affiche le message Espace de travail en cours de redémarrage pendant plus de 30 secondes, fermez puis réouvrez le navigateur. Vous devriez maintenant être capable de vous connecter à la Console Web.

-

Sur la page Contrôle d'accès, cliquez sur le bouton Paramètres dans le ruban. Passez trust_ext sur y, puis cliquez sur Appliquer et Redémarrer le Serveur.

Remarque : ceci permet aux utilisateurs WebFOCUS d'effectuer une connexion autorisée au serveur sans que ce dernier ait à effectuer une requête sur la source externe pour les informations de connexion de l'utilisateur. Vous devriez prendre un certain nombre de mesures pour vous assurer que des installations de WebFOCUS non autorisées ne puissent pas effectuer de connexion approuvée à votre serveur de rapports, ce qui peut inclure la configuration de pare-feux réseau ou encore l'utilisation des fonctionnalités IP_RESTRICT du serveur de rapports.

Votre navigateur se reconnecte automatiquement au serveur de rapports. Ceci devrait prendre une minute.

-

Enregistrez un compte du serveur de rapports dans le rôle Administrateur Serveur pour utilisation en tant que compte de service WFRS dans WebFOCUS.

Ceci peut être un compte dans la source externe avec un mot de passe sans expiration, mais il est recommandé d'utiliser un compte PTH.

Pour enregistrer un compte PTH dans le compte du rôle administrateur serveur :

-

Connectez-vous au serveur de rapports WebFOCUS en tant qu'administrateur.

-

Sur la page Contrôle d'accès, faites un clic droit sur le rôle Administrateur Serveur et sélectionnez Inscrire Utilisateur.

-

Cliquez sur le bouton Inscription Utilisateur Unique puis sélectionnez PTH dans la liste des fournisseurs de sécurité.

-

Entrez le nouvel ID utilisateur PTH dans le champ Utilisateur, par exemple srvadmin.

Les champs Description et Email sont optionnels.

-

Entrez le mot de passe dans les champs Mot de passe et Confirmer Mot de passe.

-

Cliquez sur Ajouter et enregistrer, puis cliquez sur OK.

Le nouvel utilisateur PTH est maintenant enregistré sous le rôle Administrateur Serveur, comme le montre l'image suivante.

Le Serveur de rapports étant maintenant utilisé pour autoriser les utilisateurs qui se connectent à WebFOCUS, il doit être obligatoirement en cours d'exécution. Vous pouvez maintenant procéder à la configuration de WebFOCUS pour autorisation externe.

x

Comment : Configurer WebFOCUS pour Autorisation externe

-

Connectez-vous à WebFOCUS en tant qu'administrateur et sélectionnez Console d'administration dans le menu Administration.

-

Selectionnez Configuration, puis Paramètres Application, puis Sécurité, et changez des options suivantes :

-

Si vous configurez une authentification externe avec autorisation externe, mettez IBI_Authentication_Type sur WFRS. Si vous configurez une près authentification avec autorisation externe, laissez IBI_Authentication_Type sur INTERNAL.

-

Si vous souhaitez que WebFOCUS mette à jour l'adresse e-mail et la description de l'utilisateur à la connexion, mettez IBI_Update_User_Info sur TRUE.

Remarque : le fournisseur de sécurité du serveur de rapports doit être configuré pour récupérer les adresses e-mail et les descriptions des utilisateurs à partir de la source externe de façon à ce que vous puissiez utiliser cette fonctionnalité.

-

Si vous configurez une authentification externe avec autorisation externe, mettez IBI_User_Group_Membership_ExtAuthN sur EXTERNAL ou EXTERNALONLY. Si vous configurez une pré-authentification avec autorisation externe, mettez IBI_User_Group_Membership_ExtAuthN sur EXTERNAL ou EXTERNALONLY.

Remarque : dans les deux cas, le paramètre recommandé est EXTERNAL.

Pour en savoir plus sur ces options, consultez Options EXTERNAL et EXTERNALONLY.

-

Mettez IBI_External_Group_Type sur WFRS.

-

Renseignez IBI_WFRS_Service_User avec un compte valide du serveur de rapports WebFOCUS avec des droits administrateur serveur et IBI_WFRS_Service_Pass avec un mot de passe pour le compte.

Ceci peut être un compte dans la source externe avec un mot de passe sans expiration, mais il est recommandé d'utiliser un compte PTH. Si vous utilisez un compte de fournisseur de sécurité secondaire, le nom du compte doit être préfixé avec le nom du fournisseur de sécurité, par exemple, PTH\srvadmin.

-

Mettez IBI_Allow_Login_External_Groups sur la valeur appropriée pour votre environnement.

Pour plus d'informations sur le paramètre IBI_Allow_Login_External_Groups, consultez Paramètres de sécurité.

-

Renseignez IBI_WFRS_Authentication_Node avec le nœud du serveur de rapports, configuré avec votre fournisseur de sécurité.

-

Enregistrer vos modifications.

-

Optionnellement, activez le traçage de sécurité pour aider à résoudre tout problème rencontré avec la nouvelle configuration.

- Si vous avez installé Apache Tomcat avec WebFOCUS faites une copie de sauvegarde du fichier drive:/ibi/WebFOCUS80/webapps/webfocus/WEB-INF/classes/log4j.xml, puis éditez log4j.xml pour modifier la valeur de niveau pour com.ibilog de info en trace.

- Si vous avez déployé l'application web WebFOCUS à partir d'une archive web en utilisant webfocus.war, vous aurez à éditer le fichier log4j.xml dans l'emplacement de déploiement dans son répertoire. Vérifiez avec votre administrateur d'application Java si vous n'êtes pas certain de cet emplacement où si vous ne disposez pas de droit d'accès pour modifier le fichier log4j.xml.

-

Arrêtez et redémarrez l'application web.

Remarque : avant de redémarrer, vous pouvez supprimer ou renommer drive:/ibi/WebFOCUS80/logs/event.log de façon à avoir un fichier journal propre quand WebFOCUS redémarre en mode authorisation externe.

-

Connectez vous à WebFOCUS en utilisant le compte utilisateur que vous avez créé précédemment.

Conseil : le fichier event.log affiche l'information d'autorisation externe extrait par WebFOCUS du fournisseur de sécurité du serveur de rapports.

Si vous avez activé le traçage de sécurité à l'étape 2, event.log ressemble à ceci :

-WFRS.authenticate userName:userName

- EDA.authConnect node:EDASERVE User:userID

security:EXPLICIT-DYNAMIC

- EDA.authConnect node() provider:null reqName:userID

- edaAuth for node:EDASERVE user:userID returned:1000

- edaAuth for user:userID returned email:userEmail

- edaAuth for user:userID returned description:userDescription userID

- EDA.getGroupsForUser() node:EDASERVE userName:userID

- EDA.getGroupsForUser() provider:null reqName:userID userID

- group 1=#WF-ALL description=WF-ALL MAILING LIST userID

- group 2=#SharePointSiteAdmins description=SharePoint AdminsuserID

- group 3=#Summit_Lab_Staff description=#Summit_Lab Mailing List userID

- group 4=CORP-WF-DEV description=WF Product Team userID

- EDA.getGroupsForUser() from provider:null group count:4 userID

- User:userID has 4 external groups

Si vous n'avez pas pu vous connecter, essayez le compte spécifié dans le paramètre IBI_Admin_Name.

Vous pouvez maintenant mapper les groupes WebFOCUS à des données d'autorisation externe. Pour plus d'informations sur le mappage des groupes WebFOCUS, consultez Mapper les groupes WebFOCUS à des données d'autorisation externe.

x

Comment : Mapper les groupes WebFOCUS à des données d'autorisation externe

Mapper les groupes WebFOCUS à des données d'autorisation externe nécessite le privilège de mappage de groupe, opExternalGroupMapping. Par défaut, ce privilège est affecté seulement aux membres du groupe Administration.

Le mapping est une simple propriété d'un groupe WebFOCUS, où la valeur est une chaîne texte sous la forme token1[;token2]. Vous pouvez configurer les données d'autorisation utilisées dans le mappage des façons suivantes :