WebFOCUS prend en charge la connexion unique (SSO) entre un navigateur Web, le client WebFOCUS, et le serveur de rapports pour Windows. Ceci inclut la prise en charge de l'emprunt d'identité sur le serveur de rapports, ce qui implique que vous pouvez étendre la fonctionnalité de connexion unique sur certains adaptateurs SGBDR prenant en charge la connexion sécurisée, y compris Microsoft SQL Server. Cette rubrique explique comment configurer l'environnement SSO, qui utilise un support Kerberos natif dans Active Directory.

La fonctionnalité SSO nécessite un domaine Active Directory à un niveau fonctionnel Windows 2000 ou supérieur :

- Apache Tomcat 6 supérieurs, en mode autonome ou derrière Microsoft Internet Information Server. Permettre Anonyme doit être la seule option configurée sur IIS.

- WebFOCUS Client Mise à jour 8.0 Version 02 ou supérieure.

- Serveur de rapports WebFOCUS pour Windows Mise à jour 8.0 Version 02 ou supérieure, configuré avec sécurité OPSYS.

- ReportCaster. Vous pouvez utiliser ReportCaster dans un environnement Kerberos. Pour les détails sur la configuration et les prérequis supplémentaires de mise à jour, consultez Configuration du support pour ReportCaster.

- Le Client WebFOCUS le serveur de rapports sur la même machine. Quand les deux composants sont sur la même machine, vous devez spécifier le mot-clé HOST pour le noeud au format nom de machine. Utiliser localhost ou un nom de domaine pleinement qualifié provoque des erreurs d'exécution. Si les composants sont des machines distinctes, vous pouvez utiliser soit le format nom de machine ou le format nom de domaine pleinement qualifié. Le mot de passe HOST est spécifié dans la section services distants de la console d'administration. Pour plus d'informations, consultez Serveur de génération de rapport : paramètres.

- Navigateur Web. Kerberos n'est pas pris en charge entre navigateur web et WebFOCUS quand les deux résident sur la même machine Windows.

- Utilisateurs qui appartiennent à plusieurs groupes. L'implémentation Kerberos stocke chaque groupe auquel l'utilisateur appartient à l'intérieur de leur ticket Kerberos. Ceci peut résulter en de grandes tailles de tickets pour les utilisateurs appartennant à des centaines de groupes. Pour les détails sur la configuration, consultez Configurer le support pour Tickets de grande taille.

-

Format ID utilisateur. Quand vous utilisez Kerberos, vous devez créer l'ID utilisateur en respectant le format

user_ID@domain.com

où :

- user_ID

Est l'identifiant utilisateur approprié.

- domain.com

Est un domaine et une extension disponibles.

Un administrateur réseau avec les privilèges Administration de domaine peut effectuer les étapes de pré-installation suivante. Les images d'exemple s'appliquent à un environnement Windows 2003 Windows 2008.

Remarque : si vous utilisez Windows 2008, vous aurez peut-être besoin d'installer le patch Microsoft suivant pour votre contrôleur de domaine afin qu'il prenne en charge l'utilisation d'afficher keytab Kerberos.

-

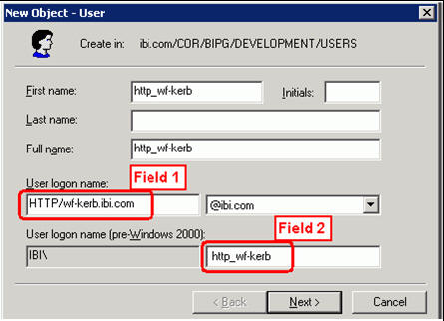

Créez un compte de service dans Active Directory pour la fonction SSO WebFOCUS.

La valeur spécifiée pour Champ 1 doit commencer par HTTP en majuscules. Le format utilisé est

HTTP/computername.domain.ext

où :

- nom d'ordinateur.domain.ext

Est le nom de domaine pleinement qualifié de la machine sur lequel le client WebFOCUS sera installé.

La valeur spécifiée pour Champ 2 devient l'attribut sAMAccountName pour le compte de service. Le format utilisé est

http_computernameoù :

- Nom d'ordinateur

Est le nom de la machine sur laquelle le client WebFOCUS sera installé.

L'image suivante est un exemple de la fenêtre de dialogue Nouvel objet - Utilisateur. Elle montre les champs qui sont renseignés au format recommandé, indiquant que le client WebFOCUS sera installé sur une machine appelée wf-kerb.

-

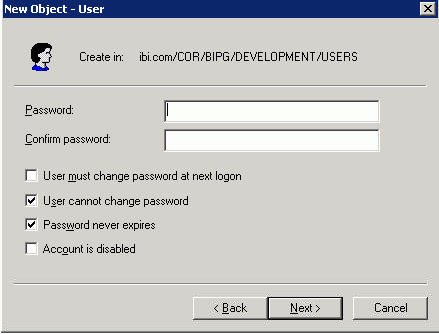

Dans la fenêtre de dialogue Nouvel objet - Utilisateur, cliquez sur Suivant. La fenêtre de dialogue vous invite à renseigner votre mot de passe, comme le montre l'image suivante.

- Dans les champs Mot de passe et Confirmer Mot de passe, entrez le mot de passe.

-

Cochez la case pour l'utilisateur ne peut pas changer le mot de passe et Le mot de passe n'expire jamais, puis cliquez sur Suivant.

Une fenêtre de dialogue de confirmation apparaît, indiquant que l'utilisateur sera créé avec les propriétés affichées.

- Cliquez sur Terminer pour aller aux propriétés du compte de services.

-

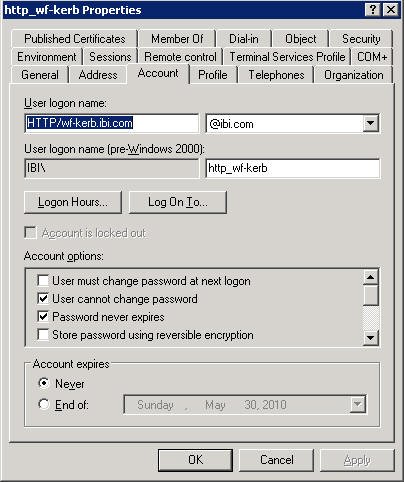

Révisez les propriétés pour le compte de service, comme le montre l'image suivante.

Remarque : l'onglet Délégation n'est pas affiché dans la fenêtre de dialogue Propriétés. L'onglet délégation ne sera pas affiché avant que vous n'exécutiez la commande ktpass, tel que décrit dans étape 5.

-

Exécutez la commande ktpass pour renseigner l'attribut servicePrincipalName (SPN) sur votre compte de service et pour générer le fichier keytab de Kerberos pour WebFOCUS.

Vous devez obligatoirement exécuter ktpass depuis la ligne de commande sur le contrôleur de domaine, sur une seule ligne. Substituez vos valeurs dans l'exemple qui suit. Conservez une copie de la syntaxe de commande que vous utilisez. Vous en aurez besoin plus tard en cas de dépannage.

Le format de la commande ktpass est

ktpass /out filename /mapuser user_ID /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

où :

- filename

Est le nom que ktpass devra utiliser pour créer le fichier keytab Kerberos. La valeur recommandée est http_nommachine.keytab.

- user_ID

Est la valeur sAMAccountName fournie à l'étape 1.

- principal

Est spécifié en effectuant une concaténation sur la valeur du nom de connexion de l'utilisateur fourni à l'étape 1 avec @REALM, où REALM est le realm Kerberos. Le realm Kerberos est généralement le même que votre suffixe DNS Active Directory, mais en majuscules.

- cryptage

Est l'option de cryptage qui sera utilisé à la création du fichier keytab. Vous aurez peut-être à télécharger les derniers outils de support Microsoft pour une version de la commande ktpass prenant en charge la valeur recommandée de RC4-HMAC-NT.

Remarque : si des machines sur votre réseau tourne sous Windows 2008 R2, Windows 7, ou supérieure, vous devez obligatoirement choisir RC4-HMAC-NT pour ces machines afin qu'elles fonctionnent correctement avec Kerberos. Microsoft a supprimé tout support pour DES dans les versions supérieures de Windows.

- password

Elle mot de passe Windows associée avec le comte de services, en texte standard.

Une commande ktpass formatée correctement, s'appliquant aux exemples fournis précédemment dans cette section, est :

C:\>ktpass /out http_wf-kerb.keytab /mapuser http_wf-kerb /princ HTTP/wf-kerb.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

Windows répond avec les messages suivants :

Targeting domain controller: ibidca.ibi.com Successfully mapped HTTP/wf-kerb.ibi.com to http_wf-kerb. Key created. Output keytab to http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x0df97e7355555817c828671454137af0)

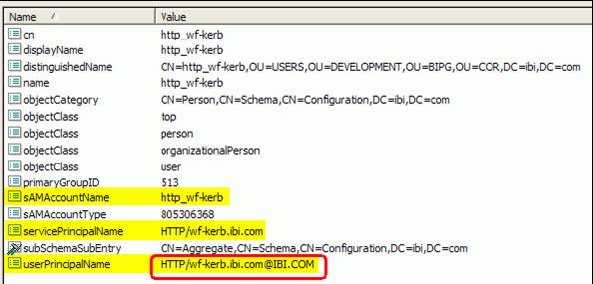

La commande ktpass ajoute un attribut appelé servicePrincipalName (SPN) et modifie l'attribut userPrincipalName (UPN), comme le montre l'image suivante.

-

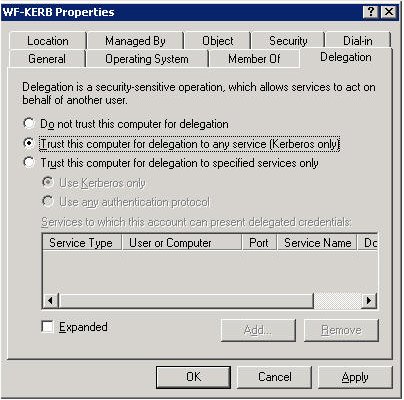

Localiser le compte machine ou vous allez installer le client WebFOCUS et sélectionnez le bouton radio Approuvez cet ordinateur pour délégation à tout service (Kerberos seulement), comme le montre l'image suivante.

-

Sélectionnez le compte de service.

L'onglet Délégation s'affiche maintenant dans la fenêtre de dialogue Propriétés, comme le montre l'image suivante.

Remarque : avant l'exécution de la commande ktpass, l'onglet Délégation n'est pas affiché. Après l'exécution de la commande ktpass, l'option Délégation est disponible.

- Si vous n'utilisez pas des en-têtes d'hôte, le fichier keytab résultant (par exemple, http_wf-kerb.keytab), sur la machine sur laquelle vous installez WebFOCUS. Si vous utilisez des en-têtes d'hôte, consultez Étapes de pré-installation pour Windows 2003 et Windows 2008.

Si vous utilisez un ou plus en-têtes d'hôte, vous devez effectuer les étapes suivantes.

La procédure suivante suppose qu'il existe deux en-têtes d'hôte, respectivement wf-kerb1 et wf-kerb2.

-

Ajoutez les enregistrements A pour chaque en-tête d'hôte dans DNS, pointant sur la même adresse IP que le nom NetBIOS.

Remarque : ne créez pas d'enregistrement C.

-

Exécuter une commande ktpass pour chaque en-tête d'hôte, en respectant le format suivant :

ktpass /in filename /out filename /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

-

Pour wf-kerb1, exécutez la commande ktpass suivante :

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb1.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

La sortie résultante est :

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb1.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) -

Pour wf-kerb2, exécutez la commande ktpass suivante :

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb2.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

La sortie résultante est :

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb2.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef)

-

Pour wf-kerb1, exécutez la commande ktpass suivante :

-

Exécutez les commandes setspn suivantes.

Remarque : vous pouvez faire référence à chaque en-tête d'hôte de deux moyens différents, soit en utilisant le nom de domaine pleinement qualifié ou alors avec le nom partiel. Par exemple, vous pouvez faire référence au premier en-tête d'hôte avec wf-kerb1.ibi.com (nom de domaine pleinement qualifié) ou avec wf-kerb1 (nom partiel). Par conséquent, quand vous exécutez les commandes setspn dans cette étape, il y a quatre entrées.

-

Exécuter:

setspn -A HTTP/wf-kerb1.ibi.com ibi\http_wf-kerb

La sortie résultante est :

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1.ibi.com Updated object -

Exécuter:

setspn -A HTTP/wf-kerb1 ibi\http_wf-kerb

La sortie résultante est :

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1 Updated object -

Exécuter:

setspn -A HTTP/wf-kerb2.ibi.com ibi\http_wf-kerb

La sortie résultante est :

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2.ibi.com Updated object -

Exécuter:

setspn -A HTTP/wf-kerb2 ibi\http_wf-kerb

La sortie résultante est :

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2 Updated object

-

Exécuter:

La procédure suivante décrit les étapes de configuration du Client WebFOCUS.

- Connectez-vous à WebFOCUS en tant qu'administrateur et sélectionnez Centre de sécurité dans le menu Administration.

-

Ajoutez un utilisateur administratif au groupe Administrateurs au format user_ID@mydomain.extension de façon à ce que vous soyez toujours capables d'accéder à WebFOCUS après configuration réussie de l'authentification Kerberos.

Remarque : l'utilisateur administratif doit avoir contrôle total sur la racine (root). Par défaut, WebFOCUS inclut ce privilège dans le rôle Administrateur, mais il est possible que votre personnalisation l'ait supprimé.

-

Dans le fichier drive:\ibi\WebFOCUS80\config\securitysettings.xml, appliquez les modifications suivantes :

-

Dans la section <bean id="filterPreference">, renseignez les valeurs pour anonymousAuthEnabled et formAuthEnabled sur false, et spnegoAuthEnabled sur true.

La section contient maintenant le code suivant :

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="false"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

Dans la section <bean id="kerberosPreference">, appliquez les modifications suivantes :

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com" /> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS80/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab" />

-

Dans la section <bean id="filterPreference">, renseignez les valeurs pour anonymousAuthEnabled et formAuthEnabled sur false, et spnegoAuthEnabled sur true.

- Dans la console d'administration, sélectionnez Configuration, puis Services distants. Sélectionnez Modifier sur le nom du serveur de rapports avec lequel vous souhaitez utiliser Kerberos. Sélectionnez Kerberos depuis la liste déroulante SÉCURITÉ.

- Configurer votre navigateur web avant de tester votre configuration connexion unique SSO Kerberos.

Remarque : si vous souhaitez étendre les capacités SSO à un SGBDR, tel que Microsoft SQL Server, mettez l'option de sécurité de l'adaptateur pour le serveur de rapports sur Approuvé.

La fonctionnalité SSO nécessite un domaine Active Directory à un niveau fonctionnel Windows 2000 ou supérieur. Les navigateurs suivants sont pris en charge :

- Microsoft Internet Explorer 8 ou supérieure.

- Google Chrome™ 25.0.1364.152m (il se peut que les versions antérieures fonctionnent).

- Mozilla Firefox® 19.02 ou supérieur (il se peut que les versions antérieures fonctionnent).

- Sélectionnez Options Internet dans le menu Outils.

- Sur l'onglet Sécurité, sélectionnez la zone Intranet local, puis cliquez sur Sites.

- Cliquez sur Avancées.

-

Indiquez si un nom générique pour tous les noms d'hôte dans votre DNS qui seront considérés comme faisant partie de l'intranet local, ou bien entrez le nom de seulement une machine où WebFOCUS tourne et cliquez sur Ajouter, comme le montre l'image suivante.

- Cliquez sur Fermer, OK, puis à nouveau sur OK, pour enregistrer la modification.

- Sélectionnez l'onglet Avancé dans Options Internet, et assurez-vous que Activer l'authentification Windows intégrée est sélectionnée dans la section Sécurité.

- Saisissez about:config dans le champ d'adresse et appuyez sur Entrée.

- Saisissez network.negotiate dans le champ Rechercherpour localiser les deux paramètres de sécurité. Vous allez ajouter votre domaine à ces deux paramètres.

- Double-cliquez sur l'entrée network.negotiate-auth.trusted-uris, ajoutez l'information de domaine pour le serveur exécutant WebFOCUS, puis cliquez sur OK.

- Double cliquez sur l'entrée network.negotiate-auth.delegation-uris, ajoutez l'information de domaine, et cliquez sur OK.

Ajoutez les drapeaux suivants pour le serveur exécutant WebFOCUS :

--auth-server-whitelist="*.url.domain" --auth-negotiate-delegate-whitelist="*.url.domain"

L'environnement doit être entièrement référencé en tant que :

http://server.url.domain:port/context

-

Testez votre configuration de connexion unique Kerberos en accédant au Portail Business Intelligence (PBI) via l'un des navigateurs configurés précédemment.

La syntaxe est :

http://server.url.domain:port/contextSi Kerberos est configuré correctement et que votre ID utilisateur a été ajouté à Managed Reporting tel qu'indiqué précédemment, vous devriez être connectés au PBI en utilisant vous information Kerberos.

-

Assurez-vous que le Client WebFOCUS peut déléguer l'authentification au serveur de rapports en essayant d'exécuter un rapport sur le noeud configuré pour Kerberos.

Le fichier de journal edaprint du serveur de rapports va enregistrer demande de cmrpip0000xx pour connexion Kerberos à agent et refléter votre ID de connexion Windows au format IPN.

L'authentification Kerberos requière une connexion synchrone entre le serveur de rapports et la session de navigateur de l'utilisateur, mais ReportCaster n'utilise pas une session de navigateur pendant l'exécution des rapports planifiés. Par conséquent, ReportCaster doit obligatoirement fournir un ID utilisateur et un mot de passe à Kerberos pour activer les rapports.

Dans l'outil de configuration du serveur ReportCaster, configurer chacun des serveurs de données avec lesquels ReportCaster est configuré pour communiquer. Mettez le Type ID Exécution Utilisateur pour vous assurer que les utilisateurs finaux seront invités à entrer leurs identifiants et mots de passe une fois pour chaque noeud.

Vous pouvez également mettre le Type ID Exécution sur Statique et fournir l'ID utilisateur et le mot de passe qui seront utilisés pour toutes les planifications de ce serveur de rapports.

- Connectez-vous à WebFOCUS en tant qu'administrateur et sélectionnez Console ReportCaster dans le menu Outils.

- Sélectionnez l'onglet Configuration, et ouvrez le dossier Serveur de données.

-

Sélectionnez le nœud désiré et modifiez les paramètres suivants.

- Dans la liste déroulante type de sécurité, sélectionnez Utilisateur ou Statique.

- Si vous sélectionnez Statique, cliquez sur le bouton à droite du champ Utilisateur.

- Dans la fenêtre de dialogue Utilisateur, entrez l'ID utilisateur et le mot de passe, puis cliquez sur OK.

- Cliquez sur le bouton Enregistrer pour enregistrer vos modifications.

L'implémentation de Kerberos sous Microsoft Windows met tous les identifiants de groupe Windows à l'intérieur du ticket Kerberos pour chaque utilisateur, ce qui peut résulter en un ticket de grande taille pour un utilisateur appartenant à beaucoup de groupe. Le ticket Kerberos est transporté dans un en-tête http, ce qui entraîne plusieurs problèmes techniques quand la taille du ticket devient trop importante. Si certains utilisateurs appartiennent plus de son groupe, il est conseillé d'appliquer certaines des tâches spéciales de configuration suivantes (voire toutes).

- Augmenter la taille de tampon de l'en-tête HTTP de votre serveur Tomcat. Pour y parvenir, ajoutez le paramètre maxHttpHeaderSize=”xx”, où xx est le nombre d'octets en multiples de 4096. Ce paramètre peut aller jusqu'à 65536 octets. Ajouter ce paramètre aux blocs de connecteur 8080 et 8009 dans le fichier server.xml pour Tomcat, en fonction du bloc que vous utilisez.

- Sur les stations de travail auxquelles accèdent des utilisateurs appartenant à plusieurs groupes :

- Configurer Windows pour utilisation de TCP pour l'authentification Kerberos (plutôt qu'UDP). Pour y parvenir, mettez MaxPacketSize sur 1 dans le registre. Pour plus d'informations, consultez l'article 244474 de la base de connaissances Microsoft.

- Configurez MaxTokenSize sur 65535. Pour plus d'informations, consultez Article 269643 de la base de connaissances Microsoft.

Vous devez aussi configurer MaxTokenSize pour les contrôleurs de domaine.

Cette rubrique décrit les étapes supplémentaires à suivre pour Kerberos fonctionne correctement dans un environnement Multi-domaine ou de sous-domaine.

Par exemple si vous avez des utilisateurs qui sont membres de SUBA.MYDOMAIN.COM, SUBB.MYDOMAIN.COM, et MYDOMAIN.COM, et que tous ces utilisateurs ont besoin d'accéder environnement Kerberos, vous devez suivre les directions de cette rubrique.

Pour appliquer les paramètres de configuration supplémentaires requis pour que Kerberos fonctionne correctement dans un environnement multi-domaine, vous devez créer un fichier de configuration Kerberos qui s'appelle krb5.ini. Ce fichier contient toutes les informations supplémentaires requises pour que Kerberos fonctionne quand vous utilisez plus d'un domaine.

Plusieurs versions de Java ont un dysfonctionnement qui empêche les domaines multiples de fonctionner correctement malgré la configuration krb5.ini. Par conséquent, il est recommandé de mettre à jour votre version de Java. Pour des informations détaillées sur ce dysfonctionnement Java, consultez le rapport d'anomalie Java suivant :

-

Créez un nouveau fichier texte nommé krb5.ini.

Vous pouvez créer ce fichier n'importe où sur le système des fichiers, puisque, par la suite, vous ferez explicitement référence à son emplacement. Dans le cadre de cet exemple, créer le fichier dans :

C:\ibi\WebFOCUS80\config\krb5.ini

-

Au début du fichier krb5.ini, insérer les lignes de code suivante pour la section [libdefaults].

Remplacez le nom default_realm, MYDOMAIN.COM, à la dernière ligne de l'exemple avec le nom DNS pleinement qualifié pour le domaine de la machine que le client WebFOCUS a joint.

Saisissez le nom default_realm en lettres majuscules, puisqu'il est sensible à la casse.

[libdefaults] ticket_lifetime = 600 default_tgt_enctypes = rc4-hmac default_tgs_enctypes = rc4-hmac default_checksum = rsa-md5 forwardable = true default_realm = MYDOMAIN.COM -

À la suite de la section [libdefaults], insérer les lignes de code suivantes dans la section [realms]. Insérer une entrée pour chaque domaine et sous-domaine que vous utiliserez, comme le montre l'exemple suivant.

Si les domaines et sous-domaines partagent des contrôleurs de domaine, vous pouvez créer une section [realms] ici, et faire référence aux relations dans la section suivante, [domain_realm]. La section [domain_realm] est décrite à l'étape 4.

[realms] MYDOMAIN.COM = { kdc = dc1.mydomain.com:88 kdc = dc2.mydomain.com:88 kdc = dc3.mydomain.com:88 default_domain = mydomain.com } SUBA.MYDOMAIN.COM = { kdc = dc1.suba.mydomain.com:88 kdc = dc2.suba.mydomain.com:88 default_domain = suba.ibi.com } SUBB.MYDOMAIN.COM = { kdc = dc1.subb.mydomain.com:88 kdc = dc2.subb.mydomain.com:88 default_domain = subb.ibi.com }Comme dans la section [libdefaults], les valeurs dans la section [realms] sont sensibles à la casse. Par exemple, le premier nom de référence (tel que MYDOMAIN.COM dans le premier bloc de notre exemple) doit obligatoirement être en majuscules et la valeur pour default_domain doit être en minuscules.

Chaque entrée kdc doit faire référence au nom DNS d'un contrôleur de domaine pour le domaine applicable. Une seule entrée kdc est requise par domaine listé, mais plusieurs entrées kdc redondantes sont permises.

-

Cette étape est optionnelle. Pour mapper des domaines supplémentaires ou des noms d'hôte à une identité spécifique, insérer les lignes de code suivantes dans la section optionnelle [domain_realm].

Un domaine et mater avec l'identité de même nom, mais le nom de l'identité est en majuscules. Ainsi, les entrées suivantes sont redondantes :

[domain_realm] .suba.mydomain.com = SUBA.MYDOMAIN.COM .subb.mydomain.com = SUBB.MYDOMAIN.COM .mydomain.com = MYDOMAIN.COM

Pour plus d'informations sur la section [domain_realm], consultez les spécifications de Kerberos sur le site Web du MIT (Massachusetts Institute of Technology) :

http://web.mit.edu/kerberos/krb5-1.4/krb5-1.4.1/doc/krb5-admin/domain_realm.html

-

Cette étape est optionnelle. Si applicable à votre site, insérer les lignes de code suivante dans la section optionnelle [capaths].

La section [capaths] n'est nécessaire que dans des environnements dans lesquels le domaines parent n'a pas de relations de sécurité unilatérales avec tous les domaines enfants, ou bien dans des environnements dans lesquels plusieurs hiérarchies de domaine sont utilisées.

Dans de telles situations, le protocole Kerberos n'est pas capable de déterminer comment authentifier un utilisateur depuis un domaine particulier et pour une ressource située dans un autre domaine. Par conséquent, les relations requises pour accomplir l'authentification devront être mappées de façon à ce que Kerberos connaisse le chemin à prendre pour authentifier un utilisateur. Les relations de sécurité suivantes s'appliquent :

- Le domaine SUBA.MYDOMAIN.COM approuve unilatéralement SUBB.MYDOMAIN.COM.

- Le domaine SUBB.MYDOMAIN.COM approuve unilatéralement MYDOMAIN.COM.

- Le domaine SUBA.MYDOMAIN.COM n'approuve pas MYDOMAIN.COM.

Dans cet exemple, Kerberos peut directement authentifier tout utilisateur de SUBA.MYDOMAIN.COM, et ce pour toute ressource dans SUBB.MYDOMAIN.COM. Pour authentifier un utilisateur dans SUBA.MYDOMAIN.COM avec MYDOMAIN.COM, vous devez obligatoirement authentifier cet utilisateur via SUBB.MYDOMAIN.COM, puisque SUBA.MYDOMAIN.COM n'a pas de relation d'approbation directe avec MYDOMAIN.COM.

[capaths] SUBA.MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . MYDOMAIN.COM = SUBB.MYDOMAIN.COM } SUBB.MYDOMAIN.COM { SUBA.MYDOMAIN.COM = . MYDOMAIN.COM = . } MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM }Dans le premier block se trouve l'information pour authentifier un utilisateur de SUBA.MYDOMAIN.COM. Kerberos peut directement authentifier un utilisateur de SUBA.MYDOMAIN.COM contre SUBB.MYDOMAIN.COM, tel qu'indiqué par le point (.). Pour authentifier un utilisateur de SUBA.MYDOMAIN.COM contre MYDOMAIN.COM, Kerberos doit procéder contre SUBB.MYDOMAIN.COM. C'est pourquoi le code indique MYDOMAIN.COM =SUBB.MYDOMAIN.COM.

Dans le second block se trouve l'information pour authentifier un utilisateur de SUBB.MYDOMAIN.COM. Puisque Kerberos peut directement authentifier un utilisateur de SUBB.MYDOMAIN.COM à la fois contre SUBA.MYDOMAIN.COM et contre MYDOMAIN.COM, un point (.) est inclus dans ces deux colonnes.

Dans le troisième block se trouve l'information pour authentifier un utilisateur de MYDOMAIN.COM. Kerberos peut directement authentifier un utilisateur de MYDOMAIN.COM contre SUBB.MYDOMAIN.COM, tel qu'indiqué par le point (.). Kerberos doit obligatoirement authentifier un utilisateur de SUBA.MYDOMAIN.COM en passant d'abord par SUBB.MYDOMAIN.COM.

Pour plus d'informations sur l'utilisation de la section [capaths] avec le protocole Kerberos protocol, consultez le document suivant du MIT (Massachusetts Institute of Technology) :

http://web.mit.edu/kerberos/krb5-1.5/krb5-1.5.4/doc/krb5-admin/capaths.html

Votre fichier krb5.ini ressemblera à celui-ci quand vous aurez terminé :

[libdefaults]

ticket_lifetime = 600

default_tgt_enctypes = rc4-hmac

default_tgs_enctypes = rc4-hmac

default_checksum = rsa-md5

forwardable = true

default_realm = MYDOMAIN.COM

[realms]

MYDOMAIN.COM = {

kdc = dc1.mydomain.com:88

kdc = dc2.mydomain.com:88

kdc = dc3.mydomain.com:88

default_domain = mydomain.com

}

SUBA.MYDOMAIN.COM = {

kdc = dc1.suba.mydomain.com:88

kdc = dc2.suba.mydomain.com:88

default_domain = suba.ibi.com

}

SUBB.MYDOMAIN.COM = {

kdc = dc1.subb.mydomain.com:88

kdc = dc2.subb.mydomain.com:88

default_domain = subb.ibi.com

}

[domain_realm]

.suba.mydomain.com = SUBA.MYDOMAIN.COM

.subb.mydomain.com = SUBB.MYDOMAIN.COM

.mydomain.com = MYDOMAIN.COM

[capaths]

SUBA.MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

SUBB.MYDOMAIN.COM {

SUBA.MYDOMAIN.COM = .

MYDOMAIN.COM = .

}

MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

Pour que Kerberos utilise le fichier krb5.ini dans WebFOCUS, vous devez faire référence à l'emplacement du fichier en utilisant l'option Java™ suivante. Vous pouvez spécifier l'option -Djava.security.krb5.conf dans Tomcat, tel que décrit dans la procédure suivante.

-

Allez au répertoire bin de Tomcat.

Typiquement, le répertoire bin se trouve dans l'emplacement suivant :

C:\ibi\tomcat\bin\

- Double-cliquez sur tomcat7WFw.exe pour ouvrir la fenêtre de dialogue de configuration Tomcat.

-

Cliquez sur l'onglet Java, et ajoutez l'entrée suivante à la fin de la liste des options Java.

-Djava.security.krb5.conf=C:\ibi\WebFOCUS80\config\krb5.ini

Si vous choisissez un autre emplacement pour le stockage du fichier krb5.ini, vous devez obligatoirement faire référence à cet emplacement plutôt qu'à l'emplacement de l'exemple précédent.

- Cliquez sur Appliquer pour enregistrer le paramètre.

- Arrêtez Tomcat puis redémarrez pour que ce paramètre prenne effet.