Comment : |

Les Administrateurs peuvent utiliser la Console d'Administration pour définir les noeuds du Serveur de Rapports, qui contient toutes les informations nécessaires pour la connexion WebFOCUS et l'utilisation d'un Serveur de Rapports. Un nœud peut donner accès à un ou plusieurs serveurs. Un nœud qui spécifie plusieurs serveurs s'appelle un nœud de cluster. Les nœuds sont ajoutés au fichier ibi/WebFOCUS80/client/wfc/etc/odin.cfg.

Conseil : vous pouvez configurer un plus grand nombre de fonctionnalités cluster avancées en utilisant la console Web du serveur de génération de rapports. Pour plus d'informations, reportez-vous à Note technique 4641 : Distribution de la charge partout dans les serveurs d'applications WebFOCUS en cluster.

- Cliquez sur Serveurs de Rapports, puis Services distants.

- Cliquez sur Nouveau.

-

Dans le champ NODE, spécifiez un nom de référence pour le serveur.

Le nom ne peut pas être le même qu'un autre nom de nœud. Le nom doit commencer par une lettre et ne peut pas comprendre plus de huit caractères. Lorsque le client accède à ce serveur, il utilise le nom spécifié.

-

Spécifiez le noeud de classe.

Les options de classe sont :

- Client. Le nœud fonctionne comme serveur autonome. Il peut aussi servir de serveur alternatif dans une configuration cluster.

- Cluster. Il s'agit du nœud primaire pour distribuer la charge à d'autres serveurs.

- Traitement CLM. Le Gestionnaire de nœud en cluster contrôle les statistiques de performance du serveur et envoie la requête au serveur disponible pour traitement.

-

Cliquez sur Suivant.

- Si vous avez sélectionné Client à l'étape 4, passez à l'étape 6.

- Si vous avez sélectionné Cluster à l'étape 4, passez à l'étape 7.

- Si vous avez sélectionné l'option Traitement CLM, passez à l'étape 8.

-

La fenêtre Nouveau nœud de client s'ouvre. Saisissez les paramètres requis suivants :

- HOST. Nom d'hôte ou adresse IP du serveur.

- PORT. Numéro de port de l'écouteur TCP. Le port par défaut est 8120.

- HTTP_PORT. Numéro de port de l'écouteur HTTP. Il s'agit normalement du deuxième port consécutif utilisé par le serveur. Saisissez le même numéro de port spécifié lors de l'installation. Le port HTTP par défaut est 8121.

- CLASS. Si le serveur est z/OS, vous devez inclure un qualificateur.

-

SECURITY. Détermine comment WebFOCUS se connecte au Serveur de génération de rapports. Les valeurs SECURITY possibles sont les suivantes :

Valeur par défaut. Est la valeur initiale des nouveaux nœuds ; elle représente le comportement traditionnel, dans lequel le fichier odin.cfg ne contient aucun mot-clé de sécurité (SECURITY). Dans ce cas, WebFOCUS effectue une connexion explicite au serveur d'applications, en utilisant l'identifiant utilisateur et le mot de passe disponibles pour la requête.

Authentification HTTP de base. Configure WebFOCUS pour extraire l'identifiant utilisateur et le mot de passe de l'utilisateur de l'en-tête d'autorisation. Ces informations d'authentification sont alors utilisées pour effectuer une connexion explicite au serveur de génération de rapports. Ne sélectionnez cette option que quand la couche web effectue une authentification basique.

Pour vérifier que l'en-tête d'autorisation est disponible dans WebFOCUS, développez le noeud Diagnostiques dans la console d'administration, puis sélectionnez Infos sur la requête HTTP.

Kerberos. Configure WebFOCUS pour passer le ticket Kerberos au Serveur de génération de rapports WebFOCUS. Cette option active une solution SSO complète du bureau à WebFOCUS, de WebFOCUS au serveur de génération de rapports, et du serveur de génération de rapports aux systèmes SGBD relationnels pris en charge. Le Serveur de Rapports doit s'exécuter en mode de sécurité OPSYS pour utiliser cette option. Kerberos doit être spécifié dans le fichier odin.cfg.

Pour plus d'informations concernant les prérequis de configuration de Kerberos, consultez Configuration de Kerberos pour connexion unique (SSO).

Ticket SAP. Permet aux clients utilisant Open Portal Services dans SAP Enterprise Portal pour effectuer une authentification unique (SSO) via WebFOCUS vers un Serveur de Rapports configuré avec l'adaptateur de données pour SAP. WebFOCUS transmet le cookie MYSAPSSO de l'utilisateur, créé sur SAP Enterprise Portal, au serveur de génération de rapports. Le serveur de génération de rapports le valide en utilisant l'API de sécurité SAP.

Compte de Service. Permet de spécifier l'identifiant utilisateur et le mot de passe à utiliser pour toutes les connexions au serveur d'applications.

Ces informations d'authentification sont cryptées et stockées dans le mot-clé SECURITY du fichier odin.cfg. Quand il est défini, le compte service remplace toute information de connexion présentée à WebFOCUS pour ce noeud Serveur de Rapports, et tous les utilisateurs se connectent au Serveur de Rapports avec les mêmes informations. Cette approche est déconseillé pour les déploiements Managed Reporting, car dans ceux-ci, il n'est pas possible d'identifier quel utilisateur exécute une requête donnée sur le serveur de génération de rapports.

Sécurisé. Vous permet de se connecter au serveur d'applications utilisant seulement un identifiant utilisateur. Cette option est utile quand aucun mot de passe n'est disponible pour l'utilisateur ; des contrôles peuvent être placés sur le serveur pour assurer que les connexions de clients non autorisés soient rejetées. Par exemple, l'emploi du paramètre du serveur de génération de rapports ou la configuration de pare-feu réseau pour permettre la connexion des clients particuliers au serveur.

Remarque : pour terminer la configuration d'une connexion approuvée, vous devrez activer le Serveur de Rapports pour accepter les connexions approuvées. L'étape 10 vous donne les instructions nécessaires à la configuration du Serveur de Rapports après la configuration du Client WebFOCUS.

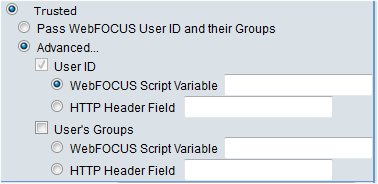

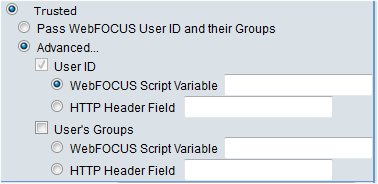

Quand vous sélectionnez Sécurisé, les options Transmettre les identifiants utilisateurs et les groupes WebFOCUS et Avancé deviennent disponibles, comme le montre l'image suivante.

Si vous sélectionnez Avancé, vous pouvez entrer la variable de script et les paramètres HTTP pour le serveur Web liés à l'identifiant utilisateur et les groupes de cet utilisateur.

Vous pouvez aussi spécifier les paramètres optionnels :

-

OBJET SECURITE. Pour toutes options de sécurité, un administrateur peut spécifier un ou plusieurs noms d'en-tête HTTP et/ou des noms de cookie comme ce qui suit :

-

COOKIE. Spécifiez chaque nom de cookie HTTP séparé par une virgule (,). Par exemple :

cookie_name1, cookie_name2

-

HEADER. Spécifiez chaque nom d'en-tête HTTP séparé par une virgule (,). Par exemple :

header_name1, header_name2

Remarque : les noms de l'en-tête et du cookie HTTP ne peuvent pas contenir de virgule (,) ni deux points (:), puisqu'ils sont des délimiteurs réservés.

REMOTE_USER n'est pas une valeur valide dans la zone d'entrée HEADER, puisque c'est un type spécial de variable d'en-tête HTTP et ses contenus ne seront pas envoyés vers le Serveur de génération de rapports. A la place, spécifiez la variable WF_REMOTE_USER.

-

COOKIE. Spécifiez chaque nom de cookie HTTP séparé par une virgule (,). Par exemple :

-

HTTP_SSL. Active la communication cryptée entre l'écouteur HTTP du Client et du serveur d'applications. Cette option doit être sélectionnée si l'écouteur HTTP du serveur de génération de rapports est configuré pour l'utilisation de SSL.

Si vous utilisez un certificat auto-signé pour l'activation de la communication HTTPS avec un Serveur de Rapports , , le certificat doit être configuré dans l'environnement Java dans lequel le Client WebFOCUS est installé. Cela active la communication HTTPS entre le serveur d'applications et les outils du client WebFOCUS suivants :

- Console d'administration.

- Des outils de métadonnées de Developer Studio, comme par exemple l'Editeur de synonymes et l'outil Création de synonyme.

- COMPRESSION. Active la compression des données. Les valeurs acceptables sont 0 (inactif) et 1 (actif). La valeur par défaut est 0.

-

ENCRYPTION. Définit la capacité de crypter les données et la méthode de cryptographiqe symétrique utilisée.

Sélectionnez l'une des options suivantes dans le menu déroulant :

- 0. Arrêté

-

AES. Advanced Encryption Standard (Standard de Cryptage Avancé). Les sélections AES sont au format

CIPHER(x)(-MODE)

où :

- CIPHER

est AES128, AES192, AES256.

- x

est facultatif et définit une longueur de clé RSA 1024 bits.

- MODE

est facultatif, et désigne soit Electronic Code Book (ECB, Livre Code Electronique) or Cipher Block Chaining (CBC, Chaìnage Bloc Chiffrement).

Par exemple, AES256x-CBC est le cryptage AES, avec des clés RSA de 1024 bits, et un mode CBC. Si RSA ou le mode n'est pas spécifié, alors les valeurs par défaut sont utilisées. La valeur par défaut de RSA est 512 bits. La valeur par défaut du mode est ECB.

- IBCRYPT. IBCRYPT DLL définit par l'utilisateur est chargé.

Pour plus d'information sur la configuration du cryptage, consultez Configurer la communication avec Serveur de génération de rapports cryptée .

- CONNECT_LIMIT. Spécifie le nombre de secondes pendant lesquelles le client conserve la connexion en attente. [?] Ce paramètre s'avère utile en cas de déploiement, dans la mesure où il permet d'éviter de longs délais de la réponse de basculement. [?] D'autres valeurs possibles sont : 0 (aucune attente) et -1 (attente infinie). La valeur par défaut est -1.

- MAXWAIT. Spécifie le temps, en secondes, pendant lequel le client attend pour le délai d'attente. Optionnellement, vous pouvez spécifier des temps de retour différent pour la première ligne et les lignes suivantes. Un nombre unique indique que le temps de retour est valide pour n'importe quelle ligne. Si deux nombres sont séparés par une virgule, le premier spécifie le temps de retour pour la première ligne et le second spécifie le temps de retour pour les lignes suivantes. La valeur par défaut est -1, qui représente un temps d'attente illimité.

- DESCRIPTION. Description pour le nœud de Serveur de génération de rapports. Cette description s'affiche pour les utilisateurs finaux.

Puisque vous avez spécifié Client à l'étape 4, passez à l'étape 9 (et ignorez l'étape 7, qui est utilisée lorsque Cluster est spécifié).

-

OBJET SECURITE. Pour toutes options de sécurité, un administrateur peut spécifier un ou plusieurs noms d'en-tête HTTP et/ou des noms de cookie comme ce qui suit :

-

La fenêtre Nouveau nœud de cluster s'ouvre. Saisissez les paramètres requis suivants :

- ALTERNATE. Sélectionnez les serveurs à inclure dans le cluster.

- DESCRIPTION. Description pour le cluster.

Passez à l'étape 9.

-

Le nouveau nœud de traitement CLM s'ouvre. Saisissez les paramètres requis suivants :

- HOST. Nom d'hôte ou adresse IP du serveur.

- PORT. Numéro de port de l'écouteur TCP. Le port par défaut est 8120.

- HTTP_PORT. Numéro de port de l'écouteur HTTP. Il s'agit normalement du deuxième port consécutif utilisé par le serveur. Saisissez le même numéro de port spécifié lors de l'installation. Le port HTTP par défaut est 8121.

- CLASS. Si le serveur est z/OS, vous devez inclure un qualificateur.

-

SECURITY. Détermine comment WebFOCUS se connecte au Serveur de génération de rapports. Les valeurs SECURITY possibles sont les suivantes :

Valeur par défaut. Est la valeur initiale des nouveaux nœuds ; elle représente le comportement traditionnel, dans lequel le fichier odin.cfg ne contient aucun mot-clé de sécurité (SECURITY). Dans ce cas, WebFOCUS effectue une connexion explicite au serveur d'applications, en utilisant l'identifiant utilisateur et le mot de passe disponibles pour la requête.

Authentification HTTP de base. Configure WebFOCUS pour extraire l'identifiant utilisateur et le mot de passe de l'utilisateur de l'en-tête d'autorisation. Ces informations d'authentification sont alors utilisées pour effectuer une connexion explicite au serveur de génération de rapports. Ne sélectionnez cette option que quand la couche web effectue une authentification basique.

Pour vérifier que l'en-tête d'autorisation est disponible dans WebFOCUS, développez le noeud Diagnostiques dans la console d'administration, puis sélectionnez Infos sur la requête HTTP.

Kerberos. Configure WebFOCUS pour passer le ticket Kerberos au Serveur de génération de rapports WebFOCUS. Cette option active une solution SSO complète du bureau à WebFOCUS, de WebFOCUS au serveur de génération de rapports, et du serveur de génération de rapports aux systèmes SGBD relationnels pris en charge. Le Serveur de Rapports doit s'exécuter en mode de sécurité OPSYS pour utiliser cette option. Kerberos doit être spécifié dans le fichier odin.cfg.

Pour plus d'informations concernant les prérequis de configuration de Kerberos, consultez Configuration de Kerberos pour connexion unique (SSO).

Ticket SAP. Permet aux clients utilisant Open Portal Services dans SAP Enterprise Portal pour effectuer une authentification unique (SSO) via WebFOCUS vers un Serveur de Rapports configuré avec l'adaptateur de données pour SAP. WebFOCUS transmet le cookie MYSAPSSO de l'utilisateur, créé sur SAP Enterprise Portal, au serveur de génération de rapports. Le serveur de génération de rapports le valide en utilisant l'API de sécurité SAP.

Compte de Service. Permet de spécifier l'identifiant utilisateur et le mot de passe à utiliser pour toutes les connexions au serveur d'applications.

Ces informations d'authentification sont cryptées et stockées dans le mot-clé SECURITY du fichier odin.cfg. Quand il est défini, le compte service remplace toute information de connexion présentée à WebFOCUS pour ce noeud Serveur de Rapports, et tous les utilisateurs se connectent au Serveur de Rapports avec les mêmes informations. Cette approche est déconseillé pour les déploiements Managed Reporting, car dans ceux-ci, il n'est pas possible d'identifier quel utilisateur exécute une requête donnée sur le serveur de génération de rapports.

Sécurisé. Vous permet de se connecter au serveur d'applications utilisant seulement un identifiant utilisateur. Cette option est utile quand aucun mot de passe n'est disponible pour l'utilisateur ; des contrôles peuvent être placés sur le serveur pour assurer que les connexions de clients non autorisés soient rejetées. Par exemple, l'emploi du paramètre du serveur de génération de rapports ou la configuration de pare-feu réseau pour permettre la connexion des clients particuliers au serveur.

Remarque : pour terminer la configuration d'une connexion approuvée, vous devrez activer le Serveur de Rapports pour accepter les connexions approuvées. L'étape 10 vous donne les instructions nécessaires à la configuration du Serveur de Rapports après la configuration du Client WebFOCUS.

Quand vous sélectionnez Sécurisé, les options Transmettre les identifiants utilisateurs et les groupes WebFOCUS et Avancé deviennent disponibles, comme le montre l'image suivante.

Si vous sélectionnez Avancé, vous pouvez entrer la variable de script et les paramètres HTTP pour le serveur Web liés à l'identifiant utilisateur et les groupes de cet utilisateur.

Vous pouvez aussi spécifier les paramètres optionnels :

-

OBJET SECURITE. Pour toutes options de sécurité, un administrateur peut spécifier un ou plusieurs noms d'en-tête HTTP et/ou des noms de cookie comme ce qui suit :

-

COOKIE. Spécifiez chaque nom de cookie HTTP séparé par une virgule (,). Par exemple :

cookie_name1, cookie_name2

-

HEADER. Spécifiez chaque nom d'en-tête HTTP séparé par une virgule (,). Par exemple :

header_name1, header_name2

Remarque : les noms de l'en-tête et du cookie HTTP ne peuvent pas contenir de virgule (,) ni deux points (:), puisqu'ils sont des délimiteurs réservés.

REMOTE_USER n'est pas une valeur valide dans la zone d'entrée HEADER, puisque c'est un type spécial de variable d'en-tête HTTP et ses contenus ne seront pas envoyés vers le Serveur de génération de rapports. A la place, spécifiez la variable WF_REMOTE_USER.

-

COOKIE. Spécifiez chaque nom de cookie HTTP séparé par une virgule (,). Par exemple :

-

HTTP_SSL. Active la communication cryptée entre l'écouteur HTTP du Client et du serveur d'applications. Cette option doit être sélectionnée si l'écouteur HTTP du serveur de génération de rapports est configuré pour l'utilisation de SSL.

Si vous utilisez un certificat auto-signé pour l'activation de la communication HTTPS avec un Serveur de Rapports , , le certificat doit être configuré dans l'environnement Java dans lequel le Client WebFOCUS est installé. Cela active la communication HTTPS entre le serveur d'applications et les outils du client WebFOCUS suivants :

- Console d'administration.

- Des outils de métadonnées de Developer Studio, comme par exemple l'Editeur de synonymes et l'outil Création de synonyme.

- COMPRESSION. Active la compression des données. Les valeurs acceptables sont 0 (inactif) et 1 (actif). La valeur par défaut est 0.

-

ENCRYPTION. Définit la capacité de crypter les données et la méthode de cryptographiqe symétrique utilisée.

Sélectionnez l'une des options suivantes dans le menu déroulant :

- 0. Arrêté

-

AES. Advanced Encryption Standard (Standard de Cryptage Avancé). Les sélections AES sont au format

CIPHER(x)(-MODE)

où :

- CIPHER

est AES128, AES192, AES256.

- x

est facultatif et définit une longueur de clé RSA 1024 bits.

- MODE

est facultatif, et désigne soit Electronic Code Book (ECB, Livre Code Electronique) or Cipher Block Chaining (CBC, Chaìnage Bloc Chiffrement).

Par exemple, AES256x-CBC est le cryptage AES, avec des clés RSA de 1024 bits, et un mode CBC. Si RSA ou le mode n'est pas spécifié, alors les valeurs par défaut sont utilisées. La valeur par défaut de RSA est 512 bits. La valeur par défaut du mode est ECB.

- IBCRYPT. IBCRYPT DLL définit par l'utilisateur est chargé.

Pour plus d'information sur la configuration du cryptage, consultez Configurer la communication avec Serveur de génération de rapports cryptée .

- CONNECT_LIMIT. Spécifie le nombre de secondes pendant lesquelles le client conserve la connexion en attente. [?] Ce paramètre s'avère utile en cas de déploiement, dans la mesure où il permet d'éviter de longs délais de la réponse de basculement. [?] D'autres valeurs possibles sont : 0 (aucune attente) et -1 (attente infinie). La valeur par défaut est -1.

- MAXWAIT. Spécifie le temps, en secondes, pendant lequel le client attend pour le délai d'attente. Optionnellement, vous pouvez spécifier des temps de retour différent pour la première ligne et les lignes suivantes. Un nombre unique indique que le temps de retour est valide pour n'importe quelle ligne. Si deux nombres sont séparés par une virgule, le premier spécifie le temps de retour pour la première ligne et le second spécifie le temps de retour pour les lignes suivantes. La valeur par défaut est -1, qui représente un temps d'attente illimité.

- DESCRIPTION. Description pour le nœud de Serveur de génération de rapports. Cette description s'affiche pour les utilisateurs finaux.

Puisque vous avez spécifié Client à l'étape 4, passez à l'étape 9 (et ignorez l'étape 7, qui est utilisée lorsque Cluster est spécifié).

-

OBJET SECURITE. Pour toutes options de sécurité, un administrateur peut spécifier un ou plusieurs noms d'en-tête HTTP et/ou des noms de cookie comme ce qui suit :

Remarque : le nom du noeud fourni dans la Console d'administration pour configurations CLM doit correspondre au nom du Cluster dans le Serveur de Gestion de Cluster.

- Cliquez sur Enregistrer.

-

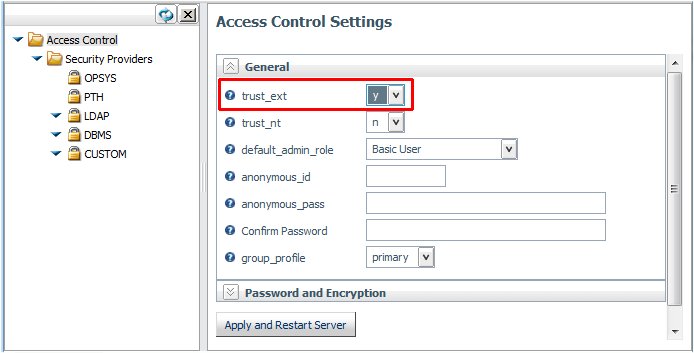

Si vous mettez la sécurité du noeud client sur Approuvé à l'étape 6, vous devrez aussi configurer le serveur de génération de rapports pour qu'il accepte des connexions approuvées. Sur le serveur de génération de rapports, mettez trust_ext sur Y, comme le montre l'image suivante.

Pour accéder à l'ID utilisateur dans une requête de rapport, utiliser la variable protégée du serveur de génération de rapports &FOCSECUSER. Cette variable contient l'ID utilisateur qui se connect, sauf si la sécurité du serveur de génération de rapports est désactivée (OFF). &FOCSECUSER est la méthode recommandée, plutôt que les sous-routines GETUSER et CNCTUSR.

Remarque :

- Des contrôles devraient être placés sur le serveur pour assurer que les connexions de clients non autorisés soient rejetées. Par exemple, l'emploi du paramètre du serveur de génération de rapports ou la configuration de pare-feu réseau pour permettre la connexion des clients particuliers au serveur.

- Les connexions approuvées ne sont pas prises en charge par les serveurs en mode sécurité SGBD, ni les serveurs sous Windows avec sécurité OPSYS. Tous les autres modes de sécurité, sur Windows et autres plates-formes, peuvent accepter des connexions sécurisées.

Astuce : vous pouvez configurer des fonctionnalités de cluster plus avancées dans la console Web du client. Pour plus d'informations, consultez Note technique 4665 : Distribution de la charge dans les Serveurs de Rapports WebFOCUS en cluster.

- Sélectionnez Serveurs de rapports, puis Services distants.

- Sélectionnez le nœud que vous souhaitez modifier.

-

Cliquez sur l'un des boutons suivants :

-

Modifier. Affiche les paramètres pour le nœud sélectionné, ainsi vous permettant d'y apporter des modifications.

Vous pouvez aussi cliquer sur Enregistrer sous pour enregistrer ces paramètres pour un autre nœud spécifié qui sera ajouté au fichier ibi/WebFOCUS80/client/wfc/etc/odin.cfg.

- Supprimer. Supprime le nœud sélectionné. Vous recevez un message vous invitant à confirmer la suppression. Ce bouton ne s'affiche que si plusieurs nœuds sont définis.

- Profil. Vous permet de redéfinir les paramètres par défaut pour un nœud de Serveur de génération de rapports spécifique. Ces paramètres sont écrits dans ibi/WebFOCUS80/client/wfc/etc/node.prf, où nœud indique le nœud que vous avez sélectionné à l'étape 2.

- Console du serveur. Affiche la Console Web du serveur de génération de rapports, qui vous permet de gérer à distance votre environnement. Pour plus d'informations, consultez le manuel Administration du serveur pour UNIX, Windows, OpenMVS, IBM i et z/OS.

-

Définir comme Nœud du Serveur par défaut. Cette case à cocher spécifie que le noeud est le serveur de génération de rapports par défaut. Le nœud est écrit comme la valeur du paramètre IBI_REPORT_SERVER dans le fichier cgivars.wfs file. Notez que si vous cochez la case Définir comme noeud serveur par défaut, cela n'empêche que vous pouvez annuler cette opération en définissant IBIC_server dans le fichier site.wfs ou dans un profil de nœud.

Si le fichier site.wfs ou l'URL de requête contient le paramètre IBIC_server, ceci est remplacé par le paramètre IBI_REPORT_SERVER. Dans ce cas, la Console d'administration indique toujours que IBI_REPORT_SERVER est le nœud par défaut, même s'il n'est plus le nœud par défaut.

-

Modifier. Affiche les paramètres pour le nœud sélectionné, ainsi vous permettant d'y apporter des modifications.

Cette procédure suppose une installation et une configuration réussies de l'implémentation WFServlet de WebFOCUS.

-

Si vous utilisez Sun JVM avec une clé de cryptage à chiffrement supérieur à 128, assurez-vous d'installer JCE, l'extension de cryptographie Java (Java Cryptography Extension). Vous pouvez obtenir le JCE sur le site de téléchargement d'Oracle.

Remarque : le JCE doit obligatoirement être installé dans le répertoire de la JVM que votre application utilise. Pour plus d'informations, consultez la documentation JCE.

- Redéployez le fichier webfocus.war s'il est nécessaire de pointer vers le fichier .war ; sinon, pointez vers le répertoire de l'application web.

- Dans la console d'administration, sélectionnez Serveurs de rapports, puis Services distants.

-

Sélectionnez le nœud du Serveur de génération de rapports (par exemple, EDASERVE) pour lequel vous souhaitez configurer le cryptage, puis cliquez sur Modifier.

La fenêtre Services distants - Modifier les paramètres s'ouvre.

-

Sélectionner le chiffrement de cryptage que vous souhaitez utiliser depuis la liste déroulante du paramètre ENCRYPTION. Ce paramètre est disponible lorsque vous modifiez un serveur dans le volet Serveurs de rapports, Services distants.

Remarque : lorsque vous utilisez n'importe quel chiffrement de cryptage AES, le client gènère une nouvelle paire de clés RSA aléatoires (clés publiques et privées à la longueur spécifiée) puis envoie la clé publique vers le serveur. Lors de la réception de la clé publique, le serveur génère une clé secrète aléatoire. La longueur de la clé secrète dépend de la longueur du chiffrement choisi. La clé secrète est cryptée avec la clé publique RSA et renvoyée au client, qui la décrypte avec sa clé RSA privée. Après l'échange, le client et le serveur partagent la même clé secrète, et l'utilisent pour crypter et décrypter toutes communications entre eux.

- Cliquez sur Enregistrer.