WebFOCUS es compatible con el inicio de sesión único (SSO) entre un navegador web, el Cliente WebFOCUS y el Servidor de informes WebFOCUS para Windows. Esto incluye la compatibilidad con suplantaciones en el Servidor de informes, es decir que la capacidad SSO puede ser ampliada a los adaptadores de RDBMS compatibles con conexiones fiables, incluido Microsoft SQL Server. Este tema explica cómo configurar el entorno de SSO, que utiliza la compatibilidad nativa de Kerberos en Active Directory.

La capacidad SSO requiere un dominio de Active Directory, en Windows 2000 y posteriores:

- Apache Tomcat 6 o superior, en modo independiente o detrás de un Microsoft Internet Information Server. Permitir anónimo debe ser la única opción configurada en IIS.

- Cliente WebFOCUS Edición 8.0, Versión 02, o superiores.

- Servidor de informes WebFOCUS para Windows Edición 8.0, Versión 02, o superior, configurado con la seguridad OPSYS.

- ReportCaster. Puede usar ReportCaster en entornos Kerberos. Para más detalles de configuración y requisitos adicionales de la edición, consulte Cómo configurar el soporte de ReportCaster.

- El Cliente y Servidor de informes WebFOCUS, instalados en el mismo equipo. Cuando ambos componentes se encuentran en un mismo equipo, especifique la palabra clave HOST para el nodo, en formato de nombre de equipo. El uso de localhost o un nombre de dominio completamente cualificado puede provocar errores en tiempo de ejecución. Si los componentes se encuentran en equipos diferentes, puede usar el formato de nombre de equipo o un formato de nombre de dominio completamente cualificado. La palabra clave HOST aparece especificada en la sección Servicios remotos de la Consola de administración. Para más información, consulte Propiedades del servidor de informes..

- Navegador web. Kerberos no es compatible entre un navegador web y WebFOCUS, cuando ambos se encuentran instalados en el mismo equipo Windows.

- Usuarios que pertenecen a muchos grupos. La implementación de Kerberos almacena cada grupo al que pertenece el usuario dentro de su vale (ticket) Kerberos. El tamaño de los vales puede ser grande cuando el usuario pertenece a cientos de grupos. Para más detalles de configuración, consulte Cómo configurar la compatibilidad con vales de gran tamaño.

-

Formato de ID de usuario. El uso de Kerberos requiere un ID de usuario en formato

user_ID@domain.com

donde:

- user_ID

-

Es el ID de usuario correspondiente.

- domain.com

-

Un dominio y una extensión disponibles.

-

Sufijo del dominio.Normalmente, Kerberos añade el Dominio de Windows del usuario al ID de usuario pasado a WebFOCUS, en el formato userID@domain.com. WebFOCUS elimina por defecto el dominio del valor, reteniendo únicamente el ID de usuario. A continuación, el ID de usuario se utiliza para completar el proceso de inicio de sesión. Para añadir el dominio, cambie la propiedad stripDomainSuffix a falso, en la sección kerberosPreference del archivo securitysettings.xml.

Los siguientes pasos de pre-instalación debe ser realizados por un administrador de red con privilegios de administración de dominios. Las imágenes siguientes corresponden a un entorno de Windows 2003 o Windows 2008.

Nota: Si está ejecutando Windows 2008, puede que tenga que instalar la siguiente revisión de Microsoft para que su controlador de dominios sea compatible con el uso de un archivo keytab de Kerberos:

-

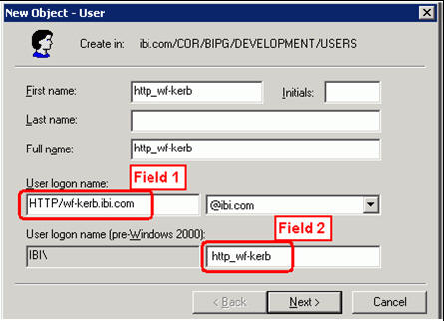

Cree una cuenta de servicio, en Active Directory, para la función SSO de WebFOCUS.

El valor especificado para Field1 debe empezar por HTTP, en mayúscula. El formato es

HTTP/computername.domain.ext

donde:

- computername.domain.ext

-

Es el nombre completamente cualificado del equipo en que se va a instalar el Cliente WebFOCUS.

El valor especificado para Field2 se convierte en el atributo sAMAccountName para la cuenta del servicio. El formato es

http_computernamedonde:

- computername

-

Es el nombre del equipo en que se va a instalar el Cliente WebFOCUS.

La siguiente imagen presenta un ejemplo del cuadro de diálogo Nuevo objeto - usuario. Muestra los campos establecidos en el formato recomendado, indicando que el Cliente WebFOCUS va a quedar instalado en un equipo llamado wf-kerb.

-

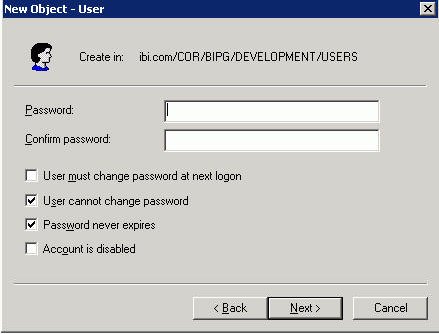

En el cuadro de diálogo Nuevo objeto - usuario, pulse Siguiente. El cuadro de diálogo le pide que introduzca la contraseña, como indica la siguiente imagen.

- En los campos Contraseña y Confirmar contraseña, introduzca una contraseña.

-

Seleccione las casillas de No se puede cambiar la contraseña y La contraseña nunca caduca, y pulse Siguiente.

Aparece un cuadro de diálogo de confirmación, indicando que se va a crear el usuario con las propiedades mostradas.

- Pulse Terminar para ir a las propiedades de la cuenta del servicio.

-

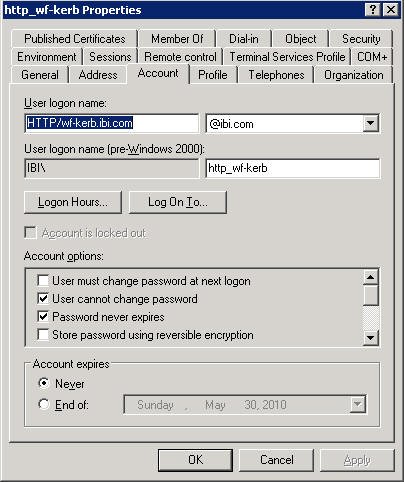

Revise las propiedades de la cuenta del servicio, como indica la siguiente imagen.

Nota: La pestaña Delegación no aparece en el cuadro de diálogo Propiedades. La pestaña Delegación no aparece hasta que ejecute el comando ktpass, como se explica en el paso 5.

-

Ejecute el comando ktpass para establecer el atributo servicePrincipalName (SPN) en su cuenta de servicio, y generar el archivo Kerberos keytab de WebFOCUS.

Debe ejecutar ktpass desde la línea de comandos, en una línea del controlador de dominios. Sustituya sus valores en el ejemplo siguiente. Mantenga una copia de la sintaxis del comando que esté utilizando. Puede que la necesite para solucionar problemas más adelante.

El formato del comando ktpass es

ktpass /out filename /mapuser user_ID /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

donde:

- filename

-

Es el nombre utilizado por ktpass para crear el archivo Kerberos keytab. El valor recomendado es http_computername.keytab.

- user_ID

-

Es el valor de sAMAccountName introducido en el paso 1.

- principal

-

Se especifica concatenando el valor de nombre de inicio de sesión del usuario, introducido en el paso 1, con REALM, donde REALM es el ámbito (realm) Kerberos. Por lo general, el ámbito Kerberos es igual que el sufijo DNS de Active Directory, a excepción de las mayúsculas.

- encryption

-

Es la opción de cifrado utilizada durante la creación del archivo keytab. Puede que tenga que descargar las herramientas de soporte de Microsoft más recientes, para obtener una versión del comando ktpass compatible con el valor recomendado de RC4-HMAC-NT.

Nota: Si alguno de los equipos de su red está ejecutando Windows 2008 R2, Windows 7, o superior, escoja RC4-HMAC-NT para que los equipos funcionen correctamente con Kerberos. Microsoft ha eliminado todo el soporte de DES en las versiones posteriores de Windows.

- password

-

Es la contraseña de Windows asociada a la cuente de servicio, en texto simple.

A continuación le mostramos el comando ktpass en el formato adecuado, correspondiente a los ejemplos citados anteriormente en esta sección:

C:\>ktpass /out http_wf-kerb.keytab /mapuser http_wf-kerb /princ HTTP/wf-kerb.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

Windows responde con los siguientes mensajes:

Targeting domain controller: ibidca.ibi.com Successfully mapped HTTP/wf-kerb.ibi.com to http_wf-kerb. Key created. Output keytab to http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x0df97e7355555817c828671454137af0)

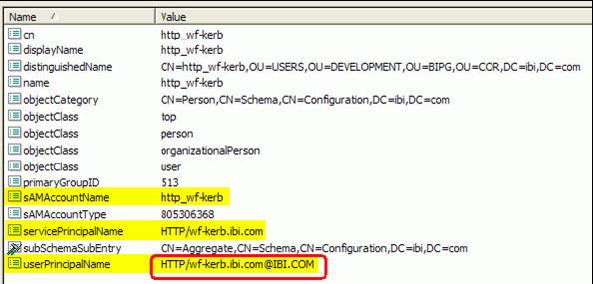

El comando ktpass añade un atributo llamado servicePrincipalName (SPN) y modifica el atributo userPrincipalName (UPN), como indica la siguiente imagen.

-

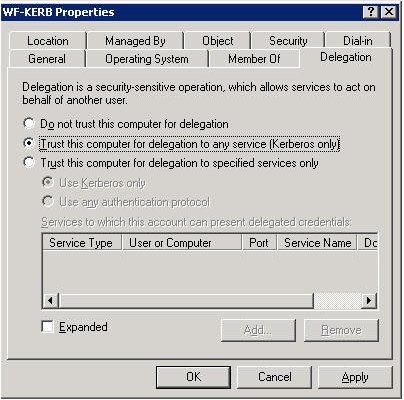

Localice la cuente del equipo en que va a instalar el Cliente WebFOCUS y seleccione el botón de radio Confiar en este equipo para delegación en cualquier servicio (sólo Kerberos), como indica la siguiente imagen.

-

Seleccione la cuenta de servicio.

La pestaña Delegación aparece en el cuadro de diálogo Propiedades, como indica la siguiente imagen.

Nota: La pestaña Delegación no aparece antes de ejecutar el comando ktpass. La pestaña Delegación queda disponible después de ejecutar el comando ktpass.

- Si no está usando encabezados de host, copie el archivo keytab resultante (por ejemplo, http_wf-kerb.keytab) en el equipo en que va a instalar WebFOCUS. Si está usando encabezados de host, consulte los Pasos de pre-instalación para Windows 2003 y Windows 2008.

Siga estos pasos si está usando uno o varios encabezados de host.

El siguiente procedimiento presupone la existencia de dos nombres de encabezado de host, wf-kerb1 y wf-kerb2.

-

Añada registros A para cada encabezado de host, en DNS, apuntando hacia la misma dirección IP como nombre NetBIOS.

Nota: No cree registros C.

-

Ejecute un comando ktpass para cada encabezado de host, en el siguiente formato:

ktpass /in filename /out filename /princ principal /crypto encryption/pass password /ptype KRB5_NT_PRINCIPAL

-

Para wf-kerb1, ejecute el siguiente comando ktpass:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb1.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

La salida resultante es:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb1.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) -

Para wf-kerb2, ejecute el siguiente comando ktpass:

ktpass /in c:\keytab\http_wf-kerb.keytab /out c:\keytab\http_wf-kerb.keytab /princ HTTP/wf-kerb2.ibi.com@IBI.COM /crypto RC4-HMAC-NT /pass password1 /ptype KRB5_NT_PRINCIPAL

La salida resultante es:

Existing keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) NOTE: creating a keytab but not mapping principal to any user. For the account to work within a Windows domain, the principal must be mapped to an account, either at the domain level (with /mapuser) or locally (using ksetup) If you intend to map HTTP/wf-kerb2.ibi.com@IBI.COM to an account through other means or don't need to map the user, this message can safely be ignored. WARNING: pType and account type do not match. This might cause problems. Key created. Output keytab to c:\keytab\http_wf-kerb.keytab: Keytab version: 0x502 keysize 63 HTTP/wf-kerb.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 2 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef) keysize 64 HTTP/wf-kerb1.ibi.com@IBI.COM ptype 1 (KRB5_NT_PRINCIPAL) vno 1 etype 0x17 (RC4-HMAC) keylength 16 (0x5835048ce94ad0564e29a924a03510ef)

-

Para wf-kerb1, ejecute el siguiente comando ktpass:

-

Ejecute los siguientes comandos setspn:

Nota: Haga referencia a cada encabezado de host utilizando el nombre completamente cualificado del dominio o el nombre de una parte. Por ejemplo, puede hacer referencia al primer encabezado de host como kerb1.ibi.com (nombre completamente cualificado del dominio), o wf-kerb1 (nombre de una parte). Por tanto, la ejecución de los comandos setspn produce cuatro entradas, en este paso.

-

Ejecutar:

setspn -A HTTP/wf-kerb1.ibi.com ibi\http_wf-kerb

La salida resultante es:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1.ibi.com Updated object -

Ejecutar:

setspn -A HTTP/wf-kerb1 ibi\http_wf-kerb

La salida resultante es:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb1 Updated object -

Ejecutar:

setspn -A HTTP/wf-kerb2.ibi.com ibi\http_wf-kerb

La salida resultante es:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2.ibi.com Updated object -

Ejecutar:

setspn -A HTTP/wf-kerb2 ibi\http_wf-kerb

La salida resultante es:

Registering ServicePrincipalNames for CN=http_wf-kerb,OU=USERS,OU=DEVELOPMENT, O=BIPG,OU=COR,DC=ibi,DC=com HTTP/wf-kerb2 Updated object

-

Ejecutar:

El siguiente procedimiento describe los pasos de configuración del Cliente WebFOCUS.

- Entre a WebFOCUS como administrador y seleccione Centro de seguridad del menú Administración.

-

Añada un ID de usuario administrativo al grupo Administradores. El formato de este ID de usuario depende de la propiedad kerberosPreference de stripDomainSuffix. El valor recomendado por defecto se encuentra establecido en verdadero, lo que indica que el ID de usuario no contiene información de sufijo del dominio.

Si la información de sufijo del dominio es necesaria:

<property name="stripDomainSuffix" value="false" />

El ID de usuario se crea en el siguiente formato:

user_ID@mydomain.extension

-

En el archivo unidad:\ibi\WebFOCUS81\config\securitysettings.xml file, efectúe los siguientes cambios:

-

En la sección <bean id="filterPreference">, establezca los valores de anonymousAuthEnabled y formAuthEnabled en falso, y spnegoAuthEnabled, en verdadero.

Ahora, la sección incluye el siguiente código:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="false"/> <property name="stripDomainSuffix" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

En la sección <bean id="kerberosPreference">, efectúe los siguientes cambios:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com" /> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab" />

-

En la sección <bean id="filterPreference">, establezca los valores de anonymousAuthEnabled y formAuthEnabled en falso, y spnegoAuthEnabled, en verdadero.

- Desde la Consola de administración, pulse Configuración, Servidores de informes y después, Servicios remotos.

- Seleccione el modo Servidor de informes para la autenticación Kerberos y pulse Modificar.

- Selecciones Kerberos y pulse Guardar.

- Configure su navegador web antes de probar la configuración de inicio de sesión único de Kerberos.

Nota: Si quiere extender la capacidad SSO a un RDBMS, como Microsoft SQL Server, establezca la opción de seguridad de adaptador del Servidor de informes en Fiable.

- Entre a WebFOCUS como administrador y seleccione Centro de seguridad del menú Administración.

-

Añada un ID de usuario administrativo al grupo Administradores. El formato de este ID de usuario depende de la propiedad kerberosPreference de stripDomainSuffix. El valor recomendado por defecto se encuentra establecido en verdadero, lo que indica que el ID de usuario no contiene información de sufijo del dominio.

Si la información de sufijo del dominio es necesaria:

<property name="stripDomainSuffix" value="false"/>

El ID de usuario se crea en el siguiente formato:

user_ID@mydomain.extension

-

En el archivo unidad:\ibi\WebFOCUS81\config\securitysettings.xml file, efectúe los siguientes cambios:

-

En la sección <bean id="filterPreference">, establezca los valores de anonymousAuthEnabled y formAuthEnabled en falso, y spnegoAuthEnabled, en verdadero.

Ahora, la sección incluye el siguiente código:

<property name="anonymousAuthEnabled" value="false"/> <property name="formAuthEnabled" value="true"/> <property name="stripDomainSuffix" value="true"/> <property name="formAuthenticationFallbackEnabled" value="true"/> . . . <property name="spnegoAuthEnabled" value="true"/>

-

En la sección <bean id="kerberosPreference">, efectúe los siguientes cambios:

<property name="servicePrincipal" value="HTTP/wf-kerb.ibi.com"/> <property name="keyTabLocation" value="file:c:/ibi/WebFOCUS81/ webapps/webfocus/WEB-INF/http_wf-kerb.keytab"/>

-

En la sección <bean id="filterPreference">, establezca los valores de anonymousAuthEnabled y formAuthEnabled en falso, y spnegoAuthEnabled, en verdadero.

- Desde la Consola de administración, pulse Configuración, Servidores de informes y después, Servicios remotos.

- Seleccione el modo Servidor de informes para la autenticación Kerberos y pulse Modificar.

- Selecciones Kerberos y pulse Guardar.

-

Configure su navegador web antes de probar la configuración de inicio de sesión único de Kerberos.

Nota:

- El formulario Autenticación para la introducción de credenciales puede ser interno (utiliza el Repositorio WebFOCUS) o externo (utiliza el Servidor de informes). Esto depende de la propiedad IBI_Authentication_Type.

- Si quiere extender la capacidad SSO a un RDBMS, como Microsoft SQL Server, establezca la opción de seguridad de adaptador del Servidor de informes en Fiable.

La capacidad SSO requiere un dominio de Active Directory, en Windows 2000 y posteriores. Navegadores compatibles:

- Microsoft Internet Explorer 8 o superior.

- Google Chrome™ 25.0.1364.152m (también compatible con versiones anteriores).

- Mozilla Firefox® 19.02 o superior (también compatible con versiones anteriores).

- Seleccione Opciones de Internet desde el menú Herramientas.

- En la pestaña General, seleccione la zona Intranet local y pulse Sitios.

- Pulse sobre Avanzado.

-

Introduzca un comodín para todos los nombres de host de su DNS que formen parte de su intranet local, o introduzca el nombre de un solo equipo en que se esté ejecutando WebFOCUS, y pulse Añadir, como indica la siguiente imagen.

- Pulse Cerrar, Aceptar, y Aceptar nuevamente, para guardar el cambio.

- Seleccione la pestaña Avanzado de Opciones de Internet y compruebe que Habilitar autenticación integrada de Windows está seleccionada en la sección Seguridad.

- Introduzca about:config en el campo de dirección y oprima la tecla Enter.

- Introduzca network.negotiate en el campo Buscar para localizar las dos propiedades fiables. Va a añadir su dominio a una de éstas.

- Haga un doble clic en la entrada network.negotiate-auth.trusted-uris, añada la información del dominio, correspondiente al servidor que está ejecutando WebFOCUS, y pulse Aceptar.

-

Haga un doble clic en la entrada network.negotiate-auth.delegation-uris, como indica la siguiente imagen.

-

Añada la información del dominio y pulse Aceptar.

En la mayoría de los casos, Google Chrome no requiere ninguna configuración especial para los entornos de Microsoft Windows. Normalmente, la autenticación de NTML y Kerberos puede llevarse a cabo sin necesidad de cambios en las directivas de Chrome o parámetros de línea de comandos especiales. Si es necesario, puede configurar propiedades con los parámetros de línea de comandos.

Por ejemplo, para establecer el parámetro auth-server-whitelist, inicie Chrome desde la línea de comandos:

"C:\Users\user\AppData\Local\Google\Chrome\Application\chrome.exe"

--auth-server-whitelist="example.com"

-

Pruebe su configuración de inicio de sesión único de Kerberos accediendo a Business Intelligence Portal (BIP), desde uno de los navegadores configurados anteriormente.

La sintaxis es:

http://server.url.domain:port/contextSi ha configurado Kerberos correctamente y, como se indicó anteriormente, ha añadido su ID de usuario a Managed Reporting, ya debe estar conectado a BIP con sus credenciales de Kerberos.

-

Asegúrese de que el Cliente WebFOCUS pueda delegar la autenticación en el Servidor de informes, mediante la ejecución de un informe basado en el nodo configurado para Kerberos.

El archivo de registro edaprint del Servidor de informes registra request by cmrpip0000xx for Kerberos connect to agent, reflejando su ID de inicio de sesión de Windows, en formato UPN.

La autenticación de Kerberos requiere una conexión asíncrona entre el Servidor de informes y la sesión de navegador del usuario, aunque ReportCaster no utiliza una sesión de navegador para la ejecución de informes programados. Por tanto, ReportCaster debe proporcionar un ID de usuario y una contraseña a Kerberos, para permitir los informes.

En la herramienta Configuración de servidores ReportCaster, configure cada uno de los servidores de datos con los que se comunica ReportCaster. Establezca Tipo de ID de ejecución en Usuario para asegurarse de que el usuario final reciba un aviso indicando que debe introducir su ID de usuario y su contraseña, en cada nodo.

Como alternativa, establezca Tipo de ID de ejecución en Estático e introduzca el ID de usuario y la contraseña utilizados en todas las programaciones de ese servidor de informes.

- Entre a WebFOCUS como administrador y seleccione Consola ReportCaster del menú Herramientas.

- Seleccione la pestaña Configuración y abra la carpeta Servidores de datos.

-

Seleccione el nodo deseado y modifique los siguientes ajustes.

- Desde la lista desplegable Tipo de seguridad, seleccione Usuario o Estático.

- Si selecciona Estático, pulse el botón a la derecha del campo Usuario.

- En el cuadro de diálogo Usuario, introduzca el ID de usuario y la contraseña, y pulse Aceptar.

- Pulse el botón Guardar para guardar sus cambios.

La implementación Kerberos de Microsoft Windows coloca todos los identificadores de grupos de Microsoft en el interior del vale de Kerberos de cada usuario, lo que puede resultar en un vale de gran tamaño para aquellos usuarios que pertenezcan a muchos grupos. El vale de Kerberos se transporta en un encabezado HTTP, lo que puede acarrear distintos problemas técnicos cuando el vale alcanza un tamaño grande. Si algún usuario pertenece a más de 100 grupos, puede que tenga que llevar a cabo algunas de estas tareas, o todas, de configuración especial:

- Amplíe el tamaño del búfer de encabezados HTTP de Tomcat Server. Para ello, añada la propiedad maxHttpHeaderSize=”xx”, donde xx es el número de bytes en múltiplos de 4096. Esta propiedad puede llegar a requerir 65.536 bytes. Añada esta propiedad al bloque de conectores 8080, u 8009, en el archivo server.xml de Tomcat, en función del bloque utilizado.

- En cada estación de trabajo utilizada por usuarios que pertenezcan a muchos grupos:

- Configure Windows para que emplee la autenticación de Kerberos (en lugar de UDP). Esto se efectúa desde el registro, estableciendo MaxPacketSize en 1. Para más información, consulte el artículo 244474 de Microsoft Knowledge Base.

- Configure MaxTokenSize en 65535. Para más información, consulte el artículo 269643 de Microsoft Knowledge Base.

Además, debe configurar MaxTokenSize para los controladores de dominios.

Este tema describe los pasos adicionales, necesarios, para que Kerberos funcione correctamente en un entorno multidominio o de subdominios.

Por ejemplo, si tiene usuarios que pertenecen a SUBA.MYDOMAIN.COM, SUBB.MYDOMAIN.COM y MYDOMAIN.COM, y todos requieren acceso al entorno Kerberos, siga las instrucciones de este tema.

Para ocuparse de las propiedades de configuración adicionales, necesarias para que Kerberos funcione correctamente en un entorno multidominio, debe crear un archivo de configuración de Kerberos llamado krb5.ini. El archivo contiene toda la información adicional, necesaria para que Kerberos funcione cuando se está utilizando más de un dominio.

Muchas versiones de Java presentan un error que impide el funcionamiento correcto de múltiples dominios, incluso con la configuración krb5.ini. Como resultado, es posible que deba actualizar su versión de Java. Para más detalles sobre este error de Java, vaya al siguiente informe de errores Java:

-

Cree un nuevo archivo de texto llamado krb5.ini.

Puede crearlo en cualquier lugar del sistema de archivos, ya que más adelante incluirá una referencia explícita a su ubicación. Para este ejemplo, cree el archivo en:

C:\ibi\WebFOCUS81\config\krb5.ini

-

Al principio del archivo krb5.ini, inserte las siguientes líneas de código para la sección [libdefaults].

Sustituya el nombre de default_realm, MYDOMAIN.COM, en la última línea del ejemplo, por el nombre de DNS completamente cualificado del dominio del equipo al que se ha unido el Cliente WebFOCUS.

Introduzca el nombre de default_realm en mayúscula.

[libdefaults] ticket_lifetime = 600 default_tgt_enctypes = rc4-hmac default_tgs_enctypes = rc4-hmac default_checksum = rsa-md5 forwardable = true default_realm = MYDOMAIN.COM -

Después de la sección [libdefaults], inserte las siguientes líneas de código para la sección [realms]. Incluya una entrada para cada dominio o subdominio que vaya a utilizar, como indica el siguiente ejemplo.

Si los dominios y subdominios comparten controladores de dominios, puede crear una sección [realms] aquí y hacer referencia a las relaciones en la próxima sección, [domain_realm]. La sección [domain_realm] aparece descrita en el paso 4.

[realms] MYDOMAIN.COM = { kdc = dc1.mydomain.com:88 kdc = dc2.mydomain.com:88 kdc = dc3.mydomain.com:88 default_domain = mydomain.com } SUBA.MYDOMAIN.COM = { kdc = dc1.suba.mydomain.com:88 kdc = dc2.suba.mydomain.com:88 default_domain = suba.ibi.com } SUBB.MYDOMAIN.COM = { kdc = dc1.subb.mydomain.com:88 kdc = dc2.subb.mydomain.com:88 default_domain = subb.ibi.com }Al igual que en la sección [libdefaults], los valores de la sección [realms] distinguen el uso de mayúsculas y minúsculas. Por ejemplo, el nombre de la primera referencia (por ejemplo, MYDOMAIN.COM, en el primer bloque del ejemplo) debe estar en mayúscula, mientras que el valor de default_domain debe aparecer en minúscula.

Cada entrada correspondiente a kdc debe hacer referencia al nombre DNS del controlador correspondiente al dominio en cuestión. Sólo se requiere una entrada de kdc por cada dominio listado; la presencia de múltiples entradas kdc puede dar lugar a redundancias.

-

Este paso es opcional. Para asignar dominios o nombres de host adicionales a un ámbito específico, inserte las siguientes líneas de código en la sección opcional [domain_realm].

Los dominios se encuentran asignados a un ámbito del mismo nombre, aunque éste aparece en mayúscula. Como resultado, las siguientes entradas son redundantes:

[domain_realm] .suba.mydomain.com = SUBA.MYDOMAIN.COM .subb.mydomain.com = SUBB.MYDOMAIN.COM .mydomain.com = MYDOMAIN.COM

Para más información sobre la sección [domain_realm], consulte las especificaciones MIT Kerberos, en la siguiente página web:

http://web.mit.edu/kerberos/krb5-1.4/krb5-1.4.1/doc/krb5-admin/domain_realm.html

-

Este paso es opcional. Si su sitio lo requiere, inserte las siguientes líneas de código en la sección opcional [capaths].

La sección [capaths] sólo es necesaria en entornos cuyo dominio principal no tiene relaciones de confianza unilateral con todos los dominios secundarios, o en entornos con múltiples jerarquías de dominios.

En estos casos, el protocolo de Kerberos no es capaz de determinar cómo autenticar un usuario de un dominio, correspondiente a un recurso en otro dominio. Como resultado, las relaciones requeridas para llevar a cabo la autenticación deben quedar asignadas para que Kerberos conozca qué ruta debe tomar para autenticar al usuario. Se aplican las siguientes relaciones de confianza:

- El dominio SUBA.MYDOMAIN.COM confía de forma unilateral en SUBB.MYDOMAIN.COM.

- El dominio SUBB.MYDOMAIN.COM confía de forma unilateral en MYDOMAIN.COM.

- El dominio SUBA.MYDOMAIN.COM no confía en MYDOMAIN.COM.

En este ejemplo, Kerberos puede autenticar directamente cualquier usuario de SUBA.MYDOMAIN.COM, para cualquier recurso en SUBB.MYDOMAIN.COM. Para autenticar usuarios en SUBA.MYDOMAIN.COM con MYDOMAIN.COM, debe autenticarlos a través de SUBB.MYDOMAIN.COM, puesto que SUBA.MYDOMAIN.COM no tiene una relación directa de confianza con MYDOMAIN.COM.

[capaths] SUBA.MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . MYDOMAIN.COM = SUBB.MYDOMAIN.COM } SUBB.MYDOMAIN.COM { SUBA.MYDOMAIN.COM = . MYDOMAIN.COM = . } MYDOMAIN.COM { SUBB.MYDOMAIN.COM = . SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM }En el primer bloque, es la información de autenticación del usuario de SUBA.MYDOMAIN.COM. Kerberos puede autenticar a un usuario directamente desde SUBA.MYDOMAIN.COM en base a SUBB.MYDOMAIN.COM, como indica el punto (.). Para autenticar un usuario de SUBA.MYDOMAIN.COM en base a MYDOMAIN.COM, Kerberos debe utilizar SUBB.MYDOMAIN.COM. Esto explica la presencia de MYDOMAIN.COM =SUBB.MYDOMAIN.COM. en el código.

En el segundo bloque, es la información de autenticación del usuario de SUBB.MYDOMAIN.COM. Puesto que Kerberos puede autenticar a un usuario directamente desde SUBB.MYDOMAIN.COM en base a SUBA.MYDOMAIN.COM y MYDOMAIN.COM, se incluye un punto (.) en ambas columnas.

En el tercer bloque, es la información de autenticación del usuario de MYDOMAIN.COM. Kerberos puede autenticar a un usuario directamente desde MYDOMAIN.COM, para los recursos en SUBB.MYDOMAIN.COM, como indica el punto (.). Kerberos debe pasar primero por SUBB.MYDOMAIN.COM para autenticar al usuario de SUBA.MYDOMAIN.COM.

Para más información sobre el uso de la sección [capaths] con el protocolo Kerberos, consulte el siguiente documento de MIT:

http://web.mit.edu/kerberos/krb5-1.5/krb5-1.5.4/doc/krb5-admin/capaths.html

Cuando haya terminado, su archivo kbr5.ini tendrá un aspecto similar a éste:

[libdefaults]

ticket_lifetime = 600

default_tgt_enctypes = rc4-hmac

default_tgs_enctypes = rc4-hmac

default_checksum = rsa-md5

forwardable = true

default_realm = MYDOMAIN.COM

[realms]

MYDOMAIN.COM = {

kdc = dc1.mydomain.com:88

kdc = dc2.mydomain.com:88

kdc = dc3.mydomain.com:88

default_domain = mydomain.com

}

SUBA.MYDOMAIN.COM = {

kdc = dc1.suba.mydomain.com:88

kdc = dc2.suba.mydomain.com:88

default_domain = suba.ibi.com

}

SUBB.MYDOMAIN.COM = {

kdc = dc1.subb.mydomain.com:88

kdc = dc2.subb.mydomain.com:88

default_domain = subb.ibi.com

}

[domain_realm]

.suba.mydomain.com = SUBA.MYDOMAIN.COM

.subb.mydomain.com = SUBB.MYDOMAIN.COM

.mydomain.com = MYDOMAIN.COM

[capaths]

SUBA.MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

SUBB.MYDOMAIN.COM {

SUBA.MYDOMAIN.COM = .

MYDOMAIN.COM = .

}

MYDOMAIN.COM {

SUBB.MYDOMAIN.COM = .

SUBA.MYDOMAIN.COM = SUBB.MYDOMAIN.COM

}

Para que Kerberos utilice su archivo krb5.ini en WebFOCUS, haga referencia a la ubicación del archivo, mediante las siguiente opción de Java™. Puede especificar la opción -Djava.security.krb5.conf en Tomcat, como aparece en el siguiente procedimiento.

-

Vaya al directorio bin de Tomcat.

Normalmente, el directorio bin se encuentra en:

C:\ibi\tomcat\bin\

- Haga un doble clic en tomcat7WFw.exe para abrir el cuadro de diálogo de configuración de Tomcat.

-

Seleccione la pestaña Java y añada la siguiente entrada al final de la lista de Opciones Java.

-Djava.security.krb5.conf=C:\ibi\WebFOCUS81\config\krb5.ini

Si escoge otra ubicación para almacenar su archivo krb5.ini, debe hacer referencia a ésta, en vez de la ubicación del ejemplo anterior.

- Pulse Aplicar para guardar la configuración.

- Detenga Tomcat y reinícielo para que entre en vigor la configuración.